Это копия, сохраненная 29 февраля 2020 года.

Скачать тред: только с превью, с превью и прикрепленными файлами.

Второй вариант может долго скачиваться. Файлы будут только в живых или недавно утонувших тредах. Подробнее

Если вам полезен архив М.Двача, пожертвуйте на оплату сервера.

53 Кб, 600x398

53 Кб, 600x398На конференции «CRYPTO 2015» Алекс Бирюков, Лео Перрин и Алексей Удовенко представили доклад, в котором говорится о том, что несмотря на утверждения разработчиков, значения S-блока шифра Кузнечик и хеш-функции Стрибог не являются (псевдо)случайными числами, а сгенерированы на основе скрытого алгоритма, который им удалось восстановить методами обратного проектирования[6]. Позднее Лео Перрин и Алексей Удовенко опубликовали два альтернативных алгоритма генерации S-блока и доказали его связь с S-блоком белорусского шифра BelT[7]. В этом исследовании авторы также утверждают, что, хотя причины использования такой структуры остаются неясны, использование скрытых алгоритмов для генерации S-блоков противоречит принципу отсутствия козыря в рукаве, который мог бы служить доказательством отсутствия специально заложенных уязвимостей в дизайне алгоритма.

https://habr.com/ru/company/virgilsecurity/blog/439788/

https://habr.com/ru/post/459004/

https://habr.com/ru/news/t/457492/

https://habr.com/ru/post/266359/

https://habr.com/ru/post/312224/

Несколько возможных причин наличия Кузнечика в VeraCrypt:

1) Наличие кузнечика в VeraCrypt может быть свидетельством кона рейки. https://ru.wikipedia.org/wiki/Свидетельство_канарейки

Т.е. авторы нам хотят сказать "не пользуйтесь", при этом не палясь перед начальством.

2) Авторы просто не очень умные

3) Авторами являются спецслужбы

А разве его не было? По-моему он давно уже был.

Ну ясно что в трукрипте не было, я про веру.

Так а что юзать то? Пиздец, умный такой. Трукрипт уже старьё ебаное, после функций верки тускло смотрится. Вариков нет. Да и вообще - ты блять говоришь о компроментации по факту добавления кузнечика. Ты ебанутый? Паранойя блять

8 Кб, 264x191

8 Кб, 264x191Зачем добавлять потенциально взламываемый алгоритм? Может там всё перепилили так чтобы вскрывалось: и Twofish, и Serpent, и AES. Какой-нибудь программист предложил начальнику добавить кузнечика, мол он наш, гостовкий, и вкрывается легко. Начальник одобрил, а мы получили предупреждение.

343 Кб, 1024x683

343 Кб, 1024x683Ну может его и добавили для гос.учреждений, которые могут работать только с ГОСТ овским шифрованием. Если в США изловят хацкера у которого диск будет зашифрован Kuznyechik ом, что ФБР будет обращаться в ФСБ, что бы они им предоставили средства дешифровки для этого алгоритма? Для граждан других стран (не России) этот алгоритм намного значит безопасней/

Ну и, тебе же не суют кузнечика по дефолту, добавили чтобы ФСБ обшифровалось по своим ГОСТам. Ты же не кричишь что во всех роутерах зонды - WEP до сих пор можно выбрать.

А вдруг там остальные шифры пропатчены гэбней, а кузнечика добавил добрый человек как свидетельство канарейки?

В таком случае, мой маленький спермоблядок, ты можешь взять исходники, и проверить их, а потом собрать бинарники, и сравнить что вышло, но, лично ты, не сможешь.

1,5 Мб, webm,

1,5 Мб, webm,1280x720, 0:20

зачем ты отвечаешь раз сказать нечего? 2019 смотреть на ua

204 Кб, 599x700

204 Кб, 599x700Мне очень интересно, почему ОП не привел даже гитхаб веракрипта, ладно уж ищью открытую по поводу S-блоков в кузнечике с ответом от мейнтейнера. Задо нагадал даже три варианта возможных причин. Видимо, ОП очень объективный и совсем не трукриптошизик, который хочет нас в чем-то убедить, просто показывает факты.

https://github.com/veracrypt/VeraCrypt/issues/419

Коммиты: https://github.com/veracrypt/VeraCrypt/search?o=asc&q=Kuznyechik&s=author-date&type=Commits

Коммит добавляющий кузнечик: https://github.com/veracrypt/VeraCrypt/commit/e90e24b30b379752bf6531c663085de1d2a653d7

Что ты имеешь в виду? Бинарник совсем не равен исходникам, это вообще разные вещи. Если у них есть репродюсибл билды, то ты можешь самостоятельно собрать бинарник и убедиться с тем, что выкладывают они то же самое.

в том

оП - хуйло, не могущее собрать прогу из исходников. Обосрался. Тред можно закрывать

Я согласен с тобой, но разве ты не веришь в это?)

"In my opinion, it would have been foolish form the part of the designers to introduce a backdoor in such critical national standards knowing all the current advances in algebraic studies."

Я не считаю нужным верить/не верить в это, пока нет доказательств, а одни только слова "ну чет подозрительно наверн" и "ну не станут же они так нагло делать подозрительную вещь". Я кузнечиком не пользуюсь.

Какие уязвимости могут быть у криптоконтейнера, зашифрованного веракриптом? Алгоритм шифрования открыт, положим АЕС. Криптоконтейнер им либо зашифрован правильно, либо нет. Это должно быть верифицируемо другой программой. Как веракрипт может скомпроментировать мой контейнер? Проебать ключи во время работы и т.п., а это уже не проблема кузнечика.

поясните

нет, я не про это я думаю с веракриптом все хорошо

Но я не уверен про это:

"In my opinion, it would have been foolish form the part of the designers to introduce a backdoor in such critical national standards knowing all the current advances in algebraic studies."

ага только в pro и только под венду

ты оп пост читал вообще? там говорится, что значения S-блока даже не псевдослучайные.

(предположительно)

Не VeraCrypt, а алгоритм. Выбирай другой, что мешает?

Это ты вчера родился видимо

в шиндоус VeraCrypt/Languages/ поробуй В 1.23 на прыщах с русиком тоже ничего не вышло

> свидетельством кона рейки

> Алексей Удовенко

> Криптографические алгоритмы в России не проходят через открытые конкурсы, их просто спускают нам свыше.

Какие же хохлы криптоаналитики, пиздец просто.

Так все пвсевдослучайное же. Есть только криптостойкие псевдослучайные числа.

Слава богу в АльтПитухсе и божейРосе шифрование по ГОСТ есть.

Я может чего-то не понимаю, но как добавление ещё одного алгоритма, которым никто не заставляет пользоваться, чего-то там компрометирует?

Добавление алгоритма ничего не компроментирует и никто это не подразумевает.

ОП гадает о том, что "возможно" веракрипт УЖЕ скомпроментирован, а добавление "возможно уязвимого" алгоритма это намеренный или ненамеренный намёк.

Блять, если ты дальше своей цитаты почитаешь, а не будешь дёргать из контекста, он приводит возможную, по его мнению, причину.

когда майор из под кровати вылез, тогда уже поздно шифрованием заниматься

>>682068

ну я так понял, у них их нет. значит просто нужно билдить из исходников. с каким-то шансом получится. трукрипт вот кто-то забилдил и получил тот же хеш, что у официальной версии.

а вы исходники читали? просмотрите хотя бы? да для вас это тогда то же самое, что бинарник, только с геморроем. единственная разница - можно считать, что разрабы постыдятся исходники с бекдором заливать, в отличие от бинарников.

>с бекдором

Вы реально думаете люди с головой вставляют бэкдор вроде IF PASS == "MAYOR_OTRKOYTE!" -> DECRYPT, а не просто оставляют непофикшенной уязвимость переполнения буфера 542го по счёту массива переменных ?

>Вы реально думаете люди с головой вставляют бэкдор вроде IF PASS == "MAYOR_OTRKOYTE!" -> DECRYPT

С чего ты взял? Нашел повод поспорить, выдумав за других, о каких бекдорах они думают или сам думаешь, что все "бекдоры" это "IF PASS == "MAYOR_OTRKOYTE!" -> DECRYPT"? Намеренно оставленная уязвимость это тот же бекдор. Давай начинай спорить об определении "бекдора" и ретроактивно вкладывать другие значения в чужие слова вместо того, чтобы попытаться понять, что человек на самом деле имел в виду.

S-блок действительно вызывает вопросы, но говорить о компрометации рано. Алсо, гостовские шифры используются в основном для ЭЦП и всяких торгов, вряд ли ФСБ интересно это слушать, террористов и угрозы власти там нет.

ОП не разобрался в теме и создал тред. Попробую объяснить.

> VeraCrypt

Скомпрометировано или нет - неизвестно. Наличие или отсутствие Кузнечика роли не играет.

Лично у меня к VeraCrypt доверия никакого после истории с TrueCrypt. Вряд ли уязвимо само шифрование, но вот бэкдоры на уровне операционной системы вполне могут быть.

> Статьи на хабре

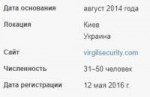

Статьи про исследовение Лео Перрина на хабре написаны в истеричном тоне >>681759 , однако в комментариях https://habr.com/ru/company/virgilsecurity/blog/439788/ все разжевали.

Вкратце: закладки типа NOBUS (никто кроме нас) там быть не может. Закладка такого типа подразумевает использование ассиметричной криптографии. В алгоритме должен быть спрятан публичный ключ. В алгоритме Кузнечика (и блочных шифров такого типа) не хватит для этого места.

Хитрая уязвимость конечно же может присутствовать, но это пока не доказано.

> Суть исследования Лео Перрина

Подобные шифры состоят из трех операций, которые повотряются несколько раз (раундов):

1) Рассеивание битов блока.

2) Запутывание битов блока.

3) Xor блока с раундовым ключом.

Цель - создать битовое уравнение, которое невозможно будет решить в разумные сроки без знания ключа.

Рассеивание это равномерное распространение каждого бита на остальные. Полностью исследовано. Вектор умножается на матрицу (определенного типа) в поле Галуа.

Запутывание же создает маленькие уравнения. Биты равномерно размазываются, попадают в уравнения, складываются с ключом, потом снова размазываются и так далее. Как правильно это делать до сих пор точно не известно.

S-Box это массив обычно размера 256 байт, заполненый числами от 0 до 255, перемешанными в определенном порядке. Порядок и определяет вид уравнения.

У S-Box'ов множество криптографических свойств. Если перемешать числа случайно, свойства будут слишком слабыми для использования в зафиксированном виде. Создаваться они могут с помощью алгоритмов подбора или чисто математически.

В Кузнечике S-Box и матрица рассеивания находятся в одном поле Галуа. Всего пригодных полей штук 5.

Лео Перрин обнаружил, что S-Box Кузнечика создан математически, а так же некую связь между S-Box'ом и матрицей рассеивания.

> Что же все-таки с Кузнечиком?

Версии:

- Специально добавленная математическая уязвимость

- Ошибка в проектировании (не знали что делали)

- Там нет уязвимости

Лео Перрин разреверсил способ создания S-Box, который авторы исзначально скрыли. Найденные им закономерности могут привести к ослаблению или взлому шифра, а могут не привести. Я сомневаюсь, что там намеренная закладка.

ОП не разобрался в теме и создал тред. Попробую объяснить.

> VeraCrypt

Скомпрометировано или нет - неизвестно. Наличие или отсутствие Кузнечика роли не играет.

Лично у меня к VeraCrypt доверия никакого после истории с TrueCrypt. Вряд ли уязвимо само шифрование, но вот бэкдоры на уровне операционной системы вполне могут быть.

> Статьи на хабре

Статьи про исследовение Лео Перрина на хабре написаны в истеричном тоне >>681759 , однако в комментариях https://habr.com/ru/company/virgilsecurity/blog/439788/ все разжевали.

Вкратце: закладки типа NOBUS (никто кроме нас) там быть не может. Закладка такого типа подразумевает использование ассиметричной криптографии. В алгоритме должен быть спрятан публичный ключ. В алгоритме Кузнечика (и блочных шифров такого типа) не хватит для этого места.

Хитрая уязвимость конечно же может присутствовать, но это пока не доказано.

> Суть исследования Лео Перрина

Подобные шифры состоят из трех операций, которые повотряются несколько раз (раундов):

1) Рассеивание битов блока.

2) Запутывание битов блока.

3) Xor блока с раундовым ключом.

Цель - создать битовое уравнение, которое невозможно будет решить в разумные сроки без знания ключа.

Рассеивание это равномерное распространение каждого бита на остальные. Полностью исследовано. Вектор умножается на матрицу (определенного типа) в поле Галуа.

Запутывание же создает маленькие уравнения. Биты равномерно размазываются, попадают в уравнения, складываются с ключом, потом снова размазываются и так далее. Как правильно это делать до сих пор точно не известно.

S-Box это массив обычно размера 256 байт, заполненый числами от 0 до 255, перемешанными в определенном порядке. Порядок и определяет вид уравнения.

У S-Box'ов множество криптографических свойств. Если перемешать числа случайно, свойства будут слишком слабыми для использования в зафиксированном виде. Создаваться они могут с помощью алгоритмов подбора или чисто математически.

В Кузнечике S-Box и матрица рассеивания находятся в одном поле Галуа. Всего пригодных полей штук 5.

Лео Перрин обнаружил, что S-Box Кузнечика создан математически, а так же некую связь между S-Box'ом и матрицей рассеивания.

> Что же все-таки с Кузнечиком?

Версии:

- Специально добавленная математическая уязвимость

- Ошибка в проектировании (не знали что делали)

- Там нет уязвимости

Лео Перрин разреверсил способ создания S-Box, который авторы исзначально скрыли. Найденные им закономерности могут привести к ослаблению или взлому шифра, а могут не привести. Я сомневаюсь, что там намеренная закладка.

78 Кб, 225x225

78 Кб, 225x225ой какой мужчина у нас в треде

>Добавили рашкинский алгоритм

>@

>Веракрипт скомпрометирован, не пользуйтесь!

Если пользоваться такой логикой, то он с рождения скомпрометирован американскими спецслужбами — там же AES.

>>680677

>Зачем добавлять потенциально взламываемый алгоритм?

Потому что другого выбора нет. Любой алгоритм потенциально взламываемый, кроме одноразового блокнота.

>Какой-нибудь программист

Раз ты так любишь теории заговора, вот тебе этот какой-то программист https://github.com/idrassi , иди искать его связи с начальством.

>Note that the Linux version cannot use language packages at the moment (it is possible with Windows and Mac), the interface is thus in english.

>Любой алгоритм потенциально взламываемый

Демагогия. В реальном мире реально взламываемые алгоритмы только в которых намеренно вставлены бэкдоры спецслужбами и прочими охотниками за вашими данными. Иначе они все хуй пососут, ничего не взломают.

Почему демагогия более соотносится с реальностью, чем твой пост? Ты понимаешь, что вера в секурные алгоритмы держится на вере, а не доказательствах? Ну, только если ты не считаешь "люди попытались но обосрались" за математическое доказательство. Ведь, как мы знаем, перельманов не существует, а новые уязвимости никто никогда не находит.

>В реальном мире реально взламываемые алгоритмы только в которых намеренно вставлены бэкдоры спецслужбами и прочими охотниками за вашими данными

Ненамеренные бекдоры, значит, не считаются. Их не существует.

Можешь не даже >пукать в ответ.

>Ты понимаешь, что вера в секурные алгоритмы держится на вере, а не доказательствах?

Верят только идиоты. Безопасные невзламываемые алгоритмы невзламываемы математически. Взломать можно только установкой намеренного дефекта - бэкдора, иначе невозможно и абсолютно безопасно по факту, никаких вер.

А вот твоя демагогические пугалки как раз давят на веру, внушая веру что ничего безопасного нет. Это чушь, ложь и пропаганда, оправдывающая и покрывающая уязвимости, повторяю, намеренные, намеренные дыры в безопасности.

Пиздец просто. Софтач не для обсуждения шифрования.

>МОИ АЛГОРИТМЫ БЕЗОПАСНЫЕ И НА 1000000% НЕВЗЛАМЫВАЕМЫЕ Я СКОЗАЛ

>Безопасные невзламываемые алгоритмы невзламываемы математически.

Перечисляй. Спойлер: нет доказательств, что AES или другие алгоритмы веракрипта к ним относятся.

Они не "абсолютно безопасные", они "скорее всего наверняка безопасные". Если тебя это пугает, то ты живешь в очень страшном мире, привыкай. Другие люди с парашютом прыгают, зная, что они не в 100% случаев открываются.

>Перечисляй.

Нет, ты. Чмо, разводящее FUD, не имеет права от людей чего-то требовать, сначала человеком стать надо.

>Безопасные невзламываемые алгоритмы невзламываемы математически.

Вот это манямирок первокура. Если б ты математику учил, понял бы почему.

Вот здесь анон >>680859 приводит мотивацию того, кто кузнечика добавил в веракрипт. Давай я тебя ткну носом, пока ты кукарекаешь про бэкдоры (которые вообще-то не ослабляют шифр, это ты начитался поп-хуйни с хабра и вообразил себе бэкдор).

>Moreover, despite the discovery of the mathematic design behind these SBoxes, there is no indication whatsoever that it is weakening the security of Kuznyechic and Streebog.

>This leads me to think that maybe there is another interesting possibility: the designer of Streebog and Kuznyechic are aware of new type of algebraic attacks affecting modern ciphers and hash functions and they wanted to ensure that these algorithms are immune against this attack without revealing anything about the attacks they are protecting against!

>This may seem to be far fetched as it would mean that someone has made a breakthrough cryptanalysis but history tells us that this is in the realm of possibilities.

>For example, people were suspicious of the SBoxes forced by the NSA in the 70s for the DES encryption standard and everybody was saying that they were backdoored. But more that 10 years later, we discovered that actually the NSA was aware of Differential cryptanalysis before it was discovered by academics and they designed the DES SBoxes to resist it.

Т.е. он считает что это может быть харденинг против потенциальной, но не реализованной на практике атаки. Наподобие того, как делают харденинг ядра ОС.

159 Кб, 974x988

159 Кб, 974x988Реально незашифрованный ключ лежит в озу и маёр может расшифровать смонтированную vc винду своей ебучей флешкой?

На жму luks тоже самое?

Ну да, лежит в памяти. В чём проблема выключить пеку, перед тем, как отдавать майору.

Под линь был патч, чтобы ключи были в шифрованном виде, но это было давно под ядро 3.x и похоже не взлетело.

>Ну да, лежит в памяти. В чём проблема выключить пеку, перед тем, как отдавать майору.

В чем проблема майору представится почтальёном принёсшим пидару дилдак с алика и уебав тебе, обосравшимуся, с омоновского приклада, спокойно пройти к пеке с флешкой? Ты же не выключаешь пеку когда идёшь серить, максимум заблокируешь.

Ноутбуки вообще не выключают обычно, гибернация удобная оче.

Ну это же полный пиздец, как такую хуйню ещё можно оправдывать, сука??

>>680627 (OP)

Какой тут нахуй кузнечик? Что ты несёшь уёбище, если всякие aes(twopent(hui)) идут нахуй когда раздел просто монтирован?

Мне не хочеться дёргать питание пк при каждом пуке, так можно и поехать нахуй.

>Храни файл с гибернацией на шифрованном разделе, шизик

У меня вся система зашифрована. Когда ноут спит или заблочен, я защищён от хитрого майора с флешкой?

Когда ноут выходит из гибернации, тебе приходиться пароль для расшифровки диска вводить?

>из гибернации

Да, приходиться.

>спит или заблочен

Нет, не приходиться. Когда ноут глубоко засыпает с кнопки - это ещё не гибернация.

Вообще просто заблоченный пк можно расшифровать из за ключа в озу, даже не знаю пароля к учётке?

>В чём проблема выключить пеку, перед тем, как отдавать майору

Кое-кого из даркнета так и поймали, не буду указывать пальцем. Отвлекли и отобрали ноут.

Пруфов бэкдоров конечно не будет?

Ну а если комп выключать как положено каждый раз загружаясь холодной загрузкой, то хер чего выцепишь.

Bitlocker кстати своп-раздел вроде шифрует как и LUKS?

>>684828

Когда комп засыпает просто, тогда не нужно, значит в памяти остаётся.

>>684827

Получается что не защищен, надо выключать полностью.

>>684823

Почтальон не так часто приходит, и если ты держишь на компе что-то такое, то очевидно же что надо выключать. Перезагрузка не такая уж долгая.

>Получается что не защищен, надо выключать полностью.

Какой дивный манямирок то получается в ОП посте.

Ну и зачем вообще нужен весь это пердоцирк если шифрование есть только когда компьютер выключен?

С андройдом ведь нету такой проблемы? Лежит зашифрованный включенный смарт в кармане и флешкомаёр заглатывает.

Мы тестировали TrueCrypt 4.3a и 5.0a работающие под ОС Linux. Мы подключили диск, зашифрованный при помощи 256-битного AES ключа, потом отключили питание и использовали для загрузки собственное ПО для дампа памяти. В обоих случаях, keyfind обнаружила 256-битный неповреждённый ключ шифрования. Так же, в случае TrueCrypt 5.0.a, keyfind смогла восстановить tweak ключ режима XTS.

Чтобы расшифровать диски созданные TrueCrypt 4, необходим tweak ключ режима LRW. Мы обнаружили, что система хранит его в четырёх словах перед ключевым расписанием ключа AES. В нашем дампе, LRW ключ не был искажён. (В случае появления ошибок, мы все равно смогли бы восстановить ключ).

Интересно, а если перед выключением принудительно чистить память, есть такие решения?

>В реальном мире реально взламываемые алгоритмы только в которых намеренно вставлены бэкдоры

Охуенный у тебя реальный мир, всем бы в таком жить.

https://www.gracefulsecurity.com/tls-ssl-vulnerabilities/

>>684741

>Безопасные невзламываемые алгоритмы невзламываемы математически.

И неприменимы на практике. Как, например, математически невзламываемый одноразовый блокнот, требующий передачу ключа такого же размера, как и данные.

>>684813>>684823>>684875

>Реально незашифрованный ключ лежит в озу

>Ну это же полный пиздец, как такую хуйню ещё можно оправдывать, сука??

Совсем долбоёб? А как твой ПК будет что-то расшифровывать, если у него ключа нет? Для расшифровки НУЖЕН ключ. Ключ в открытом виде.

Или ты думаешь, что один раз ввёл, он полностью раздел расшифровал и ключ забыл? Ну, если у тебя хватит RAM, чтобы держать там весь диск, можешь попробовать так сделать.

>С андройдом ведь нету такой проблемы?

Точно так же ключ лежит в памяти. Точно так же можно его вытащить из памяти, только инструменты другие.

>Ты же не выключаешь пеку когда идёшь серить

Лично я пишу sleep 300 && poweroff каждый раз, когда иду открывать дверь.

>>684901

Любая нормальная реализация должна чистить при стандартном выключении пеки. Но ничто не поможет при отключении питания.

Ты только что cold boot attack

>Supports: BitLocker (including TPM configurations), FileVault 2, PGP, TrueCrypt and VeraCrypt encrypted containers and full disk encryption, BitLocker To Go, XTS-AES BitLocker encryption

Лольнул, кстати, с отсутствия dm-crypt. Неужто не осилили? Или обосрались GPL в проприетарщину пихать?

заблоченный пк это тупа скринсейвер, пароль на юзере это защита от бабушек. полнодисковое шифрование не для защиты включенного расшифрованного компа.

Так, объясняй как ты проникнешь за мой скринсейвер с паролем, если диск зашифрован.

Я внимательно слежу за твоими действиями.

Вот перед тобой системный блок, я его открыл. Баночку с жидким азотом надо?

Я расстегиваю ширинку и подхожу к тебе, ты берешь мои яички и начинаешь их массировать. Оттого, что я васян простой, который обосрется, доставая планки, твой ПК секурнее не станет, сколько ты не спорь в интернете. Я тебе сразу сказал, для бабушек хватит пароля на юзере.

Секурнее не станет, сколько в интернете не ругайся. Если интересно, то читай релейтед материалы, а не васянов пытайся переспорить.

Он одинаково секурен что включеный, что выключеный. У тебя есть только выбор — вводить пароль целыми пальцами или сломанными.

так весь твой аргумент сводился к тому, что никто не будет ключ из памяти доставать, а просто воспользуются паяльником? ок.

600 Кб, 689x720

600 Кб, 689x720Я хотел услышать твои фантазии о восстановлении пароля из снятой оперативки.

ну, как минимум есть случаи, когда тебе нужно защитить девайс в то время, когда ты физически недоступен для паяльника. плюс многое зависит от уязвимостей твоего скринлокера.

>>685156

а, ну извини. я тебе вики пересказать могу, я же вживую это не делал никогда и скорее всего не буду, не знаю как остальные из этого треда. намного информативнее тебе будет загуглить про колд бут.

Выдергиваю из твоей хуйти питание, снимаю дамп загрузившись со своего дистриба, бутылка входит без сопротивления подсвистывая.

не знаю чем тебя это так занитересовало, но на ютубе можешь посмотреть https://www.youtube.com/results?search_query=cold+boot+attack&page=

> снимаю дамп загрузившись со своего дистриба

Дамп чего? Пустой после обесточки оперативки с новыми данными от твоего дистрибутива?

Ок, хорошие видео. Значит нужно приготовить 4 банки с азотом и 4 отдельных компьютера, ведь плашек оперативки у меня 4. Все это нужно сделать пока я отошел от компа.

> 4 банки с азотом и 4 отдельных компьютера, ведь плашек оперативки у меня 4

почему у тебя влезает 4 плашки, а у других нет?

>4 банки с азотом

одной хватит, но конечно возьмут с запасом

>Все это нужно сделать пока я отошел от компа

только если у них хорошие манеры и они собираются вернуть тебе компьютер.

> почему у тебя влезает 4 плашки, а у других нет?

Потому что у меня нормальная материнка на 4 плашки? Ах да, мы же на видео видим ноутбукопарашу с DDR2 на 2Gb наверное.

> одной хватит

Первый же твой видос по ссылке.

Картинка джаконды "тает" из оперативки за 2 минуты. Как быстро ты будешь делать дамп?

две минуты на то, чтобы переставить память и загрузиться. после возобновления питания она внезапно перестанет таять.

>>685169

ну притащат два ноута с двумя слотами. или вообще лан пати устроят с фултавером (но скорее просто голую материнку притащат с клавой, диском (тем более сейчас nvme есть) и минимонитором).

41 Кб, 640x426

41 Кб, 640x426> ну притащат два ноута с двумя слотами.

Интересно, все такие линуксоиды тупые? У меня в ПК плашки как правая, в ноутбуке твоем слоты для плашек как левая.

Короче, очередные мокрые фантазии крипто-шизиков. Жидкией азот, секундомер, команда людей с всевозможным железом.

> чтобы переставить память и загрузиться. после возобновления питания она внезапно перестанет таять

Ты понимаешь что ОС может при загрузке записать свои данные какраз в тот блок, где возможно хранился ключ шифрования?

у тебя уникальные слоты, таких нигде нет.

>>685175

>Ты понимаешь что ОС может при загрузке записать свои данные какраз в тот блок, где возможно хранился ключ шифрования?

Ты понимаешь, что тебя может вообще не найдут? А может у тебя компьютер будет выключен? А может все биты ключа сами по себе растают, ведь это физически возможно? Отличный аргумент.

>>685173

я то откуда знаю, какой у тебя пк? это не мне выяснять. ты им всё объяснишь и они притащат что-нибудь правильными слотами.

ладно, заканчиваю тебя буллить, а то ты уже обижаешься и переходишь на оскорбления.

Оставляю тебя с твоими крипто-фантазиями и своим скринсейвером с паролем.

The Bonus Chapter: Making a Memory Dump

If you are analyzing a live system, and the user is logged in, you have yet another option for capturing the OTFE keys by making a volatile memory dump. In order to capture the RAM image, you would have to run Elcomsoft Forensic Disk Decryptor on the user’s live system (so forget about the “read-only” part). The user must be logged in, and the account must have administrative privileges.

В общем маёру таки надо обойти скринсейвер с паролем и с правали админа уже делать дамп кек

>If you are analyzing a live system, and the user is logged in, you have yet another option

Через промпт переводил? Это про дамп памяти из-под залогиненного юзера. Все эти ограничения наложила винда на своего законопослушного юзера. Если ты планку переставишь, то винда тебе уже никак не помешает читать всю память. Я-то думал ты про какие-то махинации, которые делает веракрипт в памяти с ключом, чтобы его найти нельзя было.

>В форке программы TrueCrypt под названием VeraCrypt появился

>появился

А ты быстрый, ебать блять! Создал бы тред про это ещё года через 2.

Хуепутало.

Создал тебе за щекой, пес неблагодарный.

1.24 (October 6th, 2019):

Implement RAM encryption for keys and passwords using ChaCha12 cipher, t1ha non-cryptographic fast hash and ChaCha20 based CSPRNG.

Available only on 64-bit machines.

Disabled by default. Can be enabled using option in UI.

Less than 10% overhead on modern CPUs.

Side effect: Windows Hibernate is not possible if VeraCrypt System Encryption is also being used.

Всё, cuckold cold boot attack не сработает?

если тебя беспокоит то, что люди о чем-то срутся, то не ленись и пиши нормальные сообщения с ссылками, а не "вера вроде чача ченджлог как кипас"

Как там скрытые тома и операционки делать?

>Пустой после обесточки оперативки

>Пустой

Нет. https://www.usenix.org/legacy/event/sec08/tech/full_papers/halderman/halderman.pdf

>с новыми данными от твоего дистрибутива?

Десяток перезаписанных мегабайт из твоих четырёх планок по 64 Гб? Невелика потеря.

>>685345

>RAM encryption for keys

Ключ шифрования ключей шифрования где и как хранится? По-прежнему в памяти в открытом виде? Если так, то зачем эта шиза?

>кто-то не осмысливает мой важный пост, в котором я никому не ответил ааа

по-моему, даун тут ты.

>Ключ шифрования ключей шифрования где и как хранится? По-прежнему в памяти в открытом виде?

Нет. Он хранится в спидозной пизде твоей мамаши, куда даже гнилой бомж постремается сунусться.

объясни, как расшифровываются-то, а то непонятно, будто магически от всех злодеев защищены.

Сам читай исходники. Пиздец, ченджлог дали, исходники дали. А он дальше несёт бред про открытые ключи в оперативке. Ты английский то хоть знаешь?

вчера читал и непонел. я ничего не несу, я у тебя спрашиваю. и человек, который "несет", тоже вопрос задавал. английский я знаю отлично, причем тут это? человек, который на вопросы начинает злиться и самоутверждаться вместо того, чтобы объяснить в пару предложений или скинуть ссылку, похоже, просто не знает.

спрашивают про принципы работы, потому что спросить это очевидно быстрее, чем читать исходники и всю реализацию, отфильтровывая ненужные детали. в ченджлоге и коммит меседжах что? одна фраза "я дабавил"?

без информации не отвечай, а то я окончательно буду убежден, что ты долбоеб простой.

Ещё раз повторю, для идиотов. ПИЗДУЙ БЛЯТЬ ЧИТАЙ КОММИТЫ В ИСХОДНИКАХ, МОНДА ТЫ ТУПАЯ

объясните мне что тут читать, чтобы увидеть принцип, а то человек не в состоянии объяснить его за пару предложений

https://github.com/veracrypt/VeraCrypt/commit/cf48b532b447faa969347fef183c6e8921c4ded2

и еще вопросы - почему только на винду, почему только на 64-х битную, и чем обусловлена потеря производительности

>почему только на винду ко-ко-ко пук

Эти сладкие боли прыщеблядка.

А почему тебе скрытую ос не завезут никогда? А потому что никто не заставлял сидеть за веб-сервером.

ты о чем?

Достался практически нахаляву ССД большой ёмкости, хочу в качестве эксперимента поставить на него шифрованный дуалбут Win7+Win8.1(или хотя бы одну отдельную систему) и ещё одну такую же скрытую связку (или отдельную систему).

Идея в том, что в зависимости от введённого пароля выводится бутменю / система грузится с просто зашифрованного или скрытого зашифрованного раздела. VeraCrypt в такую конфигурацию сможет?

> в зависимости от введённого пароля выводится бутменю / система грузится с просто зашифрованного или скрытого зашифрованного раздела

нет, не сможет, потому что если ты введешь только один пароль, веракрипт не будет знать о наличии скрытой системы и может её случайненько перезаписать.

12 Кб, 604x225

12 Кб, 604x225> нет, не сможет, потому что если ты введешь только один пароль, веракрипт не будет знать о наличии скрытой системы и может её случайненько перезаписать.

Я специально упомянул про дуалбут: две операционки на разных разделах, и в каждом разделе помимо операционки ещё есть скрытый контейнер. В обычной ситуации системе не нужно будет на второй раздел без особой нужды лезть и что-то там менять особенно если в диспетчера дисков лишить том буквы диска

Т.е. на одном разделе на 250 ГБ стоит W7, а внутри у ей неонка скрытая W8.1, а на другом всё наоборот. Ну и автоматически выделяемый установщиком винды 100-метровый бут-раздел

С ситуацией на пикриле ещё более-менее понятно что делать три отдельных пароля, меня интересует возможность более изощрённых конфигураций - в рамках эксперимента, но если всё заработает как надо, то и на перманентной основе. Можно ли, например, установить вторую систему в два VHD-контейнера на несистемном диске и грузиться в зависимости от пароля с контейнера во внешнем зашифрованном или внешнем скрытом зашифрованном разделе?

Во всех мануалах обычно пишут что-то в стиле: можно и так тоже сделать, TrueVeraCrypt это умеет, но мы рассмотрим самый простой вариант. Мьсе же хочется сами знаете чего

эх, как-то задавался таким же вопросом, но не было свободного диска для тестов. Я бы конечно попробовал сделать всё что ты написал на практике

Пруфов нет, но точно скомпроментирован! Источник дебил по кличке ОП.

Юзаю TrueCrypt 7.1a на Windows XP и счастлив.

Эта версия прошла аудит, пока проект Truecrypt не накрылся пиздой,

с выпуском покалеченной версии Truecrypt 7.2

Исходники - здесь:

magnet:?xt=urn:btih:957C96F350B62E433FE7AC5FB1AC294A4C2A42D2&dn=TrueCrypt%207.1a&tr=udp%3a//tracker.openbittorrent.com%3a80

Андроид не китайцы разработали

А хуле тут шизоидного-то? Аудит был? был: https://ru.wikipedia.org/wiki/TrueCrypt#Аудит

Из всей статьи, мне понравилась эта вот фраза:

>Планировалось, что в ходе проверки будет проведён анализ совместимости лицензии TrueCrypt

>с другими открытыми лицензиями, будет произведён криптографический анализ

>и будет разработана технология, позволяющая делать компиляцию исходного кода программы

>с одинаковым результатом на разных компьютерах.

Это где, интересно, можно найти такой кросс-платформенный компилятор чтобы даже хэши в конце совпадали?

сяоми и тут подсуетилась!

речь не о кроссплатформенности. А скорее о том, чтобы сборка происходила на разных компах с одними версиями библиотек и в конечном итоге давала одинаковый бинарник

> в истеричном тоне

Москали в истерике! Кремль орёт! Понимаешь, когда хохол из Киева говорит, что Кремль "спускает ему сверху" алгоритм, это делает невозможным дальнейшее доверие материалу. Поясню ещё раз - он начинается со лжи. "Виргил Секурити" - украинская компания, Кремль им ничего никуда не спускает, только если в шаровары.

> Хитрая уязвимость конечно же может присутствовать, но это пока не доказано.

Тогда ты сотрясаешь воздух.

Возможно, если включить исходники библиотек в сорц,

и компилировать, отключив дебаг,

при этом не включая в exe-шник всякую динамическую инфу, вроде unix timestamp (метку времени),

путь к скомпилированному файлу, данные системы, и прочую хуиту,

всё это - и всякое такое, динамическое, просто не включать внутрь скомпилированного файла,

а писать внутри экзешника - только байты комманд ассемблера, и смещения, указывающие на них.

Тогда, один и тот же компилятор, выдавал бы один и тот же скомпилированный файл из одних и тех же исходников,

а потом можно было бы проверить хэш как для исходников, так и для exe-шника, и он был бы одним и тем же хэшем.

>можно было бы проверить хэш как для исходников, так и для exe-шника, и он был бы одним и тем же хэшем.

Ну, в том смысле, что хэш выкачанных исходников - соответствует хэшу исходников,

а хэш бинарника - будущему хэшу ещё не полученного бинарника.

Тот же brainfuck-компилятор, в силу своей минималистичности - работает именно так.

Он не срёт всяким хламом в копилируемые ".COM"-файлы, а посему и хэши этих ".com"-файлов,

полученных из одного исходника - одинаковы.

Держи в курсе.

> В форке программы TrueCrypt под названием VeraCrypt появился новый алгоритм шифрования под названием Kuznyechik (Кузнечик). Этот алгоритм примечателен тем что разрабатывался в недрах ФСБ и является ГОСТовским шифром. В ходе независимого анализа данного алгоритма были найдены признаки наличия заложенных уязвимотей в алгоритм.

Лучше расскажи, какие хуесосины его туда добавили?

А как же ОТКРЫТЫЙ КОД? А? А?А?

(veracrypt скомпрометированным не считаю, так как человек, который использует шифрование, понимает, что делает, а значит понимает какие алгоритмы шифрования и для чего он использует. кузнечика никого использовать не заставляют же, а то, что такой алгоритм есть, вот они и добавили)

И хотелось бы конечно что-нибудь без современного йоба-дизайна, отжирающего дофига опертивы, так как комп слабый.

>Если в США изловят хацкера у которого диск будет зашифрован Kuznyechik ом, что ФБР будет обращаться в ФСБ, что бы они им предоставили средства дешифровки для этого алгоритма?

1. В чем конкретно по твоему заключается проблема?

2. Я думаю ФБР сама способна взломать это говно, тем более что инструкция по взлому лежит в открытом доступе.

Тем более, как блядь можно это не взломать если даже исходный код открыт?

>что ключ можно из оперативной памяти подхватить

Это не дыра, надежнее прозрачное шифрование просто никак не запилить, по крайней мере пока не придумали. Но я как то сомневаюсь что к тебе прибегут и начнут азотом заливать память.

Для вирт. разделов и шифрования системы лучше VeraCrypt ничего нет, для всего остального gpg2.

> ключ можно из оперативной памяти подхватить и подобного рода дыры

с физическим доступом ко включенному компьютеру с расшифрованным диском, ага. от кого ты защищаешься?

в веракрипт добавили какую-то защиту от этого под винду х64, но хуи простые из этого треда мне так и не объяснили на пальцах, как это работает.

> по крайней мере пока не придумали

что делать придумали. видимо, не определились как делать

https://en.wikipedia.org/wiki/Cold_boot_attack#Effective_countermeasures

Да, я неправильно твоё предложение прочитал. Шифрование памяти это защита от одного из векторов атаки. Так что вообще-то можно сказать, что это повышает надежность по сравнению с простым хранением незащищенного ключа в памяти.

Слив защитан.

>>696372

>Но я как то сомневаюсь что к тебе прибегут и начнут азотом заливать память.

Другой софт может память оперативную читать. Или можно даже с официальных программ иногда вирусню подхватить, тоже этого не хочется. Ну да, пускай это паранойя, но все равно.

>>696411

Шифрование памяти кстати вроде и не должно сильно на скорости работы сказываться, это ж RAM. Наверное, в итоге это по умолчанию будет везде.

>Since version 1.24, VeraCrypt supports RAM encryption for keys and passwords.

НУ НАКАНЕСТА.

Блять, забавно конечно, что для того, чтобы разрабы приняли меры, сначала в сети должна прогреметь серия статей на тему "хуйня, которая вы думаете, вас защищает, на самом деле, защищает крайне хуево", и потом разрабы такие "ОЙ, А ЧЕ ПАМЯТЬ ШИФРОВАТЬ НАДА БЫЛА ДА???? ХМММ КТО БЫ МОК ПАДУМАТЬ". Тоже самое касается password манагеров. Там тоже статья недавно выхадола типа "ебать, да в этих программах тут течет, там течет, и здесь дыра, я ебал" и разрабы такие "ой, а мы крайне обеспокоены этой проблемой и уже усиленно над ней работаем, а вы и не знали!". Понятно, что это дохуя работы писать все эти программы, а тем более если бесплатно, но как-то все равно неприятно. Кстати, в этом может и ответ - платные программы должны защищать типа лучше, но на самом деле, судя по статье о пасворд манагерах, нихуя они лучше не защищали, та же точно хуйня вся в дырах. Я ебал. Ну типа, это же программы из разряда "безопасности", але, там все должно без сучка без пидоринки, чтоб комар там не подточил вот эта все, и пусть я параноик, но немалая часть аудитории подобной хуйни это такие параноики как я.

Ну рандомному мамкиному хацкеру с его троянчиком этот ключ и не сдался, ему вся остальная ФС интересна, а она и так в практически не зашифрованном виде когда ОС запущена.

Не согласен. В последнее время популярность шифровальных программ и пасворд манагеров увеличивается, соответственно увеличиться и количество мамкиных какиров, целящихся в оперативную память.

>Шифрование памяти кстати вроде и не должно сильно на скорости работы сказываться, это ж RAM. Наверное, в итоге это по умолчанию будет везде.

Пока что только новое поколение серверных ЦП АМД это может.

Без поддержки со стороны железа, ты конечно можешь зашифровать тип память своего приложения, но её же нужно всеравно как-то расшифровывать, а то как именно, в памяти опять таки.

Очередной дибил не читал ченджлог, который я скинул в тред больше месяца назад, найс

>пассворд манагеры

Хуй знает сколько лет назад шифрование в рамке есть у keepassxc.

Да поебать, я же за тобой не бегаю, чтобы всматриваться в каждый кал, который ты роняешь. Похуй вообще.

Шизик, ты сначала читать научись, ты больше месяца срешь под себя

https://keepassxc.org/blog/2019-02-21-memory-security/

никакого шифрования памяти у кипаса нет, они отключают сброс дампов на диск и запрещают другим программам читать свою память (кроме запущенных от администратора)

>Please Note: memory attacks are generally not possible unless an attacker has physical access to your machine or a malicious application is running.

Чет проиграл. "Обратите внимание: вас нельзя атаковать с дистанции, если только вас не атаковали с дистанции."

Тьфу, блядь. Когда уже закроют к хуям этот сходняк бесполезных политизированных воннабишек.

Может быть он просто cockhole.

Ты поня сума сошла, туда был добаклен ключ шифрования, это требования для российских орнанизаций.

57 Кб, 500x677

57 Кб, 500x677Насколько же вы дикие, если ты зашифровал алгоритмом 512, а Путин добавил кузнечик ключ шифрования, это совсем ничего не значит, как Пыня прыгал со своим кузнечеком, он с ним и останится.

>В форке программы TrueCrypt под названием VeraCrypt появился новый алгоритм шифрования под названием Kuznyechik (Кузнечик).

>ВНИМАНИЕ! VeraCrypt скомпрометирован

Пффф. Если добавили алго, сохранив обратную совместимость, в чём компрометация?

>Kuznyechik (Кузнечик)

Там открытый S-box в виде таблицы замен: https://habr.com/ru/company/virgilsecurity/blog/439788/

Его можно перегенерегенерировать?

Или он там захадкоден, и на деле происходит не шифрование а симуляция его, тупой заменой по таблице?

239 Кб, 504x784

239 Кб, 504x784Со стишка лольнул.

421 Кб, 800x600

421 Кб, 800x600Так вот я решил их зашифровать на всякий случай. Но вот мне стало интересно: допустим мой комп конфискует отдел "К" и находит зашифрованные файлы. Приходят ко мне и говорят: выкладывай пароли!

Что будет если я откажусь?

Не ну я понимаю что если надо будет, то и паяльник в жопу и утюг на пузо и пакет с нашатырём на голову разговорит любого.

Но врядли такие меры будут применены к рядовому сычёву...

Интересует есть ли ответственность за отказ в предоставлении ключей шифрования для рядового физического лица?

Ты все дкоаешь не так. У тебя должен быть диск забит всякими photoshop vasian666 edition.exe, windows 7 repack SpecialiSt.iso, Ведьмак все сезоны.avi и среди этого говна, один файлик, который на самом деле - контейнер truecrypt. Т.е. твои файлы не должны вызывать подозрения.

Ну, или на край, юзай скрытый том. Чтобы показать простой прон на зашифрованном диске. А ЦПпрон оставить на скрытом. Иначе, это выходит, как к тебе пришли с обыском, ты в ванну, туалет и спальню пустил, а кухню на замок закрыл и не пускаешь товарища майора. Конечно, он захочет это дверь или выбить или заставить иебя её открыть. Ты должен быть в их глазах нормисом, который уважает его власть, добровольно садится на бутылку и косяки за тобой не страшные - любишь выпить, подрочить и спиздить немного гвоздей с работы. А вот если ты любишь умничать, выглядишь как враг государства, хранишь шифрованные диски, твердишь про права человека - ну ты понял...

>>725842

Фича TrueCrypt'a (стабильная версия 7.1a) в том, что он реализует "отрицаемое шифрование". Оно так и гуглится.

Возможно, VeraCrypt унаследовал эту фичу, но я использую последнюю стабильную версию TrueCrypt 7.1a (которая прошла аудит).

Отрицаемое шифрование означает, то у тебя есть контейнер TrueCrypt, и внутри него - два тома.

Он открывается по-разному, двумя разными паролями. Один пароль (официальный) - даёт один том, с играми и котиками.

Второй пароль (неофициальный) - даёт второй том, с пиратским контентом.

Также, твой контейнер может не иметь второго тома вообще, и открываться только одним паролем,

в то время как свободное место в этом томе - шифруется, то есть - засирается крипторандомом.

Если к тебе приходят с паяльником, ты можешь выдать только один пароль, и нельзя никак без второго пароля, доказать,

что в том крипторандоме зашифрована какая-то инфа, каким-то другим паролем.

То есть факт шифрования можно отрицать. Отрицаемое шифрование же.

Это копия, сохраненная 29 февраля 2020 года.

Скачать тред: только с превью, с превью и прикрепленными файлами.

Второй вариант может долго скачиваться. Файлы будут только в живых или недавно утонувших тредах. Подробнее

Если вам полезен архив М.Двача, пожертвуйте на оплату сервера.