Вы видите копию треда, сохраненную 30 июня 2016 года.

Можете попробовать обновить страницу, чтобы увидеть актуальную версию.

Скачать тред: только с превью, с превью и прикрепленными файлами.

Второй вариант может долго скачиваться. Файлы будут только в живых или недавно утонувших тредах. Подробнее

Если вам полезен архив М.Двача, пожертвуйте на оплату сервера.

Собственно, вопрос: а какие магазины НЕ прописывают его? Мб, мвидео, там? А интернет-магазины?

> Надо передать другу за 100 км сообщение без использования интернета и радиосвязи. Чем передать?

голубем , очевидно же

Для начала у тебя что, паспорт при покупке спрашивают?

Ну а в случае, если боишься диванона по камере слежения, то возьми звонилку с рук на авито.

Ты сначала определись с задачами и необходимой мощностью ботнета. Определись, в каких сферах у тебя скиллы лучше развиты. А уже из этого ты сможешь понять, что и как ты будешь заражать. А может юзеры будут и добровольно твою софтину скачивать, это смотря какую обертку для своей конфеты запилишь.

Можно анонимно отправлять части сообщения трем различным адресатам, а они будут пересылать сообщение конечному адресату. Проблема только в том, что ответ будет идти в незашифрованном виде.

Для начала убунту поставь - это идеальный вариант для знакомства с никсами. Когда освоишься и разберешься, поставь Arch. Ставиться все через консолечку, есть подробные гайды. После установки тоже только одна консоль. Дальше собираешь систему сам под свои нужны. Пердолинг, но в отличии от убунты ты можешь получить действительно быструю систему. Первый раз поставь и поиграйся со всем, что там может быть, там gui разные и тд, разберись как ставить необходимый софт. Ну а потом ставь по второму разу, только уже нормально, без всякого говна. За одно закрепишь в памяти, как это делать.

да для Arch,надо норм в консоли шарить

Я за Debian. Он даже может меньше быть за Арч и Генту, кстати. Дебиан стабилен.

Но голубей же надо учить и они возвратятся только на место жительства. А если пристрелят? Птичку жалко. Да, и где найти птичку среди осени/зимы? Какие еще методы?

Почему без радиозвязи? Низковолновый передатчик никому не вредит.

Передай через проводника и/или шифрованным письмом.

Передай триплетами.

Может быть, ты наконец-то сформулируешь ТЗ, чтобы не получать подобные ответы?

Прописывать в конфиг игнорирование dhcp-option и вручную настраивать маршруты.

Покажи /etc/network/interfaces после настройки твоей софтины для начала.

Не только серийный, но еще и имей. По крайней мере у связного имей на чеке точно есть.

Почаны, чем можно зашифровать системный раздел с шиндошс7?

>А по крипте тут вопросы можно задавать?

Можно, но отвечу только я, автору dеsutаlк и еще один анон. Остальные здесь - криптодауны мoд тоже

Я знаю основы, как оно работает; зачем и библиотеки. И да, криптодаун, скорее, человек зацыкленый на криптографии.

>и еще один анон

Эка ты ловко меня посчитал. А если нас всё-таки трое, не считая автора desutalk?

С чего ты взял, что он именно тебя посчитал? Ты же тролля накормил, тот пост - как яблоко раздора Эриды.

Ты всё испортил.

anton, please help me find anonimous web chat without registration, but with GPG.

Пока не встречал такого

Вредоносный софт не нужен, у нас тут криптоанархия, а не сообщество скрипткидди.

Хостинг не нужен.

Управление может быть на основе чего угодно, от jabbera, toxа и irc, до ебанутых схем, типа стены вк.

Гайд можно найти на ачате. Сгущенку - там же.

>>11198

Почти все записывают. Распиздяйские интернет магазины могут ложить хуй, но... такого не происходит. Авито и скупки - тебе в помощь. Бери б\у

>>11202

Можно и нужно. Но специалистов тут мало. Если смогу чем то помочь - отвечу, но сам никогда криптографией не занимался.

>>11205

У меня не открывается вообще. Что там было то?

>>11207

Богу перекреплённых тредов?

Сейчас годно, как по мне.

>>11210

Debian - если тебе ехать, гента - если шашечки.

По сути арч и гента - дадут чуть больше знаний, но не заработают с первого раза.

Я не он, я мимо проходил.

агде можно почитать о команлной строке?или просто по команде задрачивать?

>насколько она безопасна

Дежурное напоминание о том, что словосочетание «$softname безопасен» не имеет смысла.

Тогда надо только поставить vpn и использовать его. После - браузер с возможностью не лить лишнего и резать скрипты\куки. Как с эти у яблок - не в курсе.

Но в целом не лучший выбор ОС, тк слишком много функционала для "предотвращения краж", или "улучшения работы".

Как альтернативный вариант - не ходи в соц сети, почту с него. Не вставляй свою сим @ анонимность.

Уязвимости ОС\софта я не учитываю, это уже целевая слежка.

Пиздарики ?

Не ссы. Как раз наоборот, показатель качества.

>Бомбить смс со стейджфрайтом

>внедрять в сайты картинки и видео со стейджфрайтом

>таргетированная слежка

Лол.

Пререкачу вопрос.

Планирую глобальную схему.

Столкнулся с проблемой. Как одновременно указывать объекты виртуальные и реальные(в железе)

К примеру (пик) ноутбуки подключаются к точке доступа по wi-fi. Она крутится на роутере. На роутере стоит брандмауэр, которые режет лишнее в двух направлениях, а кроме того клиент openvpn.

Как отобразить то, что трафик из локальной сети по проводу, тоже идет через брандмауэр?

Как отобразить, что vpn идет именно из роутера на сервер? (А не с ПК в локальной сети, к примеру)

Подключаю контейнер ватником вида:

"TrueCrypt.exe" /v Документы\porn-not-for-mom.tc /a /q /e

Проблема в том, что он не размонтируется автоматически по прошествии времени. Авторазмонтирование работает только когда запущен гуй, а мне его запускать не хочется.

Подходящих ключей для cmd не нагуглил.

>>11283

А если я напишу, что я Папа Римский, вы это тоже всерьез воспримете?

В контейнере храню заметки, букмарки, проекты для автокада (а там и имена, названия организации и объектов итд). Однажды флешку с проектами проебал, с тех пор обмазываюсь шифрованием.

>>11290

TrueCrypt 7.1a. Либо VeraCrypt, но у него еще аудита не было.

Можно ли анонимно скачать файлы из сети DC++?

Какая-нибудь программа-анонимайзер или работающий socks5 прокси?

http://habrahabr.ru/post/268591/

Праздник жизни с hackersim продолжается.

>Уязвимым для АНБ, вот же ужас, васян со двора сможет похекать контейнер

Ты не забывай, что тут сидят параноики. И если он уязвим для АНБ то это никуда не годится. Вообщем жду нормальных предложений.

Сила твоей защиты измеряется силой твоего слабого звена. Не смогут взломать контейнер так взломают твой комп. Установят кейлоггер в конце концов. Так что хорош страть хуйней. От АНБ тебе не спрятаться.

Ну блять пиздос. Если так рассуждать то вообще ничего прятать не надо, полюбому взломают.

Я о том что от недругов низкого калибра достаточно слабых шифров.

Отлично. Есть какая то более адекватная замена трукрипту, а если нет то толку? Лучше тогда уже с трукриптом чем вообще без нихуя.

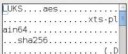

У людей есть dm-crypt/LUKS, переходи со спермы на ОС.

>Лучше тогда уже с трукриптом чем вообще без нихуя.

Повторишь это, когда Васян, получив через дырявый флеш доступ с Low Integrity Level, поднимет его до SYSTEM через уязвимый драйвер трукрипта.

>Повторишь это, когда Васян, получив через дырявый флеш доступ

Как то все слишком сложно для васяна.

>переходи со спермы на ОС

Да вот собираюсь. Думаю куда лучше перебраться.

а, так это все ты петух из соседнего треда? нет там уязвимостей, способных привести к взлому контейнера

>>11322

веракрипт. но фактически они ничем не отличаются. да, убраны некоторые уязвимости, критически не влияющие на стойкость шифрования

>permits efficient brute-force attacks against its header key

>нет там уязвимостей, способных привести к взлому контейнера

Поссал в еблет очередному криптоаналитику с мировым именем.

>permits efficient brute-force attacks

Лол блять. Успехов пробрутфорсить мой 80 значный пароль.

С чего ты взял, что кого-то интересуют твои пароли?

Уязвимости есть? Есть. Все, кто отрицают этот факт — полные долбоёбы.

>Уязвимости есть? Есть.

Уязвимость уровня b. Это похоже на уязвимость, что какой-то хуй оставит свой пароль на видном месте и к нему прийдут, увидят пароль и "взломают" трукрипт.

Да-да, у них просто так Severity Medium и High, криптоаналитики просто тупые, а ты самый умный. Я это уже слышал, поновее ничего нет?

Это был риторический вопрос, лучше прокомментируй CVE-2015-7358 и CVE-2015-7359. Тоже не уязвимости?

без компрометации системы это не уязвимости. если была компрометация, то уже особо не важно смог ли злоумышленник получить повышение прав - нужна чистая система и перешифровка контейнеров

>CVE

>Common Vulnerabilities and Exposures

>бла-бла, это не уязвимости, бла-бла

О, теперь мы считаем себя умнее не только криптоаналитиков, но ещё и умнее работников MITRE.

>особо не важно смог ли злоумышленник получить повышение прав

Серьёзно? То есть, компрометация аккаунта единственного юзера равноценна по рискам компрометации всей системы? Сам хоть понял, что сказал?

Да, действия после компрометации одинаковы, в этом ты прав, но на них сходство и заканчивается. Ни один здравомыслящий юзер не будет сознательно ставить ПО с известной уязвимостью повышения привилегий.

>>11350

Общение велось с «человеком», сидящим на Windows. Для него такие отмазки не катят.

>>бла-бла, это не уязвимости, бла-бла

>О, теперь мы считаем себя умнее

Ито ни уизвимость! Линупс ито идро!

Привет, Meg@duck, у меня солонка без авторизации.

advor

Ожидаемый ответ.

А теперь возьмём 2 фильтра длиной N, в один из которых b1 будем класть prp(m), а во второй b2 - Π_cm \elementof {1,0}^N|m {prp(cm)}. Проверка такая:

(prp(m)&b1==prp(m)) // проверяет, есть ли в первом фильтре

&&

!(prp(m)&b2 == prp(m)) //отсутствие во втором

Наличие в первом не даёт ложноотрицательных, значит если первое 0 - значит он и не вносился во множество

отсутствие во втором означает, что он вносился в множество.

В результате получаем фб, не дающий ни ложноположительных, ни ложноотрицательных. Я прав?

Oo

А можно ещё разок, только с расшифровкой обозначений?

Заинтересовал вопрос защиты информации, информационной безопастности. Кто-нибудь знаком с вопросом? С чего можно начать? Порекомендуйте какую-нибудь книжку для тупых.

Долго думал где задать вопрос и решил здесь, потому что ошиваюсь здесь же последние недели две.

Вообще-то в фильтре блума используются хеш-функции, но я взял простейший вариант, когда в фильтр длиной n бит можно добавить только элементы длиной n бит, тогда можно не учитывать коллизии и сосредоточиться на главном, потому что у prp нет коллизий, это биекция. этот простейший вариант подходит для хранения идентификаторов.

также мы используем одну prp вместо множества хеш-функций.

Нотация {0,1}^n в криптографии стандртна и обозначает пространство битовых строки длиной n бит

Π_cm, по всей видимости, произведение всех cm, удовлетворяющих условию?

Тогда осталось расшифровать смысл предиката m {}.

На ОП пике карта техногенных провалов в Березниках и Соликамске?

Я ступил. Смысл: не произведение, а сумма (логическое или) всех значений prp от всех элементов не во множестве.

>не во множестве

В каком? Ёбаный в рот, ну неужели так сложно по-человечески сформулировать?

И второй вопрос: ты уверен, что правильно понял смысл фильтра?

>в фильтр длиной n бит можно добавить только элементы длиной n бит

>pseudorandom permutation

Ты собрался просто добавлять (ИЛИ) без хеш-функций N бит от каждого элемента в «фильтр» длиной N бит? Он же у тебя мгновенно заполнится единицами и будет лить сплошные false positive.

Давай ты лучше на примере восьмибитных строк и «псевдослучайной» перестановки 12345678 -> 87654321 покажешь, что хочешь сделать.

>Хочу в зонде от анб сделать дырявый полузонд с сохраняемыми настройками. Как это осуществить?

>примонтировать шифрконтейнер по адресу старого тора

Лол. Спермач думает, что программа хранится в одной папочке.

>с сохраняемыми настройками

Лол. Спермач думает, что настройки программы хранятся рядом с ней самой.

>сделать торбразер ~ по адресу старого тора

Лол. Спермач думает, что TOR и TorBrowser это одно и то же.

Вместо ~/.mozilla/ монтируй, там они хранятся. Если, конечно, в TAILS не перепилили всё на корню.

>>11433

Чёт пруфчики потерялись :(

>службу

И чтобы ещё православная была? Это ты что сейчас так назвал, программное обеспечение или сервис?

Это там, где все спермачи своими голыми жопами шарами в интернет светят? Помню, в /s/ кто-то насмехался.

>4$

В месяц? Лол, уж лучше тогда сервер на DO взять.

Сервис - это калька с английского. Давайте не будем засорять русский язык, так как замена "службы" на "сервис" не прибавляет ни удобочитаемости, ни скорости, в отличии от замен "хорошо" на "окей",

Извини, я ошибся нехило. Суть как раз в использовании хеш-функций с коллизиями.

Решатели/создатели квестов тут есть? Интересна тема, но я нубас. Или тут не пользуется популярностью?

Я тут пилю один сайт...

Планирую как сборник статей\для общения.

Хотелось бы с кем-нибудь это обговорить, кто достаточно давно тут. До ухода майора, лучше.

Но я так и не понял, что было названо этим словом — программное обеспечение или услуга. Оно не имеет одного значения в русскоязычном сообществе.

>>11496

В репозиториях или на сайте. https://www.torproject.org/download/download.html.en

Но ведь все адреса принадлежат одному кошельку и можно отследить платеж через блокчейн?

Так какого хуя тогда упоминается ротация?

>все адреса принадлежат одному кошельку

Концепция кошелька отсутствует на уровне блокчейна. Это абстракция уровня прикладного ПО.

1) Сокс + дедик

2) Нормальный впн

Или же лучше совместить?

>Хотелось бы с кем-нибудь это обговорить, кто достаточно давно тут. До ухода майора, лучше.

Я здесь с основания, можешь спрашивать что хочешь.

>Хотелось бы с кем-нибудь это обговорить, кто достаточно давно тут. До ухода майора, лучше.

Я здесь с основания. Спрашивай что хочешь.

>Чёт пруфчики потерялись

Накидал тебе защику, проверяй. Хочешь обмазываться параноей - делай все сам, никаких васяносборок.

Ничего. Безопасность это состояние, а не характеристика программных средств.

SOCKS не шифрует трафик, VPN-туннель, как правило, наоборот. Это самая главная разница.

Итак, как пользоваться Pgp? Реквестирую руководство для тупых. Решил таки воспользоваться рампой по назначению

гугли tox

в ломбарде купи, ёба

вай-вай. И что же на замену посоветуешь? очередную быдлокодерскую залупку от васяна? трукрипт оказался анбшникам не по зубам, поэтому они вынудили автора закрыть проект. Поэтому я ебал всех майоров с их советами и буду дальше юзать TC

Бывает и такое.

>>11323

>Повторишь это, когда Васян, получив через дырявый флеш доступ с Low Integrity Level, поднимет его до SYSTEM через уязвимый драйвер трукрипта.

А зачем васяну ебаться с драйвером трукрипта, когда через дырявый флеш он может просто взять и прочитать данные из открытого контейнера?

>доступ с Low Integrity Level

>может просто взять и прочитать данные из открытого контейнера

Кул стори, бро. Попробуй. Когда получится, расскажешь.

Ответ на твой вопрос: потому что данные в криптоконтейнере могут быть не единственной ценной информацией на ПК (особенно, если он многопользовательский).

Да, почему-то многие пишут, что несовместим, хотя у меня всё всегда работало на разных ПК, просто галочку TrueCrypt Mode нужно поставить при вводе пароля.

Естественно.

А не лучше ли будет на основной ОС запустить впн, а потом на виртуалке зайти в воникс?

Даунский ответ - в интернете.

если шифровать месаги gpg, то без разницы. Можешь даже у товарища майора под носом

А ничего, что зашифрованое GPG сообщение по умолчанию содержит ID ключа получателя в открытом виде, умник?

>то похуй

Аргументация уровня /b/.

Вот предположим, хочешь ты наркотиков купить. Берёшь ключ продавца, шифруешь ему сообщение и отправляешь у товарища майора под носом с mail.ru («без разницы» ведь). А у товарища майора ID ключей всех наркоторговцев уже давно лежат (это же открытая информация — публичные ключи как-никак). Он твоё сообщение смотрит и сразу же знает, кому ты пишешь. Что конкретно ты пишешь, он не знает, но это и не нужно, суть всё равно ясна.

Так что, похуй, говоришь?

базуданных положить в криптоконтейнер trueCrypt и потом подписать его секретным ключем Алисы. Боб получил криптоконтейнер проверяет подпись алисы её открытым ключём (который она передала бобу из рук в руки вместе с паролем от криптоконтейнера).

Другой вариант - то же самое, но без трукрипта. Шифруется база самим GPG одновременно с подписью Алисой

-----BEGIN PGP MESSAGE-----

Version: GnuPG v1

hQIOAyMSkNPsVUnVEAgAqdlVviAiIWo7/PaEFyODtBBzLAHBxAdSBvmQQ3dxKT12

59/buKS3gDiOk5o5+Ds8AFKrBSAjW3XH1m3VNGXK7awU0BcVmQLwx1qTOiC/JkE4

F6jo+EsDyRL9K9Hx88RPczl/vXzFyZICYU5ewBDuUXYvSuPFxdWr4QhBqDrcKq4Y

Y2FI654WGS2q0F+RtLqkTOaEsQNAtBzVcy2x66doLCXl2L5b+5eVMuYX5KjpIQa6

VOe5uVGKvSzUMgOUs4DzfL7QDRD4FOmn9p+k/RqHD9jfPZXIgHLYTWTotdUXKIbC

/ViGPbQOe3lrHsscx5qgH471OG6caCEm//sIepNj3QgAoM2NiZo1gzIuF2Je+Hsl

lPJ3TndoJFMOO2FDemWNaR4RwkfPAn28YMAQpjfgnw4d1vRc4DAEvbcAIxqN6oHs

lyyvd17UE6Lp73Qh4HQJHXJ6q8XTBVYLzjAHMFDbhwX1rYpmH1T0IzxAY0kvhjF6

A4isTqu/Pw3zcoukl3OxM4vJVeozzYw6r80lRlsSe1HSwvtO4mbeNDVtyQzjkllE

mdMnFtjydLpPzfLTzhXEJ+kdhCN/YWgAJI36Aj/xz+gb5nDwFGmCjT79sxUR6YGS

0+Pb7Hy4XDK4JKmvRJFQloYDmxAeh5uH5/IyuCIfOSrgKFsA2N3434ha11BugyQt

0IUCDgOBbX7+dMgSLRAH+wY9HURXI7lZmpoE43fOSmrvLhuq2S+coFLs1QIzU5Dv

orwTviARurcTe4LMsDCwHr/KAjIrsfzGvMHzm3tsa6i4zA8NUcgWpT2aEdI6Lx5c

sdDn4+3oel2w5FDS1IVyUm46sMy4arZmEb/drXu1Q+v7Y0o7aHHBHGgf/DlyA+BI

8zmrIBwT1Z1xExR3W7CUhuFdwIbp4DlpaAhAOawS/dxCDMMJNPJXdwf+HayiiuM6

H0vyNEVeDyQYeVc4nHfhXR0ZfjzlkMkH40XURnP1dTBGCBWaJgJPBZLRQnh+tqRR

Ma4to888yYaDkRsDX4TiT70/pFLyCdJ4PVy/sMjQpBgH/2GJCjg0ZkIbrf4yMfEX

oWVlMVtzAIZvpgRetPIlX7wkqkdfpSuN9ft0LLxNjsUgMbIY2q950QRDFq5YTTuC

mxmIjb7e8wZLeP+Ylt4iyEQEz+INde+VAIOljsRaENft0ERy5t2klwzAyWBKEXn7

nHUPc4kGwhn6UaHYp+pjSzdACR+XO4sbGJ58sR9mdFVagmxiJuQ00BFDGi3aCzBZ

6yW0mU2U7emKbEwJwCTF3ATdjyWGKJndbPhJP/NrQ0+gEZJycu0laLCFmccQxwPN

iHEGl/40D0Xz4b5meC270j/PltDEOgFppRY/o3VTT2xhnuU+u6GHZpMZ7ohpkK9C

UgnSXAHsfKQSQsmsyzwo2oYFlrWj+DahURaFIWgcQAwUBUxSVoZmz2I0VVTbvjfl

gR86RH/3GzVnsoc8+aZcyrXat72cXSB2K6P2+j7SIc+cLYEdaicW5vzmNkJKsUL7

=OoSU

-----END PGP MESSAGE-----

вот месага, зашифрованая открытым ключем главного кодера i2p. Попробуй скажи мне ID ключа, клоун

-----BEGIN PGP MESSAGE-----

Version: GnuPG v1

hQIOAyMSkNPsVUnVEAgAqdlVviAiIWo7/PaEFyODtBBzLAHBxAdSBvmQQ3dxKT12

59/buKS3gDiOk5o5+Ds8AFKrBSAjW3XH1m3VNGXK7awU0BcVmQLwx1qTOiC/JkE4

F6jo+EsDyRL9K9Hx88RPczl/vXzFyZICYU5ewBDuUXYvSuPFxdWr4QhBqDrcKq4Y

Y2FI654WGS2q0F+RtLqkTOaEsQNAtBzVcy2x66doLCXl2L5b+5eVMuYX5KjpIQa6

VOe5uVGKvSzUMgOUs4DzfL7QDRD4FOmn9p+k/RqHD9jfPZXIgHLYTWTotdUXKIbC

/ViGPbQOe3lrHsscx5qgH471OG6caCEm//sIepNj3QgAoM2NiZo1gzIuF2Je+Hsl

lPJ3TndoJFMOO2FDemWNaR4RwkfPAn28YMAQpjfgnw4d1vRc4DAEvbcAIxqN6oHs

lyyvd17UE6Lp73Qh4HQJHXJ6q8XTBVYLzjAHMFDbhwX1rYpmH1T0IzxAY0kvhjF6

A4isTqu/Pw3zcoukl3OxM4vJVeozzYw6r80lRlsSe1HSwvtO4mbeNDVtyQzjkllE

mdMnFtjydLpPzfLTzhXEJ+kdhCN/YWgAJI36Aj/xz+gb5nDwFGmCjT79sxUR6YGS

0+Pb7Hy4XDK4JKmvRJFQloYDmxAeh5uH5/IyuCIfOSrgKFsA2N3434ha11BugyQt

0IUCDgOBbX7+dMgSLRAH+wY9HURXI7lZmpoE43fOSmrvLhuq2S+coFLs1QIzU5Dv

orwTviARurcTe4LMsDCwHr/KAjIrsfzGvMHzm3tsa6i4zA8NUcgWpT2aEdI6Lx5c

sdDn4+3oel2w5FDS1IVyUm46sMy4arZmEb/drXu1Q+v7Y0o7aHHBHGgf/DlyA+BI

8zmrIBwT1Z1xExR3W7CUhuFdwIbp4DlpaAhAOawS/dxCDMMJNPJXdwf+HayiiuM6

H0vyNEVeDyQYeVc4nHfhXR0ZfjzlkMkH40XURnP1dTBGCBWaJgJPBZLRQnh+tqRR

Ma4to888yYaDkRsDX4TiT70/pFLyCdJ4PVy/sMjQpBgH/2GJCjg0ZkIbrf4yMfEX

oWVlMVtzAIZvpgRetPIlX7wkqkdfpSuN9ft0LLxNjsUgMbIY2q950QRDFq5YTTuC

mxmIjb7e8wZLeP+Ylt4iyEQEz+INde+VAIOljsRaENft0ERy5t2klwzAyWBKEXn7

nHUPc4kGwhn6UaHYp+pjSzdACR+XO4sbGJ58sR9mdFVagmxiJuQ00BFDGi3aCzBZ

6yW0mU2U7emKbEwJwCTF3ATdjyWGKJndbPhJP/NrQ0+gEZJycu0laLCFmccQxwPN

iHEGl/40D0Xz4b5meC270j/PltDEOgFppRY/o3VTT2xhnuU+u6GHZpMZ7ohpkK9C

UgnSXAHsfKQSQsmsyzwo2oYFlrWj+DahURaFIWgcQAwUBUxSVoZmz2I0VVTbvjfl

gR86RH/3GzVnsoc8+aZcyrXat72cXSB2K6P2+j7SIc+cLYEdaicW5vzmNkJKsUL7

=OoSU

-----END PGP MESSAGE-----

вот месага, зашифрованая открытым ключем главного кодера i2p. Попробуй скажи мне ID ключа, клоун

майор идёт нахуй со своей базой

Там не нашел, к сожалению, только про RSA видео есть.

Алсо, репостну сюда свой вопрос из соседнего треда, в том это немного не по сабжу.

>куда устроиться работать личинке ИБ без опыта? Ни одна контора не берет ибшных джуниоров, на всех рекрутинговых сайтах только ебучие программисты 1С.

в рашке везде кумовство, так что если связей нет, то переучивайся на php + jquery макаку

Да. Как понимаешь, в случае с наркоторговцем, пиарящимся на общедоступном ресурсе, этого может быть достаточно.

>>11633

>gpg -d

>gpg: зашифровано ключом ELG-E с ID EC5549D5

>$ gpg --search-keys EC5549D5

>gpg: поиск "EC5549D5" на hkp сервере keys.gnupg.net

>(1) gpg4usb-project <gpg4usb@cpunk.de>

>1024 bit DSA key F1453A7A02E54A6FCD415C8780A443212ECD733A, создан: 2008-08-09

Обоссан, главный школьник. Съеби с раздела и перестань нести хуйню, тупица.

Лучше расскажи, что именно тебе не ясно. Просто я впервые открыл статью про whirlpool (на русской википедии) и не нашёл там ничего заоблачно сложного.

Если тебе настолько не ясно, что аж нихуя не ясно, то советую начать с операций в конечном поле и блочных шифров. Не всю криптографию можно выучить по видюшкам а-ля «давайте смешаем краски».

Тогда вдобавок

http://whoer.net/ext

http://ip-check.info/?lang=en

https://panopticlick.eff.org/

Только не верь всему, что написано.

Вот, например, у orfox получается скрыть

Ты отлично написал суть. Спасибо.

>>11514

cybercave.net - пробую в это, не знаю, есть ли смысл. Да, не дарк, да все просто и понятно, но ведь нам же нужны новые лица?

Тебе для чего? Потестить конфигурацию чего-то доверенного без риска сломать систему хватит и chroot. Проприетарную хуету менее чем на виртуалке запускать бы не рекомендовал.

Ее так называли, какие вопросы?

Господа, как зайти на флибусту через i2p не задрачивая кучу инструкций?

Поддвачну

Где я могу обмениваться информацией с меньшей вероятностью появления маскишоу в моем доме ?

Tox, Jabber ?

"Установка TOR

1) Скачиваем Тор Bundle с оффициального сайта torproject.org и устанавливаем его (распаковываем).

2) Переходим в папку с установленным Тор — «Диск»:\Tor Browser\FirefoxPortable\ — и открываем для редактирования файл FirefoxPortable.ini

В нём находим строчку DisableIntelligentStart=false и меняем false на true (полчается DisableIntelligentStart=true). Сохраняем.

3) Переходим в «Диск»:\Tor Browser\Data\Tor\ и открываем для редактирования файл torcc. В конце прописываем:

ExcludeNodes {RU},{UA},{BY},{SU}

ExcludeExitNodes {RU},{UA},{BY},{SU}

Сохраняем. (Это исключит из использования расеянские, українські, беларускі и совковые ретрансляторы)

4) Запускаем Start Tor Browser.exe, открываем настройки (Settings), прописываем, если необходимо, прокси, мост (если провайдер блокирует Тор), меняем язык на Русский.

5) В открывшемся Firefox во вкладке Add-ons удаляем/выключаем все плагины (если они появились) и идём в настройки:

а) Вкладка Content — снимаем галочку с Enable JavaScript (отключаем Java).

б) Вкладка Privacy — снимаем галочку с Accept cookies frome sites (отключаем cookie)

6) В адресной строке вводим about:config и соглашаемся на предупреждение. Меняем параметр, чтобы он выглядел как ниже:

security.xpconnect.plugin.unrestricted=false

7) Открываем Add-ons и устанавливаем необходимые плагины:

а) RefControl

б) RequestPolicy

в) User Agent Switcher

г) Adblock Plus, Adblock Plus Pop-up Addon, Element Hiding Helper foк Adblock Plus

Перезапускаем.

Настраиваем плагины (окно Add-ons, у каждого плагина кнопка Options):

а) RefControl (отсылает сайту левую инфоромацию о том откуда вы пришли)

Внизу нажимаем кнопку Edit, отмечаем кружочек напротив Forge — send the root of this site (http://SITE/), OK.

б) RequestPolicy (блокирует межсайтовые запросы)

Вкладка Genegal, омечаем кружочек Full domain, далее Open initial setup tool, везде ставим галочки и ОК.

в) User Agent Switcher (лжёт о вашем браузере и ОС)

Кнопка «Import...», выбираем файл, что я приложил (useragentswitcher.xml).

8) Закрываем приложение. Идем в папку «Диск»:\Tor Browser\FirefoxPortable\, открываем для редактирования файл FirefoxPortable.ini, ищем строку RunLocally и меняем false на true (RunLocally=true)."

"Установка TOR

1) Скачиваем Тор Bundle с оффициального сайта torproject.org и устанавливаем его (распаковываем).

2) Переходим в папку с установленным Тор — «Диск»:\Tor Browser\FirefoxPortable\ — и открываем для редактирования файл FirefoxPortable.ini

В нём находим строчку DisableIntelligentStart=false и меняем false на true (полчается DisableIntelligentStart=true). Сохраняем.

3) Переходим в «Диск»:\Tor Browser\Data\Tor\ и открываем для редактирования файл torcc. В конце прописываем:

ExcludeNodes {RU},{UA},{BY},{SU}

ExcludeExitNodes {RU},{UA},{BY},{SU}

Сохраняем. (Это исключит из использования расеянские, українські, беларускі и совковые ретрансляторы)

4) Запускаем Start Tor Browser.exe, открываем настройки (Settings), прописываем, если необходимо, прокси, мост (если провайдер блокирует Тор), меняем язык на Русский.

5) В открывшемся Firefox во вкладке Add-ons удаляем/выключаем все плагины (если они появились) и идём в настройки:

а) Вкладка Content — снимаем галочку с Enable JavaScript (отключаем Java).

б) Вкладка Privacy — снимаем галочку с Accept cookies frome sites (отключаем cookie)

6) В адресной строке вводим about:config и соглашаемся на предупреждение. Меняем параметр, чтобы он выглядел как ниже:

security.xpconnect.plugin.unrestricted=false

7) Открываем Add-ons и устанавливаем необходимые плагины:

а) RefControl

б) RequestPolicy

в) User Agent Switcher

г) Adblock Plus, Adblock Plus Pop-up Addon, Element Hiding Helper foк Adblock Plus

Перезапускаем.

Настраиваем плагины (окно Add-ons, у каждого плагина кнопка Options):

а) RefControl (отсылает сайту левую инфоромацию о том откуда вы пришли)

Внизу нажимаем кнопку Edit, отмечаем кружочек напротив Forge — send the root of this site (http://SITE/), OK.

б) RequestPolicy (блокирует межсайтовые запросы)

Вкладка Genegal, омечаем кружочек Full domain, далее Open initial setup tool, везде ставим галочки и ОК.

в) User Agent Switcher (лжёт о вашем браузере и ОС)

Кнопка «Import...», выбираем файл, что я приложил (useragentswitcher.xml).

8) Закрываем приложение. Идем в папку «Диск»:\Tor Browser\FirefoxPortable\, открываем для редактирования файл FirefoxPortable.ini, ищем строку RunLocally и меняем false на true (RunLocally=true)."

Люди пишут, что тор говно и лучше ющать впн + ОТР а что такое я хз.

Невозможно, сама концепция «гайда» ущербна.

Ты доверяешь всем этим плагинам, которые ты перечислил? У тебя есть их исходники?

в ломбарде купи

>Sim4all.ru

скорей всего это ашоты продают корпоративные симки, с которых постоянно списывают бабло.

Если не заёбывает постоянное исчезание бабла, то покупай

Да, код открытый.

Еще плюс, что не нужны сервера.

И луковичная система, насколько я знаю.

По-ходу на данный момент самая безопасная штука.

bitmessage ещё

>Аддонам. У него там нет плагинов.

А это не одно и то же?

>И почему ты ещё не съебал, главный школьник?

А твоя мама знает, что ты тут с чужими дядями разговариваешь?

По итогу, что является более открытым и безопасным для передачи текстовых сообщений ?

Tox или bitmessage ?

> что является более открытым и безопасным для передачи текстовых сообщений ?

Одноразовый блокнот, а теперь уебуй. Лучше бы сам погуглил, а сюда принес выводы.

ПРОФЕССИОНАЛЫ СВОЕГО ДЕЛА, УБЛЮДОК!

ЕСЛИ ТЫ ПРОФИ, ТО ДЛЯ ТЕБЯ НЕ ИМЕЕТ ЗНАЧЕНИЯ БУДЕТ ВОПРОС О МЕССЕНДЖЕРЕ ИЛИ О БЕЗОПАСНОМ СЛИВАНИИ ЦП С ТВОЕЙ МАМКОЙ. ТЫ МЕНЯ ПОНЯЛ, КОЗЛИНА?!

Какой же ты тупой.

Ты меня уже притомил.

Мы почему тут собрались?

Мы все хотим обезопасить себя от маски шоу. Кто-то торгуют веществами на silkway, кто-то распространяет цп со своими детьми. Вот почему мы тут.

> Цифровой безопасности

-Всем лежать! Это ограбление! Доставайте свои цифры и без шуток!

-О боже, звоните в цифровую безопасность!

Я рад, что такой тупой кусок хлеба как ты понял о чем тут дяди разговаривают. Кстати я знаю откуда ты.

Питер

> о чем тут дяди разговаривают

Я то как раз понимаю, а вот ты, видимо, не совсем. Вот и проигрываю с тебя. Мистер офицер цифровой безопасности.

Ты тупой как пробка, что ты можешь понимать.

Я тебе 10 минут разжевываю за то, что мы тут делаем.

Хорошо, хорошо, не буду трогать твой манямир.

>Мы все хотим обезопасить себя от маски шоу. Кто-то торгуют веществами на silkway, кто-то распространяет цп со своими детьми. Вот почему мы тут.

т.майор долго вас, блядей, тут собирал.

>А это не одно и то же?

Нет, это не одно и то же, главный школьник.

>>11729

>более открытым

Код может быть открытым или закрытым, третьего не дано. Tox и Bitmessage «одинаково» открыты.

>безопасным

Стандартный ответ про то, что словосочетание «$SOFTNAME безопасен» не имеет смысла.

Я вижу. Слушай, а давай ты ещё покудахчешь, моча нас двоих за срач забанит, и доска станет чище на одно твоё неграмотное ебло?

Отлично, кудахчи ещё.

Я ньюфаг. В какой тред мне идти?

Какой у тебя ключ от биткраулера ?

Мне нужно заграбить исходники, чтобы понять куда тебе идти.

Читай Шнайера.

Когда я попробовал использовать встроенную в сам firefox функцию смены профиля - тор попросту не запустился на втором профиле. Ну точнее я кнопок не увидел и решил от греха подальше не использовать данную функцию. Под multifox всё вроде лабает. Но есть сомнения.

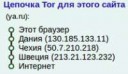

Можно ли также смотреть текущие цепочки, генерируемые тором также просто как это делается в advor?

2. Как вычислить IP сайта по кукисам, которые он выдал?

1. cookies manager - редактор кук

2. Вбить адрес сайта в http://ip-whois.net/website_ip.php

>>11805

Искать в даркнете в i2p / tor, на крипторесурсах, здесь например тоже можно поискать. Можешь мне написать BM-2cXLa8dTBb4tRvdxAxfWy4RQdri69oW8Aw

Тонко, сэр!

Двач внесен в реестр инфопосредников.

Теперь портал обязан следить за юзерами и предоставлять их данные спецслужбам

Запретить не сложно. Сложнее сделать так, чтоб они приносили тебе профит. Например настоящие айпишники сайтов с которых получены, а не айпишники клаудфлары. Поэтому я и интересуюсь с каких серверов приходят те или иные данные.

а на пальцах для тупых?

> Tor корректно работает с плагином multifox

Отвечаю сам себе.

1. Не совсем корректно. cookies monster не режет печеньки дополнительных профилей.

2. Самое интересное. Оказывается, noscript игнорирует счетчик яндекс-метрики. В списке зондов он не появляется, хотя в коде на странице присутствует и посылает печеньки, которые не забанил cookies monster обьясните что за хуйня

Ага, понял. И этот плагин работает исключительно в основном профиле

Не игнорирует. Режим по дефолту - белый список. В белом списке правда гугл и мозилла, поэтому надо туда зайти и вычистить.

И хранить ключ на флешке рекомендуется на случай изъятия оборудования силовиками? Пароль мне кажется удобнее флешки

>Поясните за BitLocker на Вин7 например

Ты веришь мелкомягким? Они уже запятнали себя, скупив скайп и сливая контакты правительству. + 10ка одна чего только стоит. Это всёравно что на данные хранить на вокзале в ячейке с надписью "1.000$/cp/drug/guns"

>>11830

>И хранить ключ на флешке рекомендуется на случай изъятия оборудования силовиками? Пароль мне кажется удобнее флешки

Пароль ты вспомнишь сразу, как только тебе 120ваттный паяльник в жопу засунут, а флешку прямо перед приходом маски-шоу можно легко разъебать молотком и никакой паяльник уже не поможет

Я нашел неплохую статью по сабжу

http://dml.compkaluga.ru/forum/index.php?showtopic=28884

но не очень понимаю как раз ход операций в конечных полях и генерацию E-box. Что вообще лучше почитать по полям?

Для начала википедию.

Книг по алгебре я не помню, могу только посоветовать более прикладные с введением: Болотов, «Элементарное введение в эллиптическую криптографию. Алгебраические и алгоритмтческие основы» и Коблиц, «Курс теории чисел и криптографии».

> скайп и сливая контакты правительству

А вот с этого места поподробнее. Что-то я не слышал ничего подобного. Что в теории возможность такая есть - да, но чтобы на практике кого-то по скайпу нашли и суд еще и обвинительный приговор вынес и т. д. - откуда инфа? Даже торговцев солью вычисляют не по айпишникам а ловят с паличным возле закладок

>А вот с этого места поподробнее

http://habrahabr.ru/post/184014/

http://www.kp.ru/online/news/1633671/

https://slon.ru/fast/future/microsoft-slivaet-polzovateley-skype-i-outlook-965003.xhtml

http://www.ksv.ru/Spots/daily_thoughts/DT100417-1.shtml

Ещё где-то натыкался на статью, в которой автор снифал скайповский траф и видел в пакетах список запущенных на его компе процессов, список оборудования и прочее. Если найду - скину позже

>Британская газета The Guardian со ссылкой на информацию, предоставленную Эдвардом Сноуденом

>Данные БУДУТ храниться на сервисе полгода и предоставляться по требованию госорганов

>После того, как в России БУДЕТ ужесточено антитеррористическое законодательство

Одна история охуительнее другой. А где реальные случаи применения всего этого? Большинство статей за 2013 год. Кого с тех пор поймали за противозаконную деятельность с использованием скайпа? Где обвинительные приговоры и т. д.? Вот с блокировкой сайтов всё ясно и последствия зачастую можно наблюдать своими глазами. А здесь что? В интернетах полно беспруфных статей в стиле "Майкрософт всё сливает в фсб". Я сомневаюсь, что они вычислят даже какого-то придурка, который сообщает по скайпу ложную информацию о заминированиях или намеренно дезинформирует экстренные службы. О чем-то более мелком типа слежки за обычным аноном тут речь вообще не идет.

>Я сомневаюсь, что они вычислят даже какого-то придурка, который сообщает по скайпу ложную информацию о заминированиях

Сомневаться можно и умно; быть уверенным в обратном — глупо. Не вижу ничего сверхъестественного в запросе данных сперва от Microsoft, а потом от провайдера.

>>11847

Статья говорит о том, что вычислили педофила, совращавшего через скайп, а не что совращавшего педофила вычилслили через скайп.

>Было возбуждено дело по статье "Насильственные действия сексуального характера"

Кстати, ЛОЛШТО?

>вычислили педофила, совращавшего через скайп

Именно так. Скорее всего там сыграл роль человеческий фактор - человек как-то спалился или выдал своё местоположение.

>Сомневаться можно и умно

Не уверен в обратном, но таких примеров не было. Запрос от провайдера куда? Если речь о звонках - сначала запрос в какие-то АТС, которые являлись промежуточными узлами, затем скайп - там ищут аккаунт, с которого звонили по определенным номерам, затем айпи, затем провайдер или прокси\впн (последнее тупик скорее всего). Интересно, кто будет проходить всю эту цепочку?

>подозрение пало на фельдшера из Москвы

>с помощью управления "К" областного УМВД мы вышли на другого подозреваемого

>Он живет в одной из стран ближнего зарубежья

>проработаем возможность его задержания и экстрадиции

Охуительно. Никого не задержали даже, а фельдшера небось по маске вычислили. Принеси что-нибудь годное, гуглить подобный бред я и сам могу.

>Интересно, кто будет проходить всю эту цепочку?

Почему бы и нет. Тем более, АТС из неё можно исключить и спросить сразу у Microsoft, а прокси/впн у школьника, уверовавшего в анонимность скайпа, может и не оказаться.

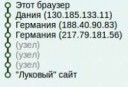

Погуглил, относительно рашки ты оказался прав — никому это нахуй не надо. http://www.microsoft.com/about/corporatecitizenship/en-us/transparencyhub/lerr/

На пикрелейтеде количество запросов за первую половину 2015.

Причем все отменены.Но обосравшийся школьник, который постил линки выше, сейчас будет доказывать, что это многоходовочка и наши отправляют через другие страны. Либо отчет фейковый.

>АТС из неё можно исключить

А вот и нет. Обычно это первый шаг, он же и последний. Как узнают, что трафик шел через сервисы вроде скайпа, вибера и прочих - дальше никто копать не будет.

Ах да, обычно никто даже до этого не дойдет. То есть пробьют, что это не личный номер, лишь последний узел в цепочке и всё.

А зачем фейсах делать запрос мелкомягким, если им и так дали радмин порулить? Они и сами легко могут пробить

http://www.rbcdaily.ru/media/562949980397358

>тов. майор

Ясно. Ты бы хоть годных линков принес, а то одни статьи в стиле "фсб всех поймает". Только уроки сначала сделай.

Школьничек, тебя не спрашивали.

Если по-хорошему, то никакое.

Даже фанатичный FSF основывает свои рекомендации, основываясь всего лишь на свободе software. http://www.fsf.org/resources/hw/endorsement/respects-your-freedom

Пока внутри те же самые Intel/AMD с теми же самыми потенциальными бекдорами, ни о какой свободе речи идти не может.

Будем ждать православных эльбрусов от МЦСТ

Это же софт. При чём здесь железо?

>ядро свободное

Ещё бы, попробуй сделай Linux несвободным.

>>11879

Не знаю, не слежу.

Наличие "монолитного ядра" подразумевает под собой закрытые компоненты, я правильно понимаю, анон?

2. В чужих сетях как проверять что мой траф не снифят. Знакомый сисадмин как-то рассказывал что все дело в задержках,, мол нет проблемы для провайдера типа йоты понять что через модем подключено больше одного абонента - так вот как это проверить самому если это вообще работает и что ещё есть

Зачем мне это делать? Сам зарегистрируйся и скачай. Как скачаешь, установи и прочитай лицензию на ядро. Если оно несвободное, можешь тащить пруф и свой bitcoin-кошелёк, скину $20 в эквиваленте.

Какой торрент клиент лучше использовать?

> какое железо нынче можно называть свободным?

https://www.pgpru.com/forum/prakticheskajabezopasnostj/chegostoitichegonestoitbojatjsjaapparatnyebekdoryiproprietarnyeproshivki и дальше по ссылкам

Почему-то проиграл от ЧПУ-ссылки

Чем заменить evernote?

Верно.

ебал я ваше шифрование имейлов.

всякие разные mail, yandex, google шерстят мою почту - и это не изменится - и использовать их сервисы нужно только как прозрачную упаковку.

Насколько я понимаю, собственный сайт с собственным сервером - решение, какие есть промежуточные варианты?

Может хотя бы сайты с хорошей репутацией?

1) Последние 2 месяца использую Убунту, но особой разницы по сравнению с Виндой не заметил. На что лучше перейти после и правильно ли я понимаю, что оснавная идея Убунту как переходной оси - освоение команд терминала?

2) Браузер, насколько я понял, Огнелис. Какие лучше поставить дополнения? Сейчас имею Гостери и юБлок. Не знаю, почему именно их выбрал - читал еще штук про 10 дополнений позитивные/неготивные отзывы.

3) Замена Гуглу и прочим сервисам? ДакДакГоу, ПротонМэил/ОупенМэилБокс, что-нибудь еще годное? Если я, скажем, буду периодически пользоваться переводчиком Гугла или ЮТьюбом, точно так же запросы будут сохраняться и лучше отвыкать?

4) ВПН, прокси? Что лучше в качестве совсем базовой защиты, чтобы не сидеть со своего айпи?

Если кратко: можно ли где найти самые основы для человека, не интересовавшегося технической стороной вопроса (можно на английском)? Был бы очень благодарен!

https://prism-break.org/en/#ru

держи немного несвежачка для нюфагов

по впн рекомендую totally free vpn или любое платное в скандинавии

Надо - пиздец

>собственный сайт с собственным сервером

А сайт-то зачем? Почтовый сервер и без сайта можно поднять.

Или это ты так вебморду назвал?

>>11912

1)

>оснавная идея Убунту как переходной оси

Я не знаю, какие мысли в голове у тех, кто советует убунту. Моё мнение такое: она ровно ничему не учит именно потому, что «особой разницы по сравнению с Виндой» не имеет — те же кнопочки, только в других местах.

Если хочешь научиться пользоваться прыщами (любыми прыщами, а не только убунтой), осваивай работу через консольку.

2) В /s/, там есть лисотред с неплохой шапкой.

3) Замена гуглу — сорта говна. Всё равно сливаешь свои данные, если гуглу, то прокладке к гуглу. Прими как данность.

4) $5 в месяц можешь потратить? Бери сервер в digitalocean. Всякие васяновские ВэПоЭнЫ))) это ни туда, ни сюда.

>>11914

>где погуглить

http://google.com

Из очевидного:

1. Каждый день чистить жесткий диск (стирать остаточно-намагниченные биты), все кидать на флешку, данные на флешках шифровать и ничего не хранить на домашнем/рабочем компах.

Флешки физически хранить так далеко, насколько это возможно.

2. Действия по скачиванию надо как-то автоматизировать, чтобы не палить домашний IP при p2p соединении через TeamViewer.

Как еще по максимуму прикрыть свою задницу?

Скачай в кафешке с публичным вайфаем и поменяй мак

>Из очевидного

>остаточно-намагниченные биты

Ни разу не очевидно. Не встречал ни одного пруфа успешного восстановления по остаточной намагниченности с современного оборудования.

>с рабочего компа

>не палить домашний IP

>TeamViewer

Ты дурак или прикидываешься? Ещё, блядь, через какой-нибудь скайповский screen share зайди.

>>11891

https://www.youtube.com/channel/UCZoOKns310_lSgXdBjr8VLg/videos

https://www.youtube.com/watch?v=JNXOBN8kJrM

https://www.youtube.com/watch?v=uh0Ri9440BQ

https://www.youtube.com/watch?v=Ge7M-FeSHA0

>>11918

не прогуливать уроки

Ананасы, что насчет текстовых редакторов?

Спасибо за ссылочки, бро. то что нужно!

а что с ними?

Ищешь уязвимости твоей модели, эксплуатируешь, меняешь/узнаешь пароль.

Зачем с upper intermediate идти в спецслужбы? Зарплата низкая, на деле - сотрудник есть военный со всей их чёртовой субординацией и приказами, начальники присваивают себе достижения подчинённых (не факт, что так везде, но бывает), ограничения на выезд, своими руками рубишь свою свободу и свободу в своей стране, что крайне аморально. Вообще не понимаю таких людей. Ладно бы от безысходности, но квалифицированный специалист... Не понимаю.

>Не понимаю.

Так они щас начальству жопу лижут, а потом надеятся пробиться наверх, чтобы уже им лизали. Это менталитет такой. Раб дорвавшийся до власти хочет не свободы, а своих собственных рабов

Его ведь закрыли?

Есть ли вероятность открытия похожего форума, очень уж там было много полезной инфы.

Рабы на /crypt/ постить не будут, особенно если они там по заданию.

Через какие утилиты можно реализовать классическую схему: запароленная папка -> при введении одного пароля открывается содержимое, при вводе другого содержимое папки стирается или переписывается каким-нибудь нейтральным контентом. М?

К сожалению, надо иметь такую фичу не только на линуксах, но и на маках и спермерке.

Смоделируй ситуацию. Например, майор видит раздачу торрентов и он не должен видеть ip раздающих и качающих?

Paperwork

Аноны, как мне настроить i2p, чтобы я мог выходить на флибусту? Я уже старый, в компунктерах не сильно шарю. Не хочу ничего гуглить, ведь у меня есть двачи. Тут все мои друзья. Давай же, анон, я же тебе уже несколько лет помогаю клеить девок и прочие клевые вещи.

Да лучше пусть за мной следят спецслужбы всех стран, чем поганые маркетологи и торгаши.

>Давай же, анон, я же тебе уже несколько лет помогаю клеить девок и прочие клевые вещи.

Надо было не на /b/ сидеть, а делом заниматься

я и так делом занимался - книги на флибусте читал. надобности в ш2з не было

ну как сделать-то? че жадничаешь?

Нет. Тор - говно. Медленный, и у меня не работает. Загрузка останавливается на 50 процентах и все. Заебало. Хочу флибусту ш2з

https://geti2p.net/ru/about/browser-config - полная настройка на русском

Так и быть, загуглил за тебя, анон

Блин ну почему же анон никогда не хочет по-братски объяснить. Неужели только я так умею. Ну хорошо, спасибо, видимо придется читать ебаный гайд.

Я мог бы две строчки скопировать сюда, но какой смысл? Тем более пришлось бы еще разводить сообщений по поводу твоего браузера

Вопрос такой - можно ли как-то перенести всю систему на внешнюю карту? Телефон - обычный ведроид, 4.2.2 точнее был, возможно уже будет другой

>Телефон - обычный ведроид

https://2ch.hk/mobi/ (

>>11999

>Тор - говно

Ну вот и ебись сам, раз такой умный. Но учти, если для тебя тор медленный, то i2p окажется вообще нулевым.

Кстати, у них основной домен отпал. Если вдруг поднимется, могу посоветовать заходить через тор на него, а не на .onion-адрес, должно быть быстрее.

>Тем более пришлось бы еще разводить сообщений по поводу твоего браузера

ну и что. зато я тебя не забыл бы. а так настрою ш2з и забуду тебя. Уже забыл.

>Кстати, у них основной домен отпал. Если вдруг поднимется, могу посоветовать заходить через тор на него, а не на .onion-адрес, должно быть быстрее.

Ничего не понял. у ш2з отпал основной домен или у тор? И что это вообще значит?

>зато я тебя не забыл бы. а так настрою ш2з и забуду тебя. Уже забыл.

Ну ебаный в рот, как же я переживу это теперь? Все, пиздец, вешаться иду. Анон меня забыл

>у ш2з отпал основной домен или у тор?

У флибусты отпал основной домен, flibusta.net. Не ресолвится.

Смотря от кого. От ру служб разве что, и то не факт что им яблочники не ябедничают. От всяких анб ещё более мало вероятно.

А так да, в принципе сможешь читать всякие Кавказ центры и прочие википедия/самоубийство сколько влезет.

Лучше tails всеравно ничего на сегодняшний день нет в плане анонимности. Так что можешь не напрягаться.

я непротив

2. Каким мессенджером пользоваться для анонимной переписки с обывателями? (Телеграм секретные чаты онли, аналогов нет?)

3. Есть ли шанс, что провайдер заинтересуется мной? никакой деятельности не веду, ридонли

Ну так они же анамимасы)))))

Мне-то откуда знать? Шанс стать объектом интереса есть у любого, а остальное уже детали.

Пили прохладную.

благодарю

Меня интересует максимум, который они могут сделать, просто из-за того что я евридей лажу в ТОР

Сейчас пока что ничего, нахуй ты никому не нужен.

Потери пакетов же какие будут,ой какие будут

Тебя просто добавили в списки неблагонадёжных. И когда настанет день Ч - тебя одним из первых расстреляют

По-моему именно он тебе ее и подсовывает.

Так я про них знаю.

Не думаю, что он про них знает, потому что хочет запилить ботнет ШОБ ДУДОСНУТЬ ЕС ЧЕ)).

сгущёный ли щас силк роад?

А тебе какая разница? Уж не на свой ли адрес ты собрался заказывать?

Да спасибо,но у меня теория страдает,нету нечего типо,вот я просто к сайтику подключился,кто палит,как?,потом подключился черен vpn,как щяс сеть идет,кто ее палит,примерно,что то такого

смешно /bрат

Понял о чем ты, но нигде таких описаний не встречал. Словно сисадмины их с материнским молоком сразу впитывают, хотя и сам не помню как в них разбираться стал.

Почитай вики по ключевыми словам, через ф12 посмотри какие запросы что запрашивает, через фаирволл глянь, по ключевыми словам погугли.

Аноны, а может ли мой провайдер смотреть что происходит у меня на мониторе?

Да.

Подумаешь, ещё раз обосрался.

Для некоторых мониторов такое может сделать даже твой сосед - подполковник ФСБ.

Ещё раз бамп

2.Нашёл свой старый роутер Dir-620, прошил под OpenWRT, планирую поднимать i2p или Tor.

Вопрос что нужно ещё для максимальной защиты? И что лучше Tor или i2p?

Вот ты и будь серьёзнее. Раз уж ты не понял такой тонкий намёк, говорю прямо: ты не указал, для защиты от чего.

А почему ты спрашиваешь это здесь, а не в /s/?

Анон, хочу защитить данные на встроенном винте ноутбука и на внешнем. Как это делается, и насколько затрудняет/замедляет использование?

С чего ты взял, что это запрещено?

1. Копируешь все свои данные с раздела наружу.

2. Забиваешь раздел нулями: dd if=/dev/zero of=/dev/sdXN, где sdXN — твой раздел с данными, например, sda2.

2. Форматируешь раздел в криптоконтейнер: cryptsetup luksFormat /dev/sdXN

3. Открываешь криптоконтейнер: cryptsetup luksOpen /dev/sdXN data

4. Делаешь файловую систему: mkfs.ext4 /dev/mapper/data

5. Подключаешь её: mount /dev/mapper/data /media/data

6. Копируешь данные обратно, затираешь на наружном разделе.

Это инструкция для шифрования не-корневой ФС. Если хочешь зашифровать корневую, то всё немного по-другому, но утилиты те же. Гугли.

Если есть аппаратная поддержка AES, то замедления почти никакого. Да и без неё ты тоже вряд ли заметишь разницу, если у тебя там не SSD.

И еще прошу контейнеры для приложений, особенно интересует ведроид.

>Сап, криптач. Какое название у этих штук, что их запонимаешь, делаешь какие-то нехитрые/хитрые вычисления и появляются реальные криптографические ключи? Запомнил, например, числа и букафки 3,1415хакирыменянеполомают, дальше вычисляешь к примеру ASCII коды символов, что-то там еще и есть ключ, который когда-то сгенерировал. Знаю, что хреново обьяснил. Как это называется? Какие есть реализации?

Запоминаешь номер страницы в книжке и номер строки, хэш из которой = паролю.

Потом когда надо вспомнить - берешь книжку, открываешь на нужной странице, ищешь нужную строку, копируешь её и считаешь от неё хэш. Берешь его и юзаешь в кач-ве пароля

>И еще прошу контейнеры для приложений, особенно интересует ведроид.

для андроида не знаю, а вообще sandboxie ничё так

Мне же надо простую асоциацию, что бы потом вычислить сложный и длинный ключ крипографический сделав вычисления на бумажке.

ну тогда выучи четверостишие и зашифруй на бумашке шифром цезаря (смещение алфавита на N позиций)

Мне надо запомнить простой стишок, что-то умножить на бумажке и получить сложный ключ.

гугли шифр цезаря

Анон, хотел сперва создать отдельный тред, но сперва решил написать сюда. Почему i2p и tor такие наркоманско-педофильские? Что легального есть в русском сегменте скрытоинтернетов.

Флибуста, например, но она тоже косвенно связана с пиратством (которое я поддерживаю). Нередко встречал мнение, что скорее бы хомячьё освоило эти ваши торы и и2п, чтобы они развивались быстрее, так, может, стоит взяться за запил в скрытосетях чего-то интересного, не противозаконного, но при этом не фейсбука? Да хоть сайта с учебными материалами, хоть склада статей для тех, кто хочет бросить наркотики.

Может, такого и полно в скрытосети, просто я всегда нарываюсь только на наркоманов и педофилов.

очевидно, что никакого, антивиры - зло, людям которые хоть как-то могут пользоваться компом и умеют серфить не нужен он вообще, имхо

>Ну так запили, хули ты.

Запилю что-нибудь, когда на работу устроюсь и обзаведусь деньгами. Меня больше интересовал вопрос теории, но ты на него ответил

>В скрытонетах нет рекламных сетей. Так бы уже давно всё было.

С лора информация, подтвердите/опровергните

Я про торбраузер

Аноны, поясните ньюфагу за бесплатные vpn. Я правильно понимаю, что безопасность они мне не обеспечат, ибо держательно бесплатного vpn скорее всего сольёт все мои данные при первом же запросе. Но при условии, что я не совершаю ничего противозаконного, но при этом использую впн такого рода, мой трафик ведь всё равно будет не виден админу моего провайдера?

Провайдеру - нет.

Попробуй зайти https://diafygi.github.io/webrtc-ips/

Отключил всю защиту - вроде бы айпишник не проскакивает.

//

В технологии WebRTC, предоставляющей средства для аудио- и видео-коммуникаций в режиме реального времени, выявлена проблема с безопасностью, позволяющая на внешнем сайте определить внутренний IP-адрес пользователя, используемый до трансляции адресов, VPN или прокси.

Метод достаточно прост в реализации и основывается на особенностях работы механизма STUN, используемого в WebRTC для организации соединения к системе, выходящей в Сеть через транслятор адресов. Протестировать работу метода можно на данной странице, на которой будет показан текущий intranet-адрес. Метод работает в Chrome и Firefox.

Почему же не будет? Очень даже будет, как и раньше, на то он и твой провайдер.

Только этот трафик изменится.

>>12228

Разъясни пожалуйста хотя бы коротко.

>Только этот трафик изменится.

То есть трафик будет идти шифрованный?

Да, всё верно.

Провайдер будет видеть твой обмен трафиком с удаленным сервером. Содержимое он видеть не будет, только пакеты с шифрованным содержимым.

Другой вопрос - он будет видеть время сессии и объём передаваемой информации.

>время сессии и объём передаваемой информации

Правильно ли я понимаю, что эти данные не критичны, если ничего противозаконного я совершать не стану? Они помогут только в том случае, если майор решит сопоставить с ними факт уже совершённого в интернете преступления.

Скрытосети же и созданы для илитки.

Если ничего противозаконного совершать не будешь, то никакие данные не критичны. Теоретически.

Создал ключ через Safety Jabber на свое горе вычитал что так проще, чем в самом GPG Tools и аналогах и для работы клиента он затребовал ввести подпись, которую дают в обмен на покупку проги. Послал его нахуй, скачал Psi+ и подключил тот же самый ключ. Все будет работать или ... ?

>Посоветуйте годный free-VPN, существуют ли такие вообще?

Поставь долбаный хотспот с кряком и шкварься при каждом долбанном обновлении, перекрякивая его

Валдик, залогиньтесь.

Не могу, по работе пишу на .Net и пользуюсь всякими девайсами и библиотеками, которые зачастую только под винду.

Под виндой нет возможности зашифровать винт (или хотя бы несистемный раздел винта)? И замедляет ли это работу с ним/нагружает ли ЦПУ?

>Под виндой нет возможности зашифровать винт (или хотя бы несистемный раздел винта)?

trucrypt 7.1

>И замедляет ли это работу с ним/нагружает ли ЦПУ?

если в проце поддержка AES есть, то незаметно ваще

Наркоман? Тебе же выдало твой настоящий адрес.

В очередной раз обоссал гуманитаришку, добровольно подставляющего жопу васянам >>7548>>7597>>10600.

Тебе ведь это нравится, правда?

Лучше поставь самый обыкновенный и распостраненный. И да, указывать другую ос нет смысла, ведь ее передает tcp.

##3d6##

16, тебе повезло.

Анон, давай рассмотрим схему раздвоения личности. Есть человек, который ведет двойную игру. Весь запрещенный стаф смотрит с отдельной ос, через торы-хуёры, обложившись ВПНами и надев шапочку из фольги.

при этом есть основная сюжетная линия обычной жизни. Скажем, офисный планктон. Живет себе чел да и живет, пользуется смартфоном и зависает в соцсетях.

В таком случае, нет смысла отказываться от благ цивилизации в виде синхронизаций и геотагирования, если сдаешь корпорациям себя обычного.

???

PROFIT!

Живешь обычной жизнью и не паришься про зонды, всю чернуху от майора делаешь под криптосистемами.

А теперь вопрос: где я обосрался?

ДИСКАСС

Везде. Чем больше достоверной инфы - тем больше достоверной инфы. По твоему открытому профилю вычислят твой скрытый. И не только твой.

Подобное в каком-то кино было...Зачем ограничиваться отдельной ОС? Можно отдельный пека еще, и сидеть с ним в каком-нибудь сквоте, а не дома.

я про то же. А при этом иметь жизнь обычного хомяка под зондами.

Имхо, чем больше нехомяковских действий совершает персонаж, тем больше вызывает на себя подозрения.

Другое дело, если есть абсолютно отдельная личность анона.

>12338-кун

Ваш капитан Очевидность.

Читал, что по электро-магнитным волнам от монитора можно увидеть даже через стену то, что на нём отображается. Это так? Если да, насколько хорошо можно узнать, что например, смотрит сейчас мой сосед, с какими мониторами это лучше работает и т.д.

От элт-монитора, насколько я знаю. Жк скорее всего тоже можно, но уже по проводам.

Я встречал proof-of-concept и для ЖК, лень искать.

Диванный не палится. На любом приличном факультете с уклоном в ИБ таким играются, а где не играются, там просто хуи ленивые.

Иди оригинал читай http://cryptome.org/emr.pdf — там указано, какое «допизды дорогое оборудование» использовалось:

>dipole antenna, TV receiver, and synchronization oscillators

И для LCD, кстати:

http://www.cl.cam.ac.uk/~mgk25/pet2004-fpd.pdf

http://www.cl.cam.ac.uk/TechReports/UCAM-CL-TR-577.pdf

Бамп вопросу

>можно модифицировать как душе угодно

Можно в пределах абстракций. Другими словами: если у тебя в pdf текст встроен в виде картинки, то редактировать его как текст нельзя.

>встраивать всеразличные в них малвари

Можно, но с весьма маловероятным успехом по причине >>12373.

Отлично, тогда будешь рисовать, а не редактировать текст.

Так же выбивает такой эррор

14.11.2015 17:52:28.900 [NOTICE] Bootstrapped 5%: Connecting to directory server

14.11.2015 17:52:28.900 [NOTICE] Bootstrapped 10%: Finishing handshake with directory server

14.11.2015 17:52:28.900 [NOTICE] Bootstrapped 15%: Establishing an encrypted directory connection

14.11.2015 17:52:28.900 [NOTICE] Bootstrapped 20%: Asking for networkstatus consensus

14.11.2015 17:52:29.100 [NOTICE] Bootstrapped 25%: Loading networkstatus consensus

14.11.2015 17:52:32.000 [WARN] Our clock is 1 hours, 7 minutes behind the time published in the consensus network status document (2015-11-14 15:00:00 UTC). Tor needs an accurate clock to work correctly. Please check your time and date settings!

14.11.2015 17:52:32.000 [NOTICE] I learned some more directory information, but not enough to build a circuit: We have no recent usable consensus.

14.11.2015 17:54:17.300 [NOTICE] Closing no-longer-configured Socks listener on 127.0.0.1:9150

14.11.2015 17:54:17.300 [NOTICE] DisableNetwork is set. Tor will not make or accept non-control network connections. Shutting down all existing connections.

14.11.2015 17:54:17.300 [NOTICE] Closing old Socks listener on 127.0.0.1:9150

14.11.2015 17:54:17.400 [NOTICE] Delaying directory fetches: DisableNetwork is set.

Да, замечаю что я придурок и не выставил время

Как при получении письма перенаправить его на мой BM-адрес2 в самом клиенте?

нет

Как насчёт почитать документацию на сайте?

Не советую. Попользовался 1 раз, поиграл в мафию, выкинул.

Если дойдёт до стеганографии, "обезьяне": не надо будет ничего доказывать, у неё будет лицензия на допрос с применением пыток любого, ей не понравившигося. То есть, если хочешь, можешь хоть фотками делиться, хоть видеопотоком, но если этого будет много больше, чем у среднего обывателя (oт 5 сигма достаточно), то к тебе придут, так как с вероятностью около 100% ты что-то необычное делаешь. Если же у обывателя тоже будет достаточно много, чтобы туда можно было прятать трафик, то введут лицензирование, обыватель получит лицензию в обмен на зонд, а ты - нет, так как тебе зонд ни к чему.

>на одном система, на другом всё нехорошее

>Достаточно ли в таком случае зашифровать лишь файлопомоечный винт?

Нет. Нужно ещё будет как минимум убедиться, что нигде в системе не остаётся информации из подключённой файлопомойки, к примеру, имён открывавшихся файлов или вообще какого-нибудь кэша. Лучше шифруй сразу всё, и систему тоже.

>что увидит сторонний софт на жестком диске

Заголовок криптоконтейнера и набор случайных байт. Если шифрование отрицаемое, то только набор случайных байт.

Не тыкать пальцем в небо, а посмотреть, какие именно IP-адреса у шлюза и у клиента и не стоит ли фильтрация.

У меня не вышло освоить iptables. Я правда пытался. Даже 7-уровневую модель изучал, по видеоурокам, дбы понять суть шлюзов/масок и обратного поиска днс. Я не смог :(

Ну, «освоить iptables» это немного больше чем то, что тебе понадобится.

Для начала должно было хватить ip route, ps | grep -i dhcp и iptables -L.

анончик!

Воркстейшен

default via 10.152.152.10 dev eth0

10.152.128.0/18 dev eth0 proto kernel scope link src 10.152.152.11

PID TTY TIME CMD

7742 pts/0 00:00:00 bash

7759 pts/0 00:00:00 ps

Chain INPUT (policy ACCEPT)

target prot opt source destination

Chain FORWARD (policy ACCEPT)

target prot opt source destination

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

>grep -i dhcp

жму ентер - и ничего не происходит, лишь но новую строку перебрасывает

>ps | grep -i dhcp

>ps

>grep -i dhcp

Воу, дорогой, давай полегче в этой ситуации. Есть мнение, что тебе рановато пробовать цеплять сперму к whonix, если ты даже не знаешь значение символа «|».

Кстати, добавишь там к ps аргумент aux (забыл, как классический ps работает).

Насколько же надо быть тупым и необучаемым дауном, чтоб не осилить настройку программы даже по ВИДЕОУРОКАМ? Ебаные дети заполонили мой двач, мой криптач. Пиздец.

Для Windows абсолютно не важно.

>рекомендуют небезопасные функции

>несут херню

неспроста.

базарю, у меня было такое.

Смотря чего ты хочешь добиться.

Подскажите нубу-параноику. Я отключил Web камеру ноутбука в Диспетчере устройств.

Какова теперь вероятность, что за мной могут наблюдать через неё?

Если используешь виндоус или ms dos, то вероятность 146% через различные эксплойты.

Скорее всего - никакая, нахуй ты кому нужен.

Но вообще нужно что-то такое, если тебя это беспокоит https://puri.sm/posts/hard-not-soft-kill-switches/

Или просто разбери ноутбук и коннекторы выдерни.

Что в вайершарк искать? Есть ли инструменты проще ибо в него я за год наверное полностью не въеду

>вероятность, что за мной могут наблюдать через неё?

>вероятность, что могут

100%. Вероятность того, что наблюдают или будут наблюдать, примерно 0%.

>>12610

Как будто ботнеты и червиё обязаны подчиняться каким-нибудь правилам, по которым их можно будет выявить.

Я тебе сходу готов штук пять вариантов соединения с коммандным сервером придумать, которые будут выглядеть как обычная активность пользователя или системы.

А камера с микрофоном? Это я к тому, что может просто заклеить?

Тем, что большинство хитрых атак без него перестают работать.

Зачем тебе жаббер?

Кажется, ты не понял, да? Давай прямым текстом: ты не сможешь гарантированно выявить ботнеты и червиё только лишь путём наблюдения и создания сетевого трафика.

раковопрос, это для меня важно, как сделать так что бы битмессенг работал и имел подключение к сети ато он нихуя не работает и отключаеться(((

Плагин GNUGPG Key Manager активирован, свой ключ присвоен, ключами с собеседником обменялись и присвоили. Но замочек все-равно не активен

А по делу?

Да, я не такой пиздец про в этом, потому и вопрос задал, нехуй тут картиночки свои тыкать, лучше бы объяснил, мудак.

Да

Зачем он тебе? Пиши шум с микрофона и подавай на вход безопасного prg.

Я имею в виду каким образом можно выявить с НЕМАЛОЙ ВЕРОЯТНОСТЬЮ.

Пруфов тебе пока никто не даст. Реально потому что как это сделать примерно понимают очень много людей.

Вообще почитай об Палантире на богомерзком спутнике и погроме или ещё где - и впредь основывай свои паранойи не на пруфах, а вероятностях. Иначе толку не будет от сегодняшних мер защиты уже завтра.

Тебе нужны пруфы того, что твои разговоры доступны в незашифрованом виде оператору сотовой связи? Не слишком ли глупый запрос, котик?

Или тебя заинтересовала доступность прослушки для любой и технически оснащённой заинтересованной стороны? И такое можно пруфануть, это не сложно.

http://habrahabr.ru/company/pt/blog/237981/

http://habrahabr.ru/company/pt/blog/226977/

Скажу иначе - если, например. барыга, за которым не следят, говорит по телефону о своем занятии, могут ли к нему приехать? Есть ли какая-то система, которая прослушивает вообще все телефонные звонки и сканирует какие-то ключевые слова?

>>12676

Это не паранойя, а простой интерес, возможно ли это гипотетически. А потому домыслы смысла не имеют. Палантир не имеет к тому, о чем я говорил, никакого отношения. Хотя интересное чтиво.

Предполагаю, что есть. Гугл автоматически генерирует субтитры к видео на ютьюбе, сири и гуглнау работают. Внедрение очень выгодно в плане госбезопасности, а денег у государства хоть жопой жуй. В питере есть одна бывшая шарашка, которая как раз этим и занималась, когда в кгб входила, но на тогдашнем оборудовании (80-начало 90х) это было фантастикой. Не вижу причин, почему бы не быть.

Слушай, а не подскажешь какие годные клиенты есть с OTR с возможностью шифровать логи ВК. Вилы как надо.

Есть ли какая-то безопасность в обычных сообщениях Telegram, не секретных чатах?

Поехавший?

В телеграме шифрование лишь к серверу. Лучше уж jabber + pgp.

Если ты не качаешь себе на МОБИЛУ аниме с vds, а качаешь его просто на vds, то траф съест только за соединение с сервером, за анимэ не сожрет трафик, а вот за vpn не знаю. Алсо, vds подразумевает под собой rdp соединение, если ты сидишь ни ШИНДОВЗ

>как тарифцируется мобильный интернет трафик при работе через vpn

Почти так же, как при работе без vpn.

Без VPN у тебя трафик идёт на разные IP-адреса и может тарифицироваться по-разному (к примеру, бесплатные соцсети или платные сайты).

С VPN у тебя трафик идёт на один или очень небольшой набор IP-адресов.

Анончики, поясните плиз за аутентификацию через токен-юсб.

как я понял, это вместо тысячи паролей и даже вместо бд паролей. типа keepass, тыкаешь носитель в усб и готово.

Для аутентификации без терминальной стадии паранойи звучит очень годно

Это не отменяет того, что ты несёшь отборный бред. Слова «шифрует не через xmpp протокол» — отборный бред.

Антуаны, можете непогромисту простым языком описать принцип работы скрытносетей? Они работают через сеть Интернет, но используют иные методы шифрования, вследствие чего для оператора такая инфа является непонятным набором 0 и 1? Или, мб, они работают по принципу лопальной сети (не юзают Интернет, а провайдер для них как хаб)? Только тухлыми яйцами не кидайте.

Начал обмазываться Прикладной криптографией Шнаейра.

Удивило, что книга не представляет собой ударную дозу тру хакерского С кода, а является богатым источником для понимания технологии криптографии в целом, учебником, который хотябы наполовину должен прочитать каждый, чтобы понять как работают базовые вещи, типа ассиметричного шифрования или что такое протокол вообще.

Используй впн

XMPP реализует шифрование только до сервера, но не между пользователями. Всякие твои OTR работают поверх него. Поэтому слова «шифрует не через xmpp протокол», подразумевающие принципиальную возможность «шифрования через XMPP», являются бредом, то есть, не имеют смысла.

>как быть?

Ты про свои vk-проблемы? Да не знаю я.

>jabber+OTR полная хуйня

Нет. Ты уверен, что правильно понял мой предыдущий пост?

Господа, почему Тор не запускается, пока не синхронизирую время через интернет?

Когда настраиваю верное время по Москве, то Тор не загружается, а когда синхронизирую, то время на час вперед на компьютере. Нахуй так жить?

Укажи верный часовой пояс, чтобы при синхронизации устанавливалось правильное время.

Лучше забей, если ты не понял, тебе и не пригодится. Ценность в этом разговоре нулевая. Ладно, давай попробую ещё раз.

В фразе «шифрует не через XMPP протокол» не смысла, потому что XMPP предназначен для передачи. Это примерно как следующий диалог:

>Слушай, а не подскажешь, какие годные шкафы есть с одеждой, чтобы в ней можно было по улице Пушкина ходить?

>Улицу Пушкина закрыли давно, там не ходят.

>Однако, мой сосед как-то одевается из своего шкафа, и не через улицу Пушкина.

Последнее предложение не имеет смысла, правильно? Точно так же не имеет смысла и твоё.

В этой аналогии:

1а. «Шифровать» — действие, необходимое для передачи сообщения через сеть.

1б. «Одеваться» — действие, необходимое для похода по улице

2а. «IM-клиент с модулем шифрования» — средство, позволяющее обеспечить шифрование.

2б. «Шкаф с одеждой» — средство, позволяющее обеспечить наличие одежды.

3а. «XMPP» — протокол (способ) взаимодействия с сервером.

3б. «Ходить» — протокол (способ) взаимодействия с улицей.

4а. «XMPP-сервер vk.com» — место передачи сообщения.

4б. «Улица Пушкина» — место хождения человека.

Разве для проверки сертификатов нужно точное время?

Если бы у тебя был танк, ты бы стал на нем ездить на работу и в магазин?

Ононимноздь, это не когда ХЕЙ ЧУВАКИ СМАРИТЕ ВСЕ Я АНАНИМ ЛИГИВОН АЗАЗА, это когда никакого "я" нельзя выделить в общем потоке инфоговна.

Кроме того, по юзабельности тейлс срань та еще, как для домохозяйского применения.

>указываю по москве +4

А гугл говорит, что в Москве сейчас +3. Обнови информацию о часовых поясах в своей ОС.

Поясни, чем дистрибутив сделанный коллективом и вылизанного в течение нескольких лет лучше дистрибутива, сделанного васяном натколенке из дебиана. Если васян делает дистрибутив, взяв тейлс за основу, почему не опубликует свой форк?

>12796

Ладно. Примерно понял. Спасибо.

Можно ли определить, каким алгоритмом/софтом закриптован файл? К примеру, этот файл зашифрован encfs, а это контейнер truecrypt aes256?

В общем случае нельзя, но зачастую можно, если есть характерные для какого-нибудь формата сигнатуры. Смотри выхлоп утилиты file любой из unix-подобных ОС. Или вручную через hex-редактор и гугли текстовые строки.

Зависит от того, что у тебя на ПК. Если сперма, то сорта говна. Если ОС, то ПК однозначно лучше.

Десять операционок, и все разные?

А для других винд что-ли не действительно?

Кажется дальше уже лучше не будет, и с вин7 только одна дорога без откровенного анального зонда - в никсы. Но как вспомню как пердолился с иксами и юнити так руки опускаются. А тут вроде все пашет из коробки + симпатично.

Обычная васяносборочка убунты. Слегка хуже православного дистрибутива, но бесконечно лучше спермы.

Хочу написать чат, который будет работать через i2p. Где можно почитать про api этой сети? Как вообще пишутся приложения работающие с i2p?

Чат пишу для диплома, использовать i2p посоветовали там -> https://2ch.hk/pr/res/577460.html (

Как насчёт документации? https://geti2p.net/ru/docs

Сразу готовься к тому, что нихуя не получится. Проще будет сделать через скрытые сервисы тора, но это не полная децентрализация.

>>12907

Exif, postfix. И какой-нибудь dovecot или courier для IMAP/POP3.

Сап.

>Хочу написать чат, который будет работать через i2p

>"Разработка децентрализованного сервиса обмена зашифрованными сообщениями"

>Чат пишу для диплома, использовать i2p посоветовали там

Оче плохо посоветовали. Тащить весь i2p только из-за шифрования не стоит. API там просто дерьмище. Не буду обсирать затею или расписывать всю мякотку, ибо лень. Но это не очень.

Мой совет: возьми хорошую крестовую либу (имел дело с openssl, но рекомендую libressl), добавь шифрование на уровне сокетов (SSL), потом сделаешь свою реализацию/подобие OTR на той же либе, вызовы позволяют что угодно использовать, никаких подписей, просто эфемерно-статитчный и эфемерно-эфемрный DH, шифр и аутентификация по секрету. Потом добавишь uPnP либу и няшный гуй на Qt. Это непросто, но реалистично сделать за два месяца если не будешь сидеть смотреть прон и онеме 24/7.

мимо-криптодев

Приветствую, господа.

Подскажите пожалуйста, какие существуют способы анонимного получения денег? С помощью какой последовательности действий деньги от рандомного человека могут прийти в наш с вами карман и не выдать наше местонахождение или личную информацию? Естественно рассматривается вариант где компетентные органы пытаются проследить денежки.

Думаю ответ на этот вопрос интересен и полезен многим честным анонам.

ох лол

Положить в шифрованный контейнер

Ну так фрилансь, если уговоришь платить. Только учитывай, что анонимности в классических криптовалютах нет, есть разделение секрета между участниками цепочки (биржами, обменниками, миксерами).

То же самое касается начального вопроса >>12913. Чем больше неподконтрольных органам узлов добавишь в цепочку, тем больше вероятность того, что деньги не проследят.

Например, человек -> терминал -> QIWI -> карта прослеживается элементарно (если карта оформлена на тебя, конечно).

Какое-нибудь человек -> терминал -> QIWI -> btc -> миксер -> биржа -> карта уже сложнее проследить, особенно если миксер, биржа и их владельцы за пределами страны дислокации госорганов.

У меня нет шифрования системного раздела, но я просто монтирую диски когда мне надо и потом они автоматически отмонтируются при неактивности.

Все, что мне нужно - чтобы при загрузке диски автоматически не монтировались. Где он пароль хранит - хуй пойму !

Да в общем виде и профессионалу никак.

Обьясните ньюфагу как расшифровать данные которые зашифрованы TRUECRYPT?

Читай документацию.

Запускаешь truecrypt.

Выбираешь файл или раздел.

Вводишь пароль / загружаешь ключ.

Расшифровываешь.

Сяб

годный хост, лол

>абузоустойчивый сервер,

>для личного

А смысл?

Ну вот тут недорого бывает http://lowendbox.com/ например

Реквестирую дешифровку этого дерьма или идеи насчет его дешифровки.

С меня как всегда!

6932 2020 1154

1132 1818 2064

0021 0210 0201

0691 0280 2541

4405 0001 0804

4409 8052 6311 4449

4499 8000 1116 0083

5085 5500 4540 8110

0111

0840

0140

5814 5814 5811 5812

Реквестирую дешифровку этого дерьма или идеи насчет его дешифровки.

С меня как всегда!

6932 2020 1154

1132 1818 2064

0021 0210 0201

0691 0280 2541

4405 0001 0804

4409 8052 6311 4449

4499 8000 1116 0083

5085 5500 4540 8110

0111

0840

0140

5814 5814 5811 5812

Абдулла

Говно какое. У меня уже перманентный бугурт от современных технологий. Последние лет пять уже даже разучились, суки, краткую справку по функционалу собственного продукта составлять. Пипл хавает, хули. А тут вообще тикеты висят годами. Ладно, в этом случае энтузиаст-одиночка, можно понять. Но когда йоба-корпорация Гугл убирает со своих серваков инструкцию к собственной же операционке всего двухгодичной давности я просто выпадаю в осадок. Сраных пятьдесят метров на диске не хватало или что? Нахуй так поступать? Куча сырого говна вместо годного продукта, ни у кого нихуя не работает, хуй проссышь как пользоваться и чего оно вообще умеет, зато хуяк-хяк и в продакшн! Написать внятную инстррукцию? Да нахуя?! Пока вы читали, ваше говно уже устарело, купите у нас новое. Пидорасы, блядь.

Люто плюсую

0110 4260 5300 0624 0242 0000 1010

YBCD AKLA YMCD BYAL EZTG 2000 STDT

=

NUMBERS -> LATIN -> HEBREW = ??

OR: NUMBERS -> GEMATRIX -> HEBREW = ???

Дебил в треде, вот верное

0110 4260 5300 0624 6160 0242 0000 1010

YBCD AKLA YMCD BYAL EZTG CIRG 2000 STDT

=

NUMBERS -> LATIN -> HEBREW = ??

OR: NUMBERS -> GEMATRIX -> HEBREW = ???

>когда йоба-корпорация Гугл убирает со своих серваков инструкцию

Для них это тоже норма. Документацию чтят обычно либо в лютом энтерпрайзе, либо в хороших опенсорс-проектах.

Нахуй они гуглоблоунот похерили? Все эти сраные еверноуты и иже с ними - кал лютый

Особенно гугл кип

Что-то для тех, кто не может в Nmap, ZMap и т.д.?

Или покидать гайдиков? Хотя я вряд ли сам смогу, проще заплатить деньги за работу.

Typical?

>>13020

>Или покидать гайдиков?

http://jabberworld.info/Установка_ejabberd_под_Linux

http://jabberworld.info/Категория:Свой_сервер

https://www.softether.org/4-docs/2-howto

Можно ли доверять мессенджеру ViPole?

Судя по всему это означает что нельзя доверять? я совсем рядовой в этой теме..

inb4 hiddengate не нужен

Бамп вопросу.

Задача нереализуема.

1 астрономические ориентиры

2 здания в кадре и прочие уникальные объекты

3 скачать картинки со стритвью и сравнить

3 шумовой отпечаток

Запостить на двачи.

Пацаны, хочу поднять впн. Хотел взять сервак у хетцнера. Но эти петухи просят копию паспорта и фотку кредитки. Палить свои данные не хочу. Какие конторы не просят всего этого? Или в какой конторе хотя бы битками отплатить можно? Еще интересует момент по поводу производительности сервака. Сколько нужно оперативки и процессора, чтобы можно было 2-3 соединения держать одновременно?

DigitalOcean не просит, там email и кредитки/paypal достаточно.

Bithost.io не просит, там email достаточно.

> Как winxp прицепить к whonix gateway?

>>12571

> Воу, дорогой, давай полегче в этой ситуации. Есть мнение, что тебе рановато пробовать цеплять сперму к whonix, если ты даже не знаешь значение символа «|».

>>12572

> Насколько же надо быть тупым и необучаемым дауном, чтоб не осилить настройку программы даже по ВИДЕОУРОКАМ? Ебаные дети заполонили мой двач, мой криптач. Пиздец.

Я потерпел поражение. Я не могу настроить самостоятельно. И не могу освоить английских уроков (пока что). Этот вопрос можно решить за 500 рублей на биткоин?

И еше один вопрос: как отследить что собирает анальный зонд Гугл, майкрософт и прочие программы.