Вы видите копию треда, сохраненную 18 января 2018 года.

Можете попробовать обновить страницу, чтобы увидеть актуальную версию.

Скачать тред: только с превью, с превью и прикрепленными файлами.

Второй вариант может долго скачиваться. Файлы будут только в живых или недавно утонувших тредах. Подробнее

Если вам полезен архив М.Двача, пожертвуйте на оплату сервера.

120 Кб, 259x194

120 Кб, 259x194https://dtf.ru/14286-v-processorah-intel-nashli-sereznuyu-uyazvimost-chto-nuzhno-znat

>По крайней-мере, судя по первым тестам игр на Linux и macOS, падения производительности после «заплатки» нет.

>В компании утверждают, что их процессоры не подвержены уязвимости, но на практике первое обновление Linux не учитывает этой разницы и замедляет чипы как Intel, так и AMD.

>Сама Intel утверждает, что уязвимость есть не только у её процессоров. И Microsoft считает так же — в компании обещают решение проблемы для чипов Intel, ARM и AMD.

> Недолго амуде-петушня радовалась.

> 80фпс

> 54фпс

Все норм, теперь только i7 упадут в производительности до i5, а так ничего не случилось, все теже фипиэс, только вот они и на i5 до патча Бали бы 80... Неплохо бы корпорации Интел всем купившим процы сделать манибэк в зависимости от первоначальной стоимости цпу.

А вот и первый жопочтец подъехал.

Ещё раз:

>первое обновление Linux не учитывает этой разницы и замедляет чипы как Intel, так и AMD

>Intel утверждает, что уязвимость есть не только у её процессоров. И Microsoft считает так же — в компании обещают решение проблемы для чипов Intel, ARM и AMD

Бля, проебался с разметкой, ну да похуй.

>Linux

Дальше не читал

> Сама Intel утверждает, что уязвимость есть не только у её процессоров

Закукарекали заместо авроры. Ну хотя чего им еще остаётся делать?

>Intel was aware of the chip vulnerability when its CEO sold off $24 million in company stock

http://www.businessinsider.com/intel-ceo-krzanich-sold-shares-after-company-was-informed-of-chip-flaw-2018-1

Ой вей.

>Сама Intel утверждает, что уязвимость есть не только у её процессоров

Интель - meltdown и spectre. У амуды только spectre. Покупая интел, вы получаете сразу 2 уязвимости по цене 1 проца.

> Intel утверждает, что уязвимость есть не только у её процессоров.

Kek, ещё бы они утверждали, что это только они обосрались.

863 Кб, webm,

863 Кб, webm,888x498, 0:05

>производительность nvme-ссдшников упала в ДВА ЕБАНЫХ РАЗА, САТА тоже пострадали, но меньше

>производительность баз данных, операций с сетью, рабочих программ типа AutoCAD, Visual Studio, и еще бог знает чего просела

>игры просели на 3-5%

>ВРЁТИ, НЕТУ ПАДЕНИЯ ПРОИЗВОДИТЕЛЬНОСТИ РРЯЯЯЯЯ

Проснишь, дебил, ты серишь!

https://www.phoronix.com/scan.php?page=article&item=linux-415-x86pti&num=2

11 Кб, 150x225

11 Кб, 150x225> в процессорах Intel критические уязвимости

> АМУДЕ соснули ррряя

Пиздец, интелошкольники совсем ебанулись

YНу судя по тому как пидорсофт выпущеным не различил амуде и штеуд, соснули именно все.

Ну да, было про то, что невидия пользуется функционалом, который будет заблочен из-за патча.

Только что обновил шинду и протестировал производительность нового асасина, который очень проце зависимый. Я играл в него буквально вчера и поэтому могу даже без цифр все оценить. Так вот в саму игру встроен подробный счетчик фпс. Вчера у меня было 40-70. Сегодня я побегал по загруженному городу и у меня ~30фпс, не успевают прогружаться фпс и сама игра артефачит, картинка распадается на части.

Хотите верьте, хотите нахуй шлите, но я для себя вывод сделал и больше к интелоговну не притронусь.

АааааааааааааааааааааааааааааааАаааааааааааааааааасуууукаааааа

> http://boards.4chan.org/g/thread/64119763/so-the-latest-intel-bug-has-found-there-is

> Nvidia uses cpu scheduling for draw calls, and this relies on kernel level access. Nvidia cards are likely going to get nerfed when the intel patch rolls out. Nvidia devs are in panic mode atm with this new development.

Всё нормально, так и должно быть.

118 Кб, 512x512

118 Кб, 512x512> будет заблочен из-за патча.

1) Никакой функционал не будет заблочен из-за патча

2) Патч никак не отразится на игровой производительности, по причине того что игры не пользуют переключение контекста.

ИДИ НА ХУЙ, ЖИРНЫЙ.

Держу в курсе.

Слава богу у меня AMD.

https://support.microsoft.com/en-us/help/4056892/windows-10-update-kb4056892

Специально сейчас зашел в пососина, разницы нет.

Иди это в вг обсуждай обсос

Потому что он защищен амудой.

Потому что не работает уязвимость и читает мусор.

Ну ты че у пахома жи 6 ядир, вот-вот раскроется.

В отсасине, фолаче, герке, овервотче, гта5 разницы нет.

На samsung evo 840 тоже разницы нет.

5820k/1070-хуй

Уязвимость Meltdown (CVE-2017-5753, CVE-2017-5715) позволяет приложению прочитать содержимое любой области память компьютера, включая память ядра и других пользователей. Этой проблеме подвержены процессоры Intel и ARM64. Подготовленный прототип эксплоита позволяет читать память ядра со скоростью 2000 байт в секунду на процессоре Intel Xeon архитектуры Haswell.

Spectre (CVE-2017-5754) создаёт брешь в изоляции различных приложений и позволяет атакующему обманным способом получить данные чужого приложения (только приложения, но не памяти ядра). Этой атаке подвержены процессоры Intel, AMD (только при включенном eBPF в ядре) и ARM64.

Пользователям рекомендуется установить обновление ядра сразу после его публикации для дистрибутивов. Применение патча обязательно так как пользователи ежедневно запускают чужой код на своих компьютерах, посещая веб сайты с JavaScript (>99%) и одним из инструментов совершения атаки может стать web-браузер. Разработчики Google Chrome работают над интеграцией защиты от совершения атаки через JavaScript прямо в браузер. Исправление будет доступно в релизе Chrome, назначенном на 23 января. Для платформы Android исправления были доставлены в последнем обновлении.

Интересен комментарий Торвальдса: текущие патчи безусловно включили KPTI для всех процессоров и архитектур Intel, что может означать, что у компании нет процессоров, в которых эта ошибка исправлена, а это может значит, что Cannon Lake/Ice Lake выйдут с этой же проблемой.

У него плацебо.

Так он и до патча лагал

Ага, срау после ебаной обновы начались траблы с игрой. А виновата видеокарта. Я скорее поверю анону выше, что пиздоглазые уебки обосрались с драйверами и теперь нужно ждать новые.

Так у него 4 ядра, до патча наверняка такое же лагалище было. А тут еще и самовнушение сработало.

Чтобы струю мочи в ебало не получить мог бы фрапсом записать до и после. Но ты обосрался, дебс.

Ну или обосрались с дровами да, артефактов от ботлнека обычно не бывает, ну или производительность упала до уровня кордвадуба, что маловероятно.

Ну амудебилы-то соснули, правда ведь? Ведь тоже просядут, да? ДА??АА??

У меня 8350к и умвр

Да просядут успокойся

>Разработчики Google Chrome работают над интеграцией защиты от совершения атаки через JavaScript прямо в браузер. Исправление будет доступно в релизе Chrome, назначенном на 23 января.

В принципе, можно стать хромодебилом и не ставить пач?

> Производители процессоров были уведомлены о проблемах 1 июня 2017 года.

Сука, я в июле взял камень от пиздинтела! Ну почему сразу не сказали!

У них и так ipc на уровне Haswell, куда им еще проседать.

На линексе можно будет опцию ядра прописать, чтобы отключить защиту, так что норм.

> амудебилы-то соснули, правда ведь

Похуй на них.

Соснули АРМ64 а на телефоны обновления хуй дождешься.

Учитывая что

>подготовлены работающие прототипы эксплоитов, в том числе реализация на JavaScript

ЭТО ЕБАНЫЙ ПИЗДЕЦ, ХУЖЕ ВСЕХ АНДРОЙДУ

Даже хромодебилом становиться не надо: на всех браузерах выйдут обновы с защитой

Это было передано конфиденциально производителям. Причём ещё 1 июня. Чё они делали блядь столько времени сукии ааа?

Так речь про амд, на которых оно не работает.

304 Кб, 805x997

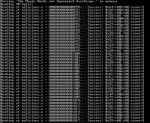

304 Кб, 805x997> > Если эксплойт работал, то ты видишь Success, а символы могут не отображаться.

Rise of Manyamiroque

На самом деле так:

> In this example we're putting text "The Magic Words are Squeamish Ossifrage." in memory and then we're trying to read it using exploit. If system is vulnerable, you'll see same text in output, readed from memory.

> Если система уязвима, вы увидите тот же текст на выходе, который будет считываться из памяти.

Очевидный пиздёж очевиден. Он хотя бы скрин с пруфами фпс предоставил? Нет, а ты уже уши развесил, дебилус.

>наши новые говнопроцессоры с говномешем заместо межъядерной шины хуёво продаются

>так, срочно выкатывайте в паблик уязвимость #100500

Не это сокрее значит, что произошло некторое перегревание и исходный код немного изменился.

47 Кб, 649x280

47 Кб, 649x280+15 шекелей, жидовская подстилка.

Наканецта

Не5ееееееееееееееееетттттт еннннннееееееееееееееееееееееееееееетттттттттааааа ва аааааааккк

Домашним компам на это обновление глубоко похуй, ибо там сидит один пользователь (и чаще всего с админскими привелегиями).

Как и играм на которые это никак не влияет.

> Домашним компам на это обновление глубоко похуй

>Для демонстрации атак подготовлены работающие прототипы эксплоитов, в том числе реализация на JavaScript, работающая в браузере.

Хуй знает.

Кстати, почему до сих пор не избавились от JS? Почему нельзя все сразу исполнять на сервере.

мощная амдпобеда!

Зачем мне оплачивать более мощный сервер когда ты на JS мне помайнишь?

Довн чи шо?

Ебствественно тормоза от пача будет и на амуде - архитектура ВНЕЗАПНО та же самая, а пач - просто пиздец костыль, любой индус обзавидуется, а лучшего пока не придумать. Другое дело что владельцы амуды и древнего говна на 775 смогут безболезненно это говно отключить pti=off в линупсе либо переконпелировать ведро.

PTI вырубят сВИЧем внутри ведра, при конпеляции по дефолту Амуда не соснёт

64 Кб, 726x781

64 Кб, 726x781Сука, я в середине месяца собирался пеку на 1600 собирать. Сейчас ведь интелобляди свое говно на авите будут сливать и скупят все рузены, да ещё и цены на них поднимут. Заранее говорю идите нахуй, суки, не трогайте мой райзен, помойные интелошлюхи.

Амудаун, эту уязвимость маркетолухи и вбросили, чтобы продавать новые процы.

74 Кб, 578x596

74 Кб, 578x596> но на практике первое обновление Linux не учитывает этой разницы и замедляет чипы как Intel, так и AMD.

что?

yopti vashet

Может владельцы серверов виртуалцизации подадут в суд или потребуют компенсации, тогда придётся несладко.

187 Кб, 1280x960

187 Кб, 1280x960Хуй знает, рыночек порешал. Есть только одна плата - Biostar X370GT3 но мне она не понравилась и я взял AB350M Pro4

31 Кб, 333x500

31 Кб, 333x500А как я долго ждал.

А кто тебя знает? Сам ищи.

> Лол, а чего это у меня прочиталось?

Уязвимость Meltdown (CVE-2017-5754) позволяет приложению прочитать содержимое любой области память компьютера, включая память ядра и других пользователей. Проблема также позволяет получить доступ к чужой памяти в системах виртуализации и контейнерной изоляции, например, пользователь одной виртуальной машины может получить содержимое памяти хост-системы и других виртуальных машин. Уязвимости подвержены процессоры Intel (фактически все процессоры, выпускаемые с 1995 года, за исключением Intel Itanium и Intel Atom, выпущенных до 2013 года) и ARM64 (Cortex-A15/A57/A72/A75). Подготовленный прототип эксплоита позволяет читать память ядра со скоростью 2000 байт в секунду на процессоре Intel Xeon архитектуры Haswell.

Уязвимость Spectre (CVE-2017-5753, CVE-2017-5715) создаёт брешь в механизме изоляции памяти приложений и позволяет атакующему обманным способом получить данные чужого приложения (только приложения, но не памяти ядра). Этой атаке подвержены процессоры Intel, AMD (только при включенном eBPF в ядре) и ARM64 (Cortex-R7/R8, Cortex-A8/A9/A15/A17/A57/A72/A73/A75). По сравнению с Meltdown уязвимость существенно труднее в эксплуатации, но её и значительно труднее исправить.

378 Кб, webm,

378 Кб, webm,482x360, 0:04

> По сравнению с Meltdown уязвимость существенно труднее в эксплуатации, но её и значительно труднее исправить.

СОСНУЛЕ ВСЕ?

Можно меня в анабиоз до появления процов без зондов?

5 Кб, 753x246

5 Кб, 753x246Да неплохая идея.

>Этой атаке подвержены процессоры Intel, AMD, ARM64

>уязвимость существенно труднее в эксплуатации, но её и значительно труднее исправить.

Может это ты жопой читаешь?

ну хоть зионы-то подешевеют?

27 Кб, 112x112

27 Кб, 112x112или выключить eBPF в ядре, и никаких проблемс

самая человеческая ось, что

258 Кб, webm,

258 Кб, webm,100x180, 0:15

ппц на какое бабло попали все эти облачные сервисы

чувствую суд будет жестким анальным развлечением для Intel

Замени все sscanf_s на sscanf и system("pause"); на system("echo poshel na hui");

sosaiti hui

למצוץ.

66 Кб, 640x787

66 Кб, 640x787Ещё вчера была какая-то одна уязвимость, которую патчили, тестили. А сейчас какие-то у вас тут Спектры, Мелтдауны... слишком сложно, я не успеваю.

Меньше фото жоп смотри.

В ядре написано, можно уязвимостью прочитать.

18 Кб, 540x329

18 Кб, 540x329Пиздец поцаны в гта4 все текстуры пропали на 8700к

ПОКА ОБНОВЛЕНИЯ НЕТ СКОРЕЕ ВСЕ БЕНЧМАРКИ ЗАПОМИНАЙТЕ

ОПЯТЬ НАЕБЫВАЮТ НА ПОПУГАИ, БУРЖУИ

Интел и Амд принимают хуи

Х86 жопы размяты давно

POWER 8 ебёт х86 в говно

неа. память видна вся даже с виртуалки

> интернет по какой-нить прокси хуйне

Ну если ты локально запускать браузер это бесполезно.

Можешь просто отключить всеь яваскрипт, а для сосаки куклу поставить. Это обезопасит только браузер.

106 Кб, 550x413

106 Кб, 550x413Дальше ЖАМК.

Как видишь.

+15

153 Кб, 1600x900

153 Кб, 1600x900cat "test... test... test..." | perl -e '$??s:;s:s;;$?::s;;=]=>%-{<-|}<&|`{;;y; -/:-@[-`{-};`-{/" -;;s;;$_;see'

ПОЧУВСТВУЙТЕ РАЗНИЦУ

Каково это - знать, что даже после -30% моя система будет в 10 раз мощнее твоего некроговна?

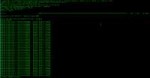

[ 5] local 10.1.1.2 port 5001 connected to 10.1.1.1 port 57892

[ ID] Interval Transfer Bandwidth

[ 5] 0.00-1.00 sec 40.4 MBytes 339 Mbits/sec

[ 5] 1.00-2.00 sec 40.2 MBytes 338 Mbits/sec

[ 5] 2.00-3.00 sec 39.5 MBytes 331 Mbits/sec

[ 5] 3.00-4.00 sec 41.1 MBytes 345 Mbits/sec

[ 5] 4.00-5.00 sec 42.9 MBytes 360 Mbits/sec

[ 5] 5.00-6.00 sec 42.6 MBytes 358 Mbits/sec

[ 5] 6.00-7.00 sec 42.9 MBytes 360 Mbits/sec

[ 5] 7.00-8.00 sec 42.8 MBytes 359 Mbits/sec

[ 5] 8.00-9.00 sec 41.6 MBytes 349 Mbits/sec

[ 5] 9.00-10.00 sec 37.8 MBytes 317 Mbits/sec

[ 5] 10.00-10.05 sec 1.62 MBytes 265 Mbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bandwidth

[ 5] 0.00-10.05 sec 0.00 Bytes 0.00 bits/sec sender

[ 5] 0.00-10.05 sec 413 MBytes 345 Mbits/sec receiver

With Fast Path

[ 5] local 10.1.1.2 port 5001 connected to 10.1.1.1 port 58036

[ ID] Interval Transfer Bandwidth

[ 5] 0.00-1.00 sec 85.0 MBytes 713 Mbits/sec

[ 5] 1.00-2.00 sec 88.4 MBytes 742 Mbits/sec

[ 5] 2.00-3.00 sec 88.1 MBytes 739 Mbits/sec

[ 5] 3.00-4.00 sec 88.3 MBytes 741 Mbits/sec

[ 5] 4.00-5.00 sec 88.3 MBytes 741 Mbits/sec

[ 5] 5.00-6.00 sec 88.2 MBytes 740 Mbits/sec

[ 5] 6.00-7.00 sec 86.6 MBytes 726 Mbits/sec

[ 5] 7.00-8.00 sec 87.0 MBytes 730 Mbits/sec

[ 5] 8.00-9.00 sec 87.4 MBytes 733 Mbits/sec

[ 5] 9.00-10.00 sec 87.0 MBytes 730 Mbits/sec

[ 5] 10.00-10.04 sec 3.72 MBytes 737 Mbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bandwidth

[ 5] 0.00-10.04 sec 0.00 Bytes 0.00 bits/sec sender

[ 5] 0.00-10.04 sec 878 MBytes 733 Mbits/sec receiver

[ 5] local 10.1.1.2 port 5001 connected to 10.1.1.1 port 57892

[ ID] Interval Transfer Bandwidth

[ 5] 0.00-1.00 sec 40.4 MBytes 339 Mbits/sec

[ 5] 1.00-2.00 sec 40.2 MBytes 338 Mbits/sec

[ 5] 2.00-3.00 sec 39.5 MBytes 331 Mbits/sec

[ 5] 3.00-4.00 sec 41.1 MBytes 345 Mbits/sec

[ 5] 4.00-5.00 sec 42.9 MBytes 360 Mbits/sec

[ 5] 5.00-6.00 sec 42.6 MBytes 358 Mbits/sec

[ 5] 6.00-7.00 sec 42.9 MBytes 360 Mbits/sec

[ 5] 7.00-8.00 sec 42.8 MBytes 359 Mbits/sec

[ 5] 8.00-9.00 sec 41.6 MBytes 349 Mbits/sec

[ 5] 9.00-10.00 sec 37.8 MBytes 317 Mbits/sec

[ 5] 10.00-10.05 sec 1.62 MBytes 265 Mbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bandwidth

[ 5] 0.00-10.05 sec 0.00 Bytes 0.00 bits/sec sender

[ 5] 0.00-10.05 sec 413 MBytes 345 Mbits/sec receiver

With Fast Path

[ 5] local 10.1.1.2 port 5001 connected to 10.1.1.1 port 58036

[ ID] Interval Transfer Bandwidth

[ 5] 0.00-1.00 sec 85.0 MBytes 713 Mbits/sec

[ 5] 1.00-2.00 sec 88.4 MBytes 742 Mbits/sec

[ 5] 2.00-3.00 sec 88.1 MBytes 739 Mbits/sec

[ 5] 3.00-4.00 sec 88.3 MBytes 741 Mbits/sec

[ 5] 4.00-5.00 sec 88.3 MBytes 741 Mbits/sec

[ 5] 5.00-6.00 sec 88.2 MBytes 740 Mbits/sec

[ 5] 6.00-7.00 sec 86.6 MBytes 726 Mbits/sec

[ 5] 7.00-8.00 sec 87.0 MBytes 730 Mbits/sec

[ 5] 8.00-9.00 sec 87.4 MBytes 733 Mbits/sec

[ 5] 9.00-10.00 sec 87.0 MBytes 730 Mbits/sec

[ 5] 10.00-10.04 sec 3.72 MBytes 737 Mbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bandwidth

[ 5] 0.00-10.04 sec 0.00 Bytes 0.00 bits/sec sender

[ 5] 0.00-10.04 sec 878 MBytes 733 Mbits/sec receiver

> обновлять ненужный пк в век мобильных девайсов и игровых платформ

Я еще не выжил из ума, сорь.

Ну и хули? В пределах погрешности жи. Удалить обновление можно всегда.

ТОЛЬКО ВЫИГРАЛИ!

Со скоростью SSD ситуация похуже.

Придется покупать проц помощнее, гой.

Только выиграли.

11,5 Мб, mp4,

11,5 Мб, mp4,1728x1080, 1:21

Там это, скоро рузен+ выйдет, жди.

>Патч никак не отразится на игровой производительности, по причине того что игры не пользуют переключение контекста.

Любой игровысер, использующий сеть и стриминг данных с жесткого диска (любая опенворлд-игра) таки использует. Свопы и статтеры, привет.

Э, слыш.

Выставь постобработку на минимум, а дальность прорисовки и населенность на максимум

Высер уровня 1 ядро = 1 вкладка в браузере.

Зачем? Обратно для проверки я уже не укачусь наверное, а играться с настройками просто так не собираюсь, потому что в жетеа то уже и не играю давно.

Зато он не зассал и потестил.

С таким увидит товарищ майор, как ты сливаешься в кс и батле и решит, что ну нахуй тебя в армию забирать.

Ну и как оно играется винрар?

Да нормально всё. Хуле тебе ещё надо? 60фпс хочешь? А хрен тебе в рыло, сраный урод!

Может ближе к выходным подвезут.

Небось еще и хакерами, яроботами себя представляете когда обнову накатываете.

> думают что кому-то нужны.

Ты не нужен, а вот помайнить на твоем сральном ведре или поднять шелл нужно.

> помайнить на твоем сральном ведре

Вот когда прямо в браузер тебе встроят майнер именно из-за этого bug'а (читал, что никогда), а не просто прочитают Hello, world! из твоей памяти (причём сам процесс прочитает из своего же адресного пространства), вот тогда и поговорим.

>>39705

Одиноким анонам нужна сенсация.

Обезьяна, тебе уже пояснили, что никто специально не будет выискивать людей, которых надо взломать, разошлют всем подряд вирусы и пососут только те, кто обнову не накатил.

> разошлют

Кто, майки?

они читают любую облатсь твоей памяти безо всяких CPU-багов.

Как и дырявые ME c PSP.

Или ты vasyan-ppa-repository стянешь какую-то письку на линухе?

Интел и Амд принимают хуи

Х86 жопы размяты давно

POWER 8 ебёт х86 в говно

меньше рузке сайты читай, идиот

> Удалить обновление можно всегда.

До выхода нового билда винды весной, где этот патч будет вшит изначально

Если от интела потребуют массовой замены брака, они же утонут нахуй.

Тут всей полупроводниковой промышленности мира не хватит, чтобы заменить говно.

Для обычного юзера главное чтобы в браузерах жаваскрипт-дыру залатали и тулзу для удаления фикса на уровне системы завезли, а так похуй.

Гугл обнародовал инфу о уязвимости что-ли?

Нет, это аппаратно-ускоренная маршрутизация, до этого была только проприетарная реализация в закрытых прошивках, все опенсорсные проекты использовали софт-маршрутизацию средствами CPU, которая работала в 3 раза медленнее, чем на фирменных прошивках

Котаны, а по поводу серьезности - отдельно байты из адресного пространства ядра читали, а что-то более уже смогли? Одно дело побайтово, страшно засирая систему прерываниями считывать байты шифрованных и не очень данных ядра - к выходу новых процов как раз что-то соберешь, а другое - оперативно сливать дамп всей области памяти или же испольнить свой код с системными правами.

>В AMD не стали отрицать, что опасность возможна, однако заявили о «почти нулевом риске». По данным компании, группа исследователей нашла три типа угроз (два относятся к Spectre, ещё один — к Meltdown), и процессоры AMD им всем не подвержены, однако по мере того, как исследователи публикуют новые подробности об уязвимости, всё может измениться.

https://tjournal.ru/64579-faq-po-chipokalipsisu-chto-izvestno-o-masshtabnoy-uyazvimosti-processorov

Меня тоже интересует этот вопрос. Читать - это одно. У меня секретов нет. А писать?

Пиздец вам самим не стыдно сидеть на райзене после такого? Предвижу что выйдет райзен 2 и там будет реклама все дырки закрыты а сектант будут кричать ЗАТО МАТЕРИНУ МЕНЯТЬ НЕ НАДО.

Эт чё, для моего китаеговна на mt7621 открылись радужные перспективы? У меня как раз ЛЕДЕ стоит.

Или это только для квалкоммов?

412 Кб, 500x500

412 Кб, 500x500Какой хороший гой.

эти уязвимости только на чтение откуда не следует, практический геморрой несут только владельцам облачных сервисов, копирастам (можно там прочитать ключи шифрования к контенту), возможно банкам и банковскому ПО

> закрыли дырку фпсв играх и в приложения не упал

Игры с денувой по пизде пошли, потому что они постоянно пишут и считывают инфу с диска. Иди нахуй, жид.

232 Кб, 907x652

232 Кб, 907x652>Игры с денувой по пизде пошли

пруфы можно или только твои вскукареки тут будут?

https://www.youtube.com/watch?v=_qZksorJAuY

820 Кб, 1459x447

820 Кб, 1459x447Корпорация Intel отчаянно пыталась в пресс-релизе в конце среды, чтобы отбросить утверждения о том, что недавняя уязвимость в аппаратной безопасности является «ошибкой» или «недостатком», и что средства массовой информации преувеличивают проблему, несмотря на то, что эта уязвимость влияет только на Intel x86 процессоры, а не процессоры AMD x86(несмотря на попытку сделать это в пресс-релизе, как если бы эта уязвимость была широко распространена среди других поставщиков процессоров, таких как AMD и ARM, просто бросая свои брендовые имена в текст); несмотря на то, что ядро Intel, Linux приводит разработчиков с сомнительными намерениями, а другие поставщики ОС, такие как Microsoft, сохраняют свою корреспонденцию под эмбарго, а механизм обновления ядра Linux меньше прозрачности; несмотря на то, что акции Intel упали за счет акций AMD и NVIDIA, а генеральный директор Brian Kraznich продал много акций Intel, в то время как Intel тайно перестреляла эту проблему.

https://www.techpowerup.com/240250/dear-intel-if-a-glaring-exploit-affects-intel-cpus-and-not-amd-its-a-flaw

> Игры с денувой

Эти познания ХВ экспертов.

> пишут и считывают инфу с диска.

Байты в секунду никого не ебут. Реальные проблемы начинаются при считывании в 3Гб в секунду.

>So what exactly are they going to do about spectre? Seems pretty unstoppable from what I can see.

>Can they disable speculative exec completely for sensitive boxes or is this too baked in?

>There's no mitigation. We'll need new CPUs.

>Meanwhile, don't ever run untrusted code in the same process as any kind of secret. Better yet, don't ever run untrusted code.

Перестрелял тебе тайно за щеку

151 Кб, 1003x1280

151 Кб, 1003x1280Всех тайно перестрелял в этом итт треде.

А современную архитектуру они имеют потому как это процессоры AMD а не Intel.

Это звучит довольно гомосексуально.

262 Кб, 614x868

262 Кб, 614x868Intel: Мы замедляем каждый процессор на планете на 30% из-за 20-летнего недостатка безопасности в нашей архитектуре.

Не больше чем обычно, полагаю.

НАСМЕХАЙТЕСЬ НАДО МНОЙ, ПРОГАНЯЙТЕ МЕНЯ!

Сука, у меня и так полуметровый нехалем, так его теперь собрались добить.

Сука, похоже я таки не дождусь рефреша и наверну ряженку 1600

https://www.youtube.com/watch?v=_qZksorJAuY насчет 30% они преувеличили, на деле и пару процентов нет.

197 Кб, 609x646

197 Кб, 609x646https://www.cnbc.com/2018/01/04/intel-ceo-reportedly-sold-shares-after-the-company-already-knew-about-massive-security-flaws.html

Суть уязвимостей в том, что при определённых обстоятельствах отмотанное назад упреждающее выполнение не всегда протекает бесследно и не все изменения откатываются, например, могут оставаться в кэше процессора. Для проведения атаки Meltdown осуществляется обращение к произвольным областям памяти ядра. Данные области запрашиваются в результате упреждающей операции, но далее процессор определяет, что приложение не имеет прав на доступ к этой памяти, операция откатывается назад и генерируется исключение, но так как фактически обращение к памяти состоялось, данные оседают в кэше процессора и затем могут быть определены через проведение атаки по сторонним каналам (определение содержимого кэша через анализ задержки при обращении к изначально известным непрокэшированным данным).

31 Кб, 333x500

31 Кб, 333x500> Данные области запрашиваются в результате упреждающей операции, но далее процессор определяет, что приложение не имеет прав на доступ к этой памяти, операция откатывается назад и генерируется исключение, но так как фактически обращение к памяти состоялось, данные оседают в кэше процессора и затем могут быть определены через проведение атаки по сторонним каналам

Гениально.

Кто обнаружил уязвимость?

Не понял тебя.

518 Кб, 823x740

518 Кб, 823x740Это всего лишь частный случай целого класса уязвимостей в иерархии памяти, который вот уже лет 5 будируют в VR. Аналогично и с боковыми каналами с таймингом. Конкретно мелтдаун описали project zero (очень крутые поцы надо сказать), но вообще на тему каждой из его составляющих имеется много вариаций. Люди в теме VR уже несколько лет говорят, что надо переделывать всю иерархию памяти в сторону большей изоляции (из последнего - на зеронайтс 2017 предлагали загрублять тайминг, но считали это нереализуемым; а сейчас уже осеписатели подорвались это делать как раз в качестве костыля). Так что этот скандал последних дней реальным сюрпризом не стал.

Пусть готовит сраку, это экономическое преступление.

Даже не 5. Корреляция по TSX и выделение из шума появились вместе с самими TSX, в 2012 году что ли. А еще до этого были атаки на K/ASLR через боковые каналы. Что цепочка кэшей недостаточно изолирована по самой своей природе - было давно известно, просто публика этим не особо интересовалась. Так что никакого отрытия Армении здесь не произошло.

Инсайдеров сажают да. За этим строго следят. Если окажется что он рассказал об этом еще кому-то. То все лет на 10 поедет.

107 Кб, 384x384

107 Кб, 384x384В игре Manyamiroque без шансов ебет, ты прав.

>АХАХАХ А У МЕНЯ ОБЪЕКТ АТТЕСТОВАН ФСТЭК-ФСБ ПО ПОЛНОЙ ПРОГРАММЕ НА 1 УЗ НА БАЗЕ ИНТЕЛКОРЕ АЙ 5 КЕК,

ну пизда, а ттут еще 187 ФЗ с КИИ, полная пизда

Толсто

ВОт вам внятное описание чего и как.

>Похуй закажу ксеон, игроблядей не затронуло

смотри потом не жалуйся на -63%

зионы кстате должны подешеветь, если их будут менять

тарьте материнки на lga2011-3

Хуяп. Он write only? Нет? Ой, извините, но мы и его зашифровали.

Алсо, утекут твои данные и тоже сосируй. А то у тебя сплошное У МЕНЯ ВИРОС, НО ОН МНЕ НЕ МЕШАЕТ.

>>40050

А еще долбоёбы приносят домой уголовные дела, финотчетность и прочую хуйню. Во времена DC++ еще и шарили всё на компе, лел. Какие тут уж сертификации.

Пиздец уже какие то 63% взял. Где это падение

Даун ёбаный, сто раз уже сказано, что эти уязвимости позволяют только прочитать данные, а не модифицировать их.

>Since Spectre represents a whole class of attacks, there most likely cannot be a singular patch for it. While work is already being done to address special cases of the vulnerability, even the original website devoted to Spectre and Meltdown states: "As [Spectre] is not easy to fix, it will haunt us for a long time."

Маняфантазии.

Давай рассказывай каким образом с помощью этих уязвимостей ты зашифруешь данные с диска. А я пока свой хуй достану, обоссать тебя.

Столько паники развели, но ввиду маленького мозга, что к чему понять не можете.

Ньюфаг не поймёт, что если cpu это ещё переменная, то AMD как макрос нужно явно писать прописными.

типа древний?

естественно. кто будет переучивать орду тупого быдла на линупс?

>Маняфантазии.

Ты глупый?

Креденшиалы юзеров, структуры ведра, данные других приложений без доступа - все это доступно если у тебя есть чтение VA ядра. Чтения более чем достаточно чтобы заинжектить свой код, любым из 100500 способов, включая известные боковые каналы для которых до сих пор работали митигейшены, а теперь нет. А дальше уже сам додумай. Более того, шифровальщику и ядро не нужно, данные все доступны юзеру.

Метод JavaScript, возвращающий время, прошедшее с определенного момента, с точностью до пяти тысячных миллисекунды.

да вроде спермёрка была

- Владимир Владимирович, вам пароль от ядерного чемоданчика неправильно сказали, там 0, а не О.

- Кхе-кхе, спасибо. Как ваше имя?

- Сержант Джон Стюарт, ЦРУ

все, что с сетями фейстеля (считай, много обращений к одному и тому же блоку(ам) памяти), просело немного

234 Кб, 1024x837

234 Кб, 1024x837>А еще долбоёбы приносят домой уголовные дела, финотчетность и прочую хуйню. Во времена DC++ еще и шарили всё на компе

У НПО Лавочкина какая-то стажёрка при проектировании детали для Фобос-в-Грунта додумалась нанять фрилансера на фл.ру для своей работы, в результате утек исходник для части МДУ. А вы тут про кибервойны, закладки и уязвимости, хакеры бля хуевы.

Хуета, а не тест. Чтобы влияло, нужно чтобы было типа прочитан небольшой кусок данных с диска - зашифрован/заархивирован - читаем новый кусок. А в этой хуйне оно просто целиком в память огромные пласты данных грузит и работает с ними без сисколлов. Вот время подготовки должно отличаться.

Ага, а ты сходу поймешь что он заражен, конечно. Да и расскажи это винхп, которую юзали во все щели настолько что бывало во время установки заражалась.

теоритически, они работают без доступа к интернету, в своей локалочке. но как показал опыт с ванакраем, когда позашифровывались даже сервера с этой локалочки, у нас может быть всё

Черные обои с красной надписью "гони битки за дешифратор" незаметны, да.

>винхп

Кто сейчас на ней сидит? Ее с тех пор в три слоя обмазали обновами

Как-то так. Пикрил 2 и 3 это про бастион

>Обновил текст новости. Процессоры IBM Power тоже уязвимы!!!

> PTI bug

> уязвимы браузеры с JS

> Абу врубает капчу с богатым JS-наполнением.

885 Кб, webm,

885 Кб, webm,520x308, 0:07

Проиграл с высера руSSни

50 Кб, 872x511

50 Кб, 872x511Ну да майоры они такие.

KB4056892

Они только под линухом показывались а пролетарии в линух не могут да и стоимость у него. Если даже в экзаменационные подразделения ГИБДД не захотели закупать, http://nnm2.com/blogs/TbINZ/mvd-otkazalos-ot-zakupki-7-5-tysyach-kompyuterov-s-rossiyskim-processorom/ то что уж говорить о простых служаках.

Подожди пару часов, через винапдейт прилетит. Сейчас буржуйский сегмент обновляется.

Говорили же 10 числа? Хули ещё тестами интернет не завален? Интересно чё там у хасвелле с ивикамиг

>Черные обои с красной надписью "гони битки за дешифратор" незаметны, да.

Как ни парадоксально, многие шифровщики довольно неплохо прячутся в попытке охватить побольше инфы. Да и ты заебал с шифровальщиками, это пример.

>Кто сейчас на ней сидит? Ее с тех пор в три слоя обмазали обновами

Суть в том, что сейчас вполне возможно повторение эпидемий малвари тех времен, если не обмазываться обновами (впрочем если обмазываться - тоже)

579 Кб, 1852x1166

579 Кб, 1852x1166> а ты в 4к потести чтобы от проца не зависело

Ну ты понял, примеры реального использования кроме sql будут?

https://mspoweruser.com/microsoft-releases-build-16299-192-windows-10-fall-creators-update-users/

И это только для десяточки

kb4056898 это оно или нет?

Потом американцы воспользуются свои рычагом чтобы посадить МС на бутылку и миллионы долларов исков. Алсо, вангую патчи и для ХП, ведь БАНКОМАТЫ

Пилят ведь, вон, анон выше уже видосик кидал. Учитывай, что США сейчас еще ночь.

> на игры не повлияет

Да нет, что вы, мне друг рассказывал, он там уборщиком работает.

>>40241

Ну дак а хули? Та ещё шаражкина контора. Принцип единоначалия же, что с Мацквы скажут, то защитники и делают, свою башку не включают. Да что и говорить, там винда на старых компьютерах вся сплошь пиратская от Васяна, да касперыч просроченный по полгода, офис с рутрекера. Ещё года три назад встречались компьютеры и меющие одновременно выход и в локалку и в интернет.

>на игры не повлияет

В мире существуют не только игры. Что теперь с sql, виртуалками, IDE, впн будет?

Тут нужен ноутбук не с "Атомом", а с i486, так как уязвимости подвержены процессоры, выпущенные с 1995 года.

Лолчто? Обосрался - обтекай.

>> обновлять ненужный пк

а на чем весь контент пилится по твоему дебил? на мобликах? или на даунских консолях? схуяли он ненужный тупой ты пидар?

>Intel утверждает, что не только ее чипы подвержены уязвимости. В зоне риска оказались почти все устройства, выпущенные за последние 20 лет

Да никак не повлияет оно на ваши игры. Можешь дальше чертей по монитору гонять.

Так и есть.

>We have empirically verified the vulnerability

of several Intel processors to Spectre attacks, including

Ivy Bridge, Haswell and Skylake based processors.

We have also verified the attack’s applicability

to AMD Ryzen CPUs. Finally, we have also successfully

mounted Spectre attacks on several Samsung and

Qualcomm processors (which use an ARM architecture)

found in popular mobile phones.

пиздишь дебил. там же разные архитектуры.

Я не про пароль. А про большее время. Просто народ тестил игры и там не особо просело.

хакиры говна жопу не зальют и не узнают что дрочишь на габена и vn

вся суть мерзкой поганой компании

>AMD отвергает слова Intel относительно уязвимости всех современных процессоров, независимо от производителя, и утверждает, что риск в отношении её чипов близок к нулю: «Привет. Сейчас распространились предположения относительно потенциальной проблемы безопасности, связанной с современными микропроцессорами и спекулятивным исполнением команд. Как и всегда, в случае выявления потенциальной проблемы безопасности AMD стремится обеспечить максимальную защиту пользователей и работает со всей нашей экосистемой, чтобы оценить и ответить в случае необходимости на связанные со спекулятивным исполнением команд атаки, выявленные группой специалистов в области безопасности.

>Для ясности: группа исследования вопросов безопасности выявила три варианта атак, нацеленных на спекулятивное исполнение. Уровень угрозы и решения всех трёх вариантов отличаются в зависимости от производителя микропроцессоров, и AMD не подвержена всем трём вариантам атак. Из-за отличий архитектуры AMD, мы полагаем, что для наших процессоров в настоящее время риски почти нулевые. Чуть позже мы предоставим дополнительную информацию».

что мне твой .scr сделает, если двухфакторная авторизация делается через телефон, а? а?

ARM64 is also vulnerable

хотя у меня же амд. хаха, проигрываю с лохов

>В Linux приняли патч от AMD который отключает эти хаки для их процессоров.

Как сосется, интелорабы?

Живее всех живых

точно, это же раньше официальный российский стим паблик впашке был, а потом стали вот это хуесосы

идите нахуй хуесосы. вам меня не провести. отныне только доверенные сайты

Лольнул с этого техножреца.

37 Кб, 600x471

37 Кб, 600x471Эх, и куда деваются деньги налогоплательщиков.

Слава богу, я готовился.

>атом

Этой хуите подвержено любое дерьмо с блоком предсказания ветвлений, ряд атомов в том числе. Амд подвержен слабее, но это не потому, что он лучше, а потому что он не настолько популярен, и искать дырки в кривой аппаратной платформе никому не нужно было.

ЧТО ЭТО ЗА НАХУЙ УЯЗВИМОСТИ И ЧТО ОНИ ДЕЛАЮТ??? ПЕРЕЖИВАТЬ ЛИ МНЕ НА ПЕКЕ ДЛЯ ИГОРЕЙ, СЕРИАЛЬЧИКОВ И ПОРЕВА??? ИЛИ ЭТО ПОПОБОЛЬ ДЛЯ ВСЯКИХ АМАЗОНОВ ЧЬИ СЕРВАКИ ТЕПЕРЬ БУДУТ ЕБАТЬ ДО ПАТЧА???

да хуй забей, на твой ссаный браузер это не повлияет, а на игры возможно только если игры процессор сильно потребляют, но таких игр очень немного

>На беспруфный вскукарек отвечают подобным же.

>РЯЯЯ, ТЫДУРАК, КУДАХ-ТАХ-ТАХ!!!

Ну да, я говорю, что ты дурак, раз не вкурил что к чему.

805 Кб, 1201x1631

805 Кб, 1201x1631>Из-за обнаружения уязвимости акции Intel упали в цене, а акции AMD и Nvidia подорожали

>Как мы уже сообщали, в процессорах Intel нашлась серьёзная уязвимость. Она касается почти всех CPU, выпущенных за последние 10-15 лет. Более того, программная заплатка сказывается на производительности, и порой весьма ощутимо.

>Серьёзность ситуации такова, что она моментально сказалась на акциях компаний, которые так или иначе затронуты данной проблемой. В частности, акции Intel упали в цене примерно на 6%, правда, после выросли на 2%.

>Акции AMD, напротив, выросли в цене сразу на 10%. Кроме того, примерно на 6% выросли акции Nvidia. Последняя компания играет на рынке центров обработки данных, где является косвенным конкурентом Intel, так что нет ничего странного в росте акций.

мальчик, ты дурак?

Доступно:

ВЫКИДЫВАЙ ПЕКА В ОКНО, ОБРУБАЙ КАБЕЛЬ, УЕЗЖАЙ В ЛЕС, ВОРУЙ-УБИВАЙ, ЕБИ ГУСЕЙ, ГРОБ-ГРОБ-КЛАДБИЩЕ-ПИДОР!

В том-то и дело, что ряд Атомов.

А именно - Атомы после 2013.

Но до 2013 этих Атомов наклепали ояебу, тогда в моде нетбуки были.

>

>ЧТО ЭТО ЗА НАХУЙ УЯЗВИМОСТИ И ЧТО ОНИ ДЕЛАЮТ???

Дырка в которую можно копать, и выкапывать интересное.

>ПЕРЕЖИВАТЬ ЛИ МНЕ НА ПЕКЕ ДЛЯ ИГОРЕЙ, СЕРИАЛЬЧИКОВ И ПОРЕВА???

Нет если ты не мамкинкиберкотлет с выкрученным в ноль графикой ради фпс.

>ИЛИ ЭТО ПОПОБОЛЬ ДЛЯ ВСЯКИХ АМАЗОНОВ

Да, большая

> ЧЬИ СЕРВАКИ ТЕПЕРЬ БУДУТ ЕБАТЬ ДО ПАТЧА???

думаю нет

Софтина делает какую-то операцию, перед ней ifelse. При if софтина запрашивает кусок данных рандомной области памяти, после чего получает хуем по лбу, ибо не дозволено, при else делает операцию дальше - тем не менее предсказатель подгружает в кэш тот самый рандомный кусок. После этого делается хуй знает что и значение этого куска каким-то образом достаётся из кэша.

Ты ж не представляешь, какое унылое говно эти атомы. Их даже на тырнетик с горем пополам хватает, туда же Single Channel DDR2@667 и прочие pciex1.

>МОЖНО ДОСТУПНО ОБЪЯСНИТЬ???

все объяснение укладывается в одну строку:

if (cpu!=amd) INSECURE_PROCESSOR=1;

Ну, будешь мне рассказывать.

Хотя вот со своим N450-ым в интернеты хожу.

Он, конечно, работает со скрипом, но работает.

>>40203

>Meltdown allows an unprivileged

process to read data mapped in the kernel address space,

including the entire physical memory on Linux and OS

X, and a large fraction of the physical memory on Windows.

Кстати забавно что венда написанная аутсорс индусами оказывается чуть более устойчива чем все Пердоликсы и гейОС

У меня D410. Жить, конечно, можно, но не нужно.

>>40428

>>40440

>>40442

Я про то - что у меня 7-ка и заблочены обновления. Дыру с ВанаКрю я пропатчил руками (одно обновление). Стоит ли руками патчить и это. Или забить хуй?

>>40446

То есть ворует данные - можно написать на это трояна? При том - самая большая ценность у меня это логин/пароль от Стима и Вартандера. Ну еще от почты - но, только по гемору, всякие восстановления пароля идут туда, платежки и т.п. Денег на пеке 0. С карты без СМС хуй что снять.

Intel: мы не можем пофиксить в микрокоде, надо костылять в ОС.

Линус: ок, давайте сбрасывать кэш и анмапить память ядра. Это просадит производительность на 30%.

AMD: эй, нахрена мне-то включили? У меня багов нет.

Линус: ок, для AMD выключим.

Новости: AMD на 30% быстрее Intel.

>венда написанная аутсорс индусами

Не пизди на NT ядро. Оно-то в отличие от большинства венды нормальное, сравнительно. (не считая фейла с KASLR, который добавили только когда он уже не очень актуален стал). Майкрософт он большой, там не только индусы работают.

Нет, первые атомы просто не умеют в out-of-order как и 486 поэтому и неуязвимы.

>Исследователи жугеля ещё первого июня написали всем, что у них нихуёвая уязвимость.

>Проводились исследования, пилились заплатки.

>Дело добралось до широкой общественности.

>Т.к. исследования проводились в основном на интел, то все шишки достаются им.

>Чтобы хоть как-то прояснить ситуацию, синие совместно с жугелем рассказывают, что уязвимость есть и у красных и даже на АРМ, публикуя результаты исследований.

>Это же подтверждает мелкософт.

>Красножопые петухи кукарекают, что у них всё заебись и вообще ВРЁТИ.

Неужели руководство АМД настолько ебанутое?

Как минимум одной из двух атак Spectre подвержены вообще все - и Intel, и AMD, и ARM, и даже Аллах.

Нет, старые Атомы - это скорее разогнанные Пни. Просто для разгона им отрезали все, что можно, включая этот блок, в котором нашли уязвимость.

Господи, делать вывод "упали в цене" или "подорожали" на основе однодневных колебаний рынка? Это пиздец как желтушно.

>Неужели руководство АМД настолько ебанутое?

подвержены ARM64 процы от амд,

и x86, если чо то там влючить в биосе, но это неточно

>Неужели руководство АМД настолько ебанутое?

Как руководство компании относится к своим ебнутым фанбоям?

>Атом не подвержен уязвимости, как и Итаниум. Уже писали.

Только старые атомы, из которых вырезали ooe. Современные атомы вроде супескалярные как и все остальные, так что тоже должны попадать.

Итаник не подвержен ибо VLIW (эльбрус тоже не подвержен!)

>>39934

>но так как фактически обращение к памяти состоялось, данные оседают в кэше процессора и затем могут быть определены через проведение атаки по сторонним каналам

ЛПП. Всё гораздо красивее и гениальнее. Сами данные в кеше не оседают. Однако можно таким хитрым образом использовать данные, что их значение можно будет интерпретировать из общего состояния кеша. Выделяется массив в 256 страниц по 4К (там какая-то хитрая магия, связанная с особенностями работы префетчера, который грузит память в кеш страницами по 4К), выбрасывается из кеша, и секретный байт X, который мы хотим узнать, используется как индекс массива. В спекулятивной ветке мы читаем элемент массива с номером X, ветка откатывается, но теперь у нас есть массив, который весь в памяти кроме одного элемента, который в кеше. Замеряя скорость доступа к элементам мы можем сказать индекс элемента, к которому процессор обращался, и таким образом узнать секретный байт Х, хотя сам по себе он никаким образом в кэше не сохранился.

Вообще радость АМД фанбоев слегка преждевременная, потому что принципиально такой класс атак должен работать против любого суперскалярного процессора. В пдфке по meltdown авторы пишут, что смогли обнаружить разницу в таймингах доступа на процессорах АМД, но не смогли это эффективно эксплуатировать. Но это не значит, что это принципиально невозможно (более того, в пдфке по спектру есть предложения использовать другие сайд чаннелы вместо кеша).

Да, я там ошибочку допустил, новые Атомы (после 2013) и правда так же уязвимы, твоя правда.

А это не на линуксе дыра. Это в интеле дыра.

Патчится линукс, что бы прикрыть дырку от интела.

Так ставь вин95 или 98, там по сути ничего и нет, легко получается доступ к голому железу.

Да я ебал терять ресурсы из-за их ебаных игр в приватность, один хуй любая ос это проходной двор с бэкдорами, пора уже смириться.

Без проблем, но там ноу софт. Я хочу ось с нулевой безопасностью в угоду производительности.

Тебя. Никто. Насильно. Не. Заставляет.

Не хочешь играть - не играешь.

Но ответственность за это несешь сам.

>Когда эти педерасты выпустят нормальную ОС без всяких ебаных защит, которые жрут 300% ресурсов.

Уже все придумали. FreeBSD Но ты тупой или нищий.

ноу софт\ноу гемес

MS-DOS же, и exe запускаются и безопасности нет - у любого приложения фулл-контроль над всем железом. Охуенчик же.

СОСИТЕ ХУЙ ЕБАНЫЕ КОНСПИРАТОРЫ!!!!!!

зато не запускаются на 300% быстрее!

>Я хочу ось с нулевой безопасностью в угоду производительности.

А я хочу, чтобы подобные машины не имели доступа в Интернет.

> OS: Windows 10 64 Bit, Windows 8.1 64 Bit, Windows 8 64 Bit, Windows 7 64 Bit Service Pack 1, Windows Vista 64 Bit Service Pack 2 (NVIDIA video card recommended if running Vista OS)

Ещё хуже чем сперма10 только старая сперма.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4056892

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4056892

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4056892

Дурак штоле?

А krait-400?

Тачка твоя, а интернет нет. Твой тип личности ясен как белый день, тут таких много. Надеюсь, по соседству с тобой поселится аул товарищей с максимальной производительностью и туберкулёзом.

Пиздец, в дотку не погонять уже

Дурак штоле?

Пожтверждаю. Ща потестил фоллач 4. Фпс точно такой же.

1 и 2 варианты труднореализуемое говно, которое уже давно известно. Фиксится без потери перформанса.

3й вариант. Самый простой в исполнении и самый опасный.

Короче, соси дальше.

Так "НИСАСНУЛИ Я СКОЗАЛ!!1" или всё таки "НУ САСНУЛИ НЕМНОЖЕЧКО, НО НА ПОЛШИШЕЧКИ И БЕЗ ПРОГЛОТА"?

Где 1 команда? Сдается мне, что там cat u_menya_ryzen_infa_sotochka.txt, а не настоящий листинг.

Фпс в играх не упал. Так что соснул тут только ты.

Там еще и специальный intel memory allocator который встает раком после патча.

> Стоит ли руками патчить и это.

Стоит, только вот это ты ниасилишь руками патчить.

Сейчас все чекнут, что их игры внезапно!!!111 не пострадали и разбегутся.

Все качаем прогу от интела. Показывает какой проц здоров а какой болен.

Мой здоров - i3 2330m

Ты бы хоть читал, что по твоей ссылке написано - это проверка на уязвимость в ME. А у нас тут новое развлечение, ни каким боком к МЕ не относящееся.

Хз, смотря какой девайс.

У меня, например, нищесмартфон на Cortex-A53 -> мой смарт не подвержен.

Учитывая скорость разработки LOS, гораздо быстрее пофиксит Гугл.

>>40723

Он на Kryo 280.

> A new generation of this microarchitecture, named Kryo 280, was announced along with the Snapdragon 835 chipset in November 2016.[4] The Kryo 280 CPU core is not a derivative of the original Kryo, but rather is a customized derivative of the ARM's Cortex-A73.

Если считать, что твой Kryo 280 это малость допиленный Cortex-A73,

то твой Снап...

https://developer.arm.com/support/security-update

Эта страница грузилась пять минут назад, честно.

В общем, как только прогрузится, посмотришь, есть ли там A73 в списке уязвимых.

> Учитывая скорость разработки LOS

Ты че охуел? Регулярно апдейтят Android Security Bulletin

Прошлый появился через день, этот тоже не заставит долго ждать.

Варианты атак. 1 и 2 - Spectre, 3 - Meltdown

https://googleprojectzero.blogspot.fr/2018/01/reading-privileged-memory-with-side.html

Грац, Meltdown'а нет, Meltdown хуже всех червей.

Spectre тебе пофиксят обновлением софта, если напрягутся, бгг.

Пацаны, вы что еще не поняли? Это закат эпохи монополизма жидоинтела на конской сперме и начало эпохи технологического прогресса и триумфа АМД. Ещё при вашей жизни на чипах АМД будут созданы первые поколения синтетических людей.

Хуйня, все равно интол опять возьму как и большинство тут.

Ты слишком хорошего мнения о людях, кароч.

Что значит зачем? Когда моего перестанет в игорях хватать, нужно будет покупать новый.

Я в сосничестве так пилил blind sql injection. Если ты можешь сделать запрос и увидеть для разных ответов хоть немного разные в среднем эффекты (задержки, например), то бинарным поиском можешь получить любую инфу. Алсо, я удивлен, что только сейчас до этого додумались, наверное, просто не могло прийти в голову, что такая очевидная хуйня может быть, которая сто лет уже известна.

двачую этого господина

> я удивлен, что только сейчас до этого додумались

Давно додумались, теория была известна еще после TSX уязвимости. Хукеры давно пользвались. Просто хайп только сейчас пришел.

>ТОЛЬКО ЧТЕНИЕ

Хуй там, анон, такое чтение подразумевает эскалацию в чистом виде. Ждешь, пока ядро начнет писать в защищенный системный бинарник, считываешь из памяти ядра дескриптор с доступом на запись, пишешь туда свой код. Признак того, что пора читать дескриптор - создание/обновление системного бинарника (читать-то их юзеру разрешено с диска, все изменения видны), если он достаточно большой (инсталлер какой-нибудь), то можно даже не торопиться. Пиздец короче.

таблетки прими даун.

Так что же теперь, процы от Intel на вторичном рынке подешевеют?

>На работу езжу на лошади

Ну и дурак, велосипед ведь тоже аналоговый прибор, и есть не просит.

из тыквы?

Любо!

Вот это я удачно КСЯОМИ купил

Вы видите копию треда, сохраненную 18 января 2018 года.

Можете попробовать обновить страницу, чтобы увидеть актуальную версию.

Скачать тред: только с превью, с превью и прикрепленными файлами.

Второй вариант может долго скачиваться. Файлы будут только в живых или недавно утонувших тредах. Подробнее

Если вам полезен архив М.Двача, пожертвуйте на оплату сервера.

![original[1].jpg](/hw/big/thumb/2639141/15150708170090s.jpg)