Вы видите копию треда, сохраненную 30 января 2018 года.

Можете попробовать обновить страницу, чтобы увидеть актуальную версию.

Скачать тред: только с превью, с превью и прикрепленными файлами.

Второй вариант может долго скачиваться. Файлы будут только в живых или недавно утонувших тредах. Подробнее

Если вам полезен архив М.Двача, пожертвуйте на оплату сервера.

9 Кб, 320x320

9 Кб, 320x320> Фундаментальная ошибка проектирования всех современных процессоров Intel, выпущенных за последние 10 лет, заставиларазработчиков Linux и Windows в срочном порядке переписывать значительные куски кода ядер для того, чтобы закрыть недавно открытую в них уязвимость. Архитектура ARM64 также подвержена уязвимости.

> По известным сейчас данным, обход этой аппаратной проблемы может привести к падению производительности приложений на процессорах Intel от 5 до 30% и даже до 63% на некоторых задачах.

БЛЯТЬ

> Детали уязвимости находятся под эмбарго до тех пор, пока не будут выпущены исправления, которое намечается на середину января 2018 года, когда выйдет новое ядро Linux и ежемесячное обновление безопасности для Windows. Проблема возможно уже исправлена в ядре 4.14.11, учитывая огромный размер инкрементного патча (229 KiB).

> Суть уязвимости, скорее всего, заключается в том, что процессоры Intel при спекулятивном выполнении кода не выполняют проверки на безопасность инструкций, которые позволяют читать сегменты памяти, что позволяет любому пользовательскому приложению получить доступ к памяти ядра, тем самым позволяя прочитать закрытые данные, такие как ключи шифрования и пароли. Большую опасность проблема также представляет для систем виртуализации, так как позволяет получить доступ к памяти вне гостевой системы.

Уже практически везде есть, чекай ресурсы которым доверяешь.

> Для решения проблемы разработчикам ядер пришлось полностью разделить память ядра и память пользовательских приложений, однако такое решение приводит к серьёзному падению производительности из-за постоянной необходимости замены указателей на память.

> Разработчики из GRSecurity протестировали патчи и увидели огромное падение производительности. Разработчики PostgreSQL отметилипадение производительности в тесте pgbench на 23% (при использовании процессоров с PCID - 17%).

> Компания AMD утверждает, что её процессоры уязвимости не подвержены. Работа над исправлением уязвимости в других операционных системах также активно ведётся

После новогоднего похмелья соберут разработчиков, выебут в рот и жопу, те почешутся и что-нибудь придумают, закроют дыру без потерь производительности и никто ничего не заметит. Расходимся.

Самый главный вопрос, кто в итоге то соснул?

Штеуд, пользователи, разработчики, хостинги... все.

Неа.

>позволяет любому пользовательскому приложению получить доступ к памяти ядра, тем самым позволяя прочитать закрытые данные, такие как ключи шифрования и пароли

Это не баг, это фича американской гебни. Инфа 100%.

Алсо, АМД-победа!

>Процессоры AMD тоже замедлятся из-за патчей для чипов Intel, если разработчики не исключат их из «заплаток»

Хахахахахахаха

ебать ты нищук

https://www.phoronix.com/scan.php?page=article&item=linux-415-x86pti&num=1

https://www.phoronix.com/scan.php?page=article&item=linux-415-x86pti&num=2

https://www.phoronix.com/scan.php?page=news_item&px=x86-PTI-Initial-Gaming-Tests

https://www.fool.com/investing/2017/12/19/intels-ceo-just-sold-a-lot-of-stock.aspx

http://pythonsweetness.tumblr.com/post/169166980422/the-mysterious-case-of-the-linux-page-table

https://lkml.org/lkml/2017/12/27/2

А в играх производительность упадет или нет? А конце концов, они выполняются на ядре видеокарты Нвидия, причём тут Интел и его видеокарточки?

вот блин, и так трешка (Dark Souls III) шла на минималках, теперь ещё и тормозить начнёт. Про неоптимизированное говно типа The Evil Within 1 и говорить страшно. Неужели пришло оно, то самое время перестать ставить заплатки.

В играх поднимется, базарю.

1,8 Мб, 320x180

1,8 Мб, 320x180не высосали, а соснули

>Однако радость поклонников «красных» оказалась преждевременной — разработчики, похоже, решили не учитывать защищенность архитектуры AMD от подобного типа атак и выпустить универсальные исправления KPTI для всех систем. По крайней мере, на это указывает исправленная версия ядра Linux под порядковым номером 4.15, которая считает, что AMD содержат уязвимость. На данный момент существует высокая вероятность, что разработчики ОС попросту проигнорируют иммунитет чипов AMD и не добавят их в исключение. Как результат, после выпуска исправлений KPTI с производительностью систем на процессорах AMD случится ровно то же самое, что и с машинами на чипах Intel. То есть, она существенно снизится.

20 лет амдпобед

Когда исключат тогда и приходите а на сегодняшний день красные сосут красного боратыря

Енжой ёр жёлтая пресса, бгг.

>>4904

>Однако радость поклонников «красных» оказалась преждевременной — разработчики, похоже, решили не учитывать защищенность архитектуры AMD от подобного типа атак и выпустить универсальные исправления KPTI для всех систем.

АВОТХУЙ

https://lkml.org/lkml/2017/12/27/2

arch/x86/kernel/cpu/common.c | 4 ++--

1 file changed, 2 insertions(+), 2 deletions(-)

diff --git a/arch/x86/kernel/cpu/common.c b/arch/x86/kernel/cpu/common.c

index c47de4e..7d9e3b0 100644

--- a/arch/x86/kernel/cpu/common.c

+++ b/arch/x86/kernel/cpu/common.c

@@ -923,8 +923,8 @@ static void __init early_identify_cpu(struct cpuinfo_x86 c)

setup_force_cpu_cap(X86_FEATURE_ALWAYS);

-/ Assume for now that ALL x86 CPUs are insecure */

-setup_force_cpu_bug(X86_BUG_CPU_INSECURE);

+if (c->x86_vendor != X86_VENDOR_AMD)

+ setup_force_cpu_bug(X86_BUG_CPU_INSECURE);

fpu__init_system(c);

26 Кб, 729x382

26 Кб, 729x382> / Assume for now that ALL x86 CPUs are insecure /

Nice patch!

https://cdn.kernel.org/pub/linux/kernel/v4.x/patch-4.14.11.xz

Хорошо быть потреблядью с:

WASM. asm.js.

https://twitter.com/BryanLunduke/status/948430797266042880

Да и вообще уважающие себя люди не станут устраивать эту войну правок, а спокойно заявят что наших процессоров эта проблема не касается, через пару недель опубликуется сплоит и вы сами все проверите. А если разработчики ядра хотят перестраховаться то это их право.

Пиздец какой-то. Из-за интел-петухов и виртуализированных петухов у меня теперь игры под вайном тормозить будут. Суки.

>Вот скажи, нахуй ты на линуксе в игрушки играешь?

Какой-то странный вопрос. Может, ты хотел спросить

>Вот скажи, нахуй ты в игрушки играешь?

, не?

Принято.

А теперь правильный ответ

А соснули как всегда пользователи WINDOWS. Патчи в Linux отключаемые, а в шинде придется есть то, что господин и интел дали без вариантов.

Ничего не будет

Да они разберутся.

Да я говна не свежего наверну и будут терпеть

А Я ТО ВСЕГДА ЕГО НАВОРАЧИВАЮ

ебать нищуку припекло

Какая наглая ПЕРДОПРОПАГАНДА

https://www.forbes.com/sites/thomasbrewster/2018/01/03/intel-meltdown-spectre-vulnerabilities-leave-millions-open-to-cyber-attack/#d8b8c0239328

>Which systems are affected by Meltdown?

>Desktop, Laptop, and Cloud computers may be affected by Meltdown. More technically, every Intel processor which implements out-of-order execution is potentially affected, which is effectively every processor since 1995 (except Intel Itanium and Intel Atom before 2013). We successfully tested Meltdown on Intel processor generations released as early as 2011. Currently, we have only verified Meltdown on Intel processors. At the moment, it is unclear whether ARM and AMD processors are also affected by Meltdown.

>Which systems are affected by Spectre?

>Almost every system is affected by Spectre: Desktops, Laptops, Cloud Servers, as well as Smartphones. More specifically, all modern processors capable of keeping many instructions in flight are potentially vulnerable. In particular, we have verified Spectre on Intel, AMD, and ARM processors.

https://techcrunch.com/2018/01/03/intel-calls-reports-of-major-vulnerability-incorrect/

lol

Ничего, просто вырежи патч, пересобери ядро. Всё можно под себя, это же пердоликс!

14 Кб, 350x260

14 Кб, 350x260>20 лет амдпобед

Лол, один их тех случаев, когда спермоблядь пытается пошутить, а в итоге только обоссывает себя. Экстраполируя своё пассивное существование и полное подчинение воле спермогосподина на цивилизованный мир существующий по совершенного другим законам (свободы).

А в этом мире каждый сам решает, что ему нужно, что ненужно. Не беря во внимание то, что изменение можно отключить параметром загрузки ядра (в 2 команды). Существует много разных дистрибутивов команды которых ХУЙ ложили на решения этих "разработчиков ядра" и сделают так как посчитают нужным и/или как желает сообщество которое они представляют.

А вы?

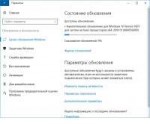

Сегодня апдейт безопасности на 10 выходит, результаты кину итт.

А кстати, прищеблядкам же уже выкатили заплатку, никто еще не тестировал снижение производительности что-ли?

107 Кб, 802x667

107 Кб, 802x667Щас проверим глубину отсоса и будет ли он вообще.

Да.

Без пруфов твой кукарек нам нахуй не нужен.

Вот здесь для всех версий винды, начиная с семерки.

https://www.catalog.update.microsoft.com/Search.aspx?q=2018-01

Как измерить?

Как и ожидалось, синтетика не заметила никакого снижения производительности, а значит вся история не более чем раздутая журнашлюхами и подогретая параноидальными шизойдами хуйня, как обычно.

Лол, а на скрине gpu стало больше, в любом случае разница меньше процента, я думаю это рандом, но даже если это действия патча, то ничего страшного.

>Скорость самой винды не изменилась ? Ну например открытие окон, меню пуск и т.д.

Нет, всё как обычно быстро.

А все и не должно пострадать, проблемы будут с задачами оперируемыми большими массивами.

dd if=/dev/zero of=testfile bs=512 count=5000000

5000000+0 records in

5000000+0 records out

2560000000 bytes (2.6 GB, 2.4 GiB) copied, 2.34906 s, 1.1 GB/s

ПОТЕРЬ НЕТ

dd if=/dev/zero of=testfile bs=512 count=5000000

5000000+0 records in

5000000+0 records out

2560000000 bytes (2.6 GB, 2.4 GiB) copied, 4.91892 s, 520 MB/s

Ты sync забыл. Но все равно охуеть.

https://www.linux.org.ru/news/security/2936034

Уязвимости так и не показал, после чего стал несколько неожиданно богат. Не так давно у него в штатах не раскрылся парашют.

https://ru.wikipedia.org/wiki/Крис_Касперски

Ничего, само все скачает когда придет время, барин за тебя порешает.

dd if=/dev/zero of=testfile bs=512 count=5000000

5000000+0 records in

5000000+0 records out

2560000000 bytes (2.6 GB, 2.4 GiB) copied, 10.2926 s, 249 MB/s

Обновился, блеать.. сколько было до обновления точно не скажу, но тоже где-то в 2 раза падение.

Intel i5-6400 (4) @ 3.300GHz

Так и поступлю, само собой.

У меня для тебя хуевые новости

Уязвимости подвержены все процессоры с 1995 года.

>Which systems are affected by Meltdown?

> Desktop, Laptop, and Cloud computers may be affected by Meltdown. More technically, every Intel processor which implements out-of-order execution is potentially affected, which is effectively every processor since 1995 (except Intel Itanium and Intel Atom before 2013). We successfully tested Meltdown on Intel processor generations released as early as 2011. Currently, we have only verified Meltdown on Intel processors. At the moment, it is unclear whether ARM and AMD processors are also affected by Meltdown.

https://meltdownattack.com/

Если ты не знаешь что делать, то значит тебе это НЕ НУЖНО, за тебя уже майкрософт все сделал, спи спокойно.

12 Кб, 227x222

12 Кб, 227x222Судя по описанию от падения производительности пострадают только хипстеры с докерами, виртуалками в виртуалках, кластерами амазона, вот это все. Поделом. А, еще игроки в вайне вместо дуалбута. Короче расходимся не на что смотреть.

Установи себе cygwin и сделай как на прыщах.

Беги, пусть дяди заработают на акциях амуде побольше с помощью тебя, а магазины на завышении цен.

Хуя ты тупой.

> Короче расходимся не на что смотреть.

>ИМПЛАИНГ виртуальными машинами и эмуляторами ведроида пользуются только хипстеры.

P.S АБУ, ВЕРНИ НОРМАЛЬНУЮ КАПЧУ, УЖЕ ТОШНИТ ОТ ЭТИХ ДОРОЖНЫХ ЗНАКОВ И АВТОМОБИЛЕЙ.

Все очень просто - в конце ноября СЕО интела продает свои акции и сливает инфу, зарабатывает себе деньги на старость и уходит в закат.

Одно дело знать и другое чувствовать, я вот еще когда с 8битных процов переходил на 286 мне эти защищенные режимы казались мутными, всегда подозревал что они дырявые.

Да. Назови хоть одно нехипстерское использование виртуальных машинам и эмуляторов.

255 Кб, 480x480

255 Кб, 480x480За счет воображения соснувших прыщедебилов, которым костыль выкатили вместо нормального патча, незамедляющего проц, как на винде.

Лол. Хипстерство - это хероку и подобное, да. А ты, так, понимаю, думаешь что все серваки в мире на дедиках?

Ну че посоны, переходим на Амуду? Надеюсь, пидорасов из штеуд взъебут за это в суде.

За счет увеличенного времени на IO.

Пруфы

Тем не менее, интел - это и есть Эльбрус. Спросите у Бабаяна.

https://ru.wikipedia.org/wiki/Бабаян,_Борис_Арташесович

Ну ок. И что за протеины ты считаешь на впс? Производительность сайтов низкая опять же из за хипстерских фреймворков. А для каких то бэкендов всегда дедики брали, да.

В ноябре прошлого года уже выпустили.

Ванга в могиле, иди откапывать.

Просядка будет по перформансу, но не помойка. Не нагнетай по-братски, тут уже у всех мандраж.

В том-то и дело, что у ноутов и так перформанс не очень, а с данным эксплоитом, то вообще пизда, можно лишь будет смотреть кинцо и в интернете сидеть, но проще тогда уже планшетик взять.

Про майнеры еще забыл, сейчас в каждом втором развлекательном сайте он встроен, взять тот же kinoprofi.org и клоны рутрекера.

А там не важно, на некоторых arm32, думаю, тоже можно воспроизвести уязвимость.

Старый софт

>Ну это уже совсем днище заходить на такие сайты.

А что еще делать, если трекеры заблочены питуном, а на ivi.ru нет нужных мне фильмов и сериалов.

Обходить блокировки. Считай это порогом вхождения.

Кто? мы или они?

>посмотрю в сторону арм

>арм64 также уязвим, возможно также, что и 32-битный арм тоже

Ну удачи ему там.

На ведре то из-за жита должна по идее вообще быть ебическая потеря производительности.

Словно он до этого был производительным.

Ну ниче-ниче, все равно смартфон раз в год предлагают менять, теперь будем менять каждые полгода.

хз. амуда подвержена спектру, мелтдаун уже запатчили и падение производительности от патча мелтдауна незначительное. может взлететь только из-за хайпа, но не на объективных причинах

>падение производительности от патча мелтдауна незначительное

Я тольковыиграю или сосну ?

Сервер 2008 r2 (одомашненный), пека используется для старых игорей (максимум 2010-2011 г.) и для фильмов с торрентами.

Райзены подвержены атаке. Пруфы: https://gist.github.com/ErikAugust/724d4a969fb2c6ae1bbd7b2a9e3d4bb6

>Дима не разрешает.

В госдуре еще что-нибудь запретили за эти 4 дня ?

P.S За спектру конечно же обидно, чувствую, произойдет резкий откат в 2003 год, где весь javascript это редактор разметки на форумах и еще какие-нибудь свистоперделки.

>для фильмов с торрентами.

Насколько я понял после патчей файловые операции таки стали обходится процессору дороже. Но если ты просто качаешь по 1-2 фильма за раз, разницы не заметишь. Вот если у тебя сотни раздач, особенно если в раздаче тысячи мелких файлов, то разница появится.

Вау, уже второй спастил код с Аппендикса A из spectre.pdf.

Я надеюсь, они его за свой не выдают?

Конечно, Райзен подвержен этой атаке, ведь этой атаке подвержено большинство высокопроизводительных процессоров.

А атака эта наз-ся Spectre и не специфична для интела, а вот Meltdown специфична для Интола, но она и реализуется проще.

Годный обзор, спасибо.

Это не обидно, это замечательно. Разметка должна быть разметкой, а не тьюринг полным языком чтобы рисовать снежинки на НГ

Только этого не будет. Как-то сомнительно, что все крупные сайты возьмут и перейдут на что-то альтернативное. У них же БИЗНЕС.

>>6013

Что-то вспомнил ранние сайты из нулевых - в низу экрана надпись "рекомендуется просматривать в Internet Explorer 5.5 с разрешением 800x600".

>ранние сайты из нулевых

Вот например. Сайт одного крупного мода.

>Сайт оптимизирован под Internet Explorer v.4 и разрешение 1280х1024

http://tamriel.ru/

>Я не совсем понял только причем тут javascript и Spectre ?

>Ошибка Spectre позволяет злонамеренным пользовательским приложениям, работающим на данном компьютере, получить доступ на чтение к произвольным местам компьютерной памяти

Боюсь обосраться, но насколько я понял теперь любой исполняемый код может напрямую читать из памяти. Опасность уязвимости через бразуер в том, что пользователю нужно просто зайти на страницу с кодом, использующим уязвимость.

> Опасность уязвимости через бразуер в том, что пользователю нужно просто зайти на страницу с кодом, использующим уязвимость.

Запрет скриптов с названиями wasm.js и отключение WebAssemlby, webrtc и прочих зондов никак не поможет ?

>>6024

>Ошибка Spectre позволяет злонамеренным пользовательским приложениям

Что-то не смог найти внятного объяснения, чем он отличается от того же мелтдауна, который уже пофиксили (к сожалению пользователи хрюши, висты и 2003 сервера соснули).

А откуда инфа, что спермачи не соснули?

> чем он отличается от того же мелтдауна

Смотри spectre.pdf и meltdown.pdf, там всё, что можно знать.

https://meltdownattack.com/meltdown.pdf

https://spectreattack.com/spectre.pdf

>Запрет скриптов с названиями wasm.js и отключение WebAssemlby, webrtc и прочих зондов никак не поможет ?

Должно помочь, но ты практически лишишься интернетов. Зайти в i2p и посмотри, как выглядят и работают тамошние сайты. По сути ты лишишься всего, кроме оформления странички и текстовокартиночного содержимого.

Придётся убить .js как таковой

>А откуда инфа, что спермачи не соснули?

Видел в каталоге обновлений, правда не уверен оно ли это или нет.

Для того же Wannacry выпустили заплатки даже для XP, которая не поддерживается уже три года.

>отключение WebAssemlby, webrtc

>ты практически лишишься интернетов.

Еблан, в следующий раз хотя бы гугли, когда видишь незнакомые слова.

Зачем Sagaешь, господин Петух?

Кстати, хороший вопрос. Уверен, сейчас наверное под это событие начнут форсить принудительную чипизацию людей и платежи только через чип, мол данные вашей карточки могут быть украдены хакерами, все банкоматы во всем мире уязвимы (да, да, в том же сбербанке в банкоматах стоит обыкновенный неттоп с XP Posready 2009 и оболочкой в автозагрузке).

То, чувство, когда у тебя старый MTK вместо процессора.

Да вообще как-то непонятно, то ли паниковать и делать бэкапы, то ли просто расслабиться и получать удовольствие - таки есть подозрение, что уязвимость, которой столько лет, уже давно используется всеми, кто может и хочет ее использовать.

>Перечитай свой же пост, дебил, потом перечитай мой.

Не юли, долбоёб. В посте на который я ответил была речь про отключение джаваскрипта.

Разумеется и чип могут взломать.

Биометрию в России уже сдавать банкам будем, разговоры об отмене наличного расчета - уже ведутся, постановление правительство 2007 года - реализуется, электронные паспорта - вводим, программа детство 2030 - там вообще пиздец.

И смысл этой анонимности, о которой пекутся шизики?

Ставить linux, чистить от зондов браузеры, windows-ы и прочее.

все равно есть ME, через который боярин подглядывает за вами.

54 Кб, 600x450

54 Кб, 600x450>Запрет скриптов с названиями wasm.js и отключение WebAssemlby, webrtc и прочих зондов никак не поможет ?

Должно помочь, но ты практически лишишься интернетов.

>все равно есть ME, через который боярин подглядывает за вами.

Ну так это интеложиды и анб могли следить. А теперь любой васян может следить.

Возьми среднестатистического петуха в /s, так вот, этот петух старательно вычищаетсвой компьютер от зондов, забывая о том, что в его ПК встроен один такой прекрасный чип, ME, который сводит все усилия на ноль.

Собственно и усилия по какой либо анонимности, не имееют смысла.

1011 Кб, 895x505

1011 Кб, 895x505> разговоры об отмене наличного расчета

Если в рашке нал будет все, то соснут впервую очередь дружки nuтунa и олигархи из госдупы, утешение конечно так себе, но все же ...

Есть libreboot же. Только там поддержка есть у небольшого числа материнок. Штук 10 наберётся.

Стоит Abu, воспользоваться уязвимостью и он сможет ко всем дващерам, залезть в попец.

Я то палец в попу засунул, облизнул и что дальше?

У меня то i-5 3337U и это пизда, наверняка сейчас Абу уже залез, хоть и пиздить нечего.

А вот банки? Или СК, МВД и коммерчиские структуры, там же пиздец.

У меня знакомая, в серьезной фирме работает, с компа в ОК, ВК заходит, комп., грамотности не у кого нет.

И да, что то мне подсказывает, что заплатка эта нихуя не поможет.

https://www.youtube.com/watch?v=RbHbFkh6eeE

Тут я соглашусь с этим агрессивным долбоёбом.

Попробуем по другому. Как простому анону воспроизвести эту уязвимость на винде (той же спермерке) ?

Подождать с недельку, не устанавливать никаких обновлений и активно начать лазить по интернету.

1,2 Мб, 952x1046

1,2 Мб, 952x1046Сейчас процессорами проверяется только пометка страниц памяти NX битом неисполнения и контекст упавляющих контрольных регистров (CR), при восстановлении контекста исполнения кода содержащегося в странице памяти. При этом не все ядра используют весь блок регистров CR и не все кольца привелегий (всего 4, от 0 до 3 в числовом представлении регистра), задаваемые регистром CR0, в т.ч. ядро Linux и ядро Windows, которые используют только два кольца, ring0 для пространства привелегий ядра (модулей ядра, драйверов и некоторых резидентных демонов) и ring3 для остальных пользовательских приложений, что во многом обусловдено требованием переносимости ядер на другие аппаратные процессорные архитектуры.

Кольца привелегий были введены впервые программно в ОС Multics, предшественнице Unix, разработанной также в Bell Labs в 1960-x годах. Ядро Multics поддерживало программно 64 кольца (http://www.multicians.org/mgr.html#ring, http://www.multicians.org/protection.html), но аппаратно железо того времени поддерживало только 8 колец.

Поэтому не нужно забывать, что сборка ядра Linux должна быть с поддержкой nx-bit и security модулями (SELinux, AppArmor), и патч-сетом grsecurity (включая патч PaX).

В этом случае лучше использовать микро-дистрибутив Alpine Linux (лучше даже в Docker контейнере) для создания безопасного окружения.

Патч ядра Linux GRSecuruty позволяет выполнять более строгие проверки страниц памяти в ядре, но в корне не решает проблему.

В процессорах AMD конвейер и спекулятивное эвристическое предсказание переходов для оптимизации циклов проверяют инструкции и указатели, и исполняют их согласно уровню привелегий, контексту безопасности управляющих регистров, поэтому архитектурных проблем у них нет — https://lkml.org/lkml/2017/12/27/2

Удивительно, что до реализации поддержки всех аппаратных возможностей контроля безопасности при исполнении кода, которые представляют современные процессоры, в реализации ядер ОС дошли только сейчас.

Многие IT издания и СМИ пишут о данных уязвимостях как исключительно аппаратных, ставя в вину Intel и нанося ущерб репутации компании, и при том не разделяя особенности аппаратной реализации и её программную поддержку со стороны ядер ОС и не вникая даже в суть, т.е. практически все СМИ пишут только об аппаратной архитектурной проблеме, но никто не акцентирует внимания на программной поддержке колец привелегий, контексте безопасности при сохранении/восстановлении состояния регистров при исполнении кода, пометке страниц памяти и защите сегментов памяти от записи/изменения кода или исполнения данных в них.

Это вызвало уже ответную реакцию и критику со стороны самой Intel - https://newsroom.intel.com/news/intel-responds-to-security-research-findings/

© https://t.me/technologique/1224

1,2 Мб, 952x1046

1,2 Мб, 952x1046Сейчас процессорами проверяется только пометка страниц памяти NX битом неисполнения и контекст упавляющих контрольных регистров (CR), при восстановлении контекста исполнения кода содержащегося в странице памяти. При этом не все ядра используют весь блок регистров CR и не все кольца привелегий (всего 4, от 0 до 3 в числовом представлении регистра), задаваемые регистром CR0, в т.ч. ядро Linux и ядро Windows, которые используют только два кольца, ring0 для пространства привелегий ядра (модулей ядра, драйверов и некоторых резидентных демонов) и ring3 для остальных пользовательских приложений, что во многом обусловдено требованием переносимости ядер на другие аппаратные процессорные архитектуры.

Кольца привелегий были введены впервые программно в ОС Multics, предшественнице Unix, разработанной также в Bell Labs в 1960-x годах. Ядро Multics поддерживало программно 64 кольца (http://www.multicians.org/mgr.html#ring, http://www.multicians.org/protection.html), но аппаратно железо того времени поддерживало только 8 колец.

Поэтому не нужно забывать, что сборка ядра Linux должна быть с поддержкой nx-bit и security модулями (SELinux, AppArmor), и патч-сетом grsecurity (включая патч PaX).

В этом случае лучше использовать микро-дистрибутив Alpine Linux (лучше даже в Docker контейнере) для создания безопасного окружения.

Патч ядра Linux GRSecuruty позволяет выполнять более строгие проверки страниц памяти в ядре, но в корне не решает проблему.

В процессорах AMD конвейер и спекулятивное эвристическое предсказание переходов для оптимизации циклов проверяют инструкции и указатели, и исполняют их согласно уровню привелегий, контексту безопасности управляющих регистров, поэтому архитектурных проблем у них нет — https://lkml.org/lkml/2017/12/27/2

Удивительно, что до реализации поддержки всех аппаратных возможностей контроля безопасности при исполнении кода, которые представляют современные процессоры, в реализации ядер ОС дошли только сейчас.

Многие IT издания и СМИ пишут о данных уязвимостях как исключительно аппаратных, ставя в вину Intel и нанося ущерб репутации компании, и при том не разделяя особенности аппаратной реализации и её программную поддержку со стороны ядер ОС и не вникая даже в суть, т.е. практически все СМИ пишут только об аппаратной архитектурной проблеме, но никто не акцентирует внимания на программной поддержке колец привелегий, контексте безопасности при сохранении/восстановлении состояния регистров при исполнении кода, пометке страниц памяти и защите сегментов памяти от записи/изменения кода или исполнения данных в них.

Это вызвало уже ответную реакцию и критику со стороны самой Intel - https://newsroom.intel.com/news/intel-responds-to-security-research-findings/

© https://t.me/technologique/1224

> https://newsroom.intel.com/news/intel-responds-to-security-research-findings/

Маркетинговый контрол-дамажинговый буллшит какой-то. Одна из уязвимостей специфична для процессоров интел. Все.

Это уже попахивает мантрами, у вас два кольца безопасности, а у нас 4, а у этих вообще 64!

2018-01 Security Only Quality Update for Windows Embedded 8 Standard for x64-based Systems (KB4056899)

Не оно ли случаем?

Не обновлялся с 14-го года, не хочется весь хлам тащить, вместе с телеметрией.

"Spectre" is very bad news and affects all modern CPUs. Mitigation is to insert mfence instructions throughout jit generated sandboxed code making it very slow, ugh. Otherwise assume that the entire process with jit generated code is open to reading by that code.

Any system which keeps data from multiple customers (or whatever) in the same process is going to be highly vulnerable.

> As a proof-of-concept, JavaScript code was written that, when run in the Google Chrome browser, allows JavaScript to read private memory from the process in which it runs (cf. Listing 2).

chrome://flags/#enable-site-per-process enable

about:config javascript.options.shared_memory false

>As a proof-of-concept, JavaScript code was written that, when run in the Google Chrome browser, allows JavaScript to read private memory from the process in which it runs (cf. Listing 2).

В Firefox 57.0.4 уже запилили патч: https://www.mozilla.org/en-US/firefox/57.0.4/releasenotes/

> Security fixes to address the Meltdown and Spectre timing attacks

Как закрыть от Spectre, они до сих пор не знают.

Ну и смысл ставить эти заплатки?

Ты бы хоть описание патча прочитал. Они снижают точность perfomance.now (в пейпере он и не используется) и дизейблят шаредбуферэррей (в пейпере используется вебворкер с инкрементом в цикле, чтобы мерять время).

Короче говоря, это просто закрывает один способ точно померять время, что необходимо для эксплуатации уязвимости. Это не закрывает саму уязвимость (она в процессорах) и не гарантирует отсутствие других способов точно померять время.

112 Кб, 1059x737

112 Кб, 1059x737Мне похуй, я через имакс могу двачевать хоть с калькулятора но только если у него больше 8 мегабайт памяти, бгг.

Оба подвержены, вроде как

Смотрим и радуемся.

Я уязвим, хотя надежда таки на i5-3337U, была.

Ну ноутбук и все дела.

З

А

П

Л

А

Н

И

Р

О

В

А

Н

Н

О

Е

У

С

Т

А

Р

Е

В

А

Н

И

Е

З

А

П

Л

А

Н

И

Р

О

В

А

Н

Н

О

Е

У

С

Т

А

Р

Е

В

А

Н

И

Е

Пиздуй нахуй, маркетолог. И без твоего говна хуёво.

-> /b/

Ты бы хоть читал что качаешь, хотя бы дату от какого года эта хуйня.

ХИТРЫЙ ПЛАН ОТКАЗА ОТ 10 ЛЕТ КОСТЫЛЕЙ В АРХИТЕКТУРЕ

@

ПРИНЦИПИАЛЬНО НОВАЯ АРХИТЕКТУРА

@

КАРТЕЛЬНЫЙ СГОВОР

>В ГОСДУМУ ВНЕСЕН ЗАКОНОПРОЕКТ О ПРИНУДИТЕЛЬНОЙ КОНФИСКАЦИИ ВСЕХ КОМПЬЮТЕРОВ (МОБИЛЬНЫХ И НАСТОЛЬНЫ) НА БАЗЕ INTEL И AMD И БЕСПЛАТНОЙ ЗАМЕНЕ ИХ НА ОТЕЧЕСТВЕННЫЕ ЭЛЬБРУСЫ. ДАННАЯ ПРОЦЕДУРА БУДЕТ ОСУЩЕСТВЛЯТЬСЯ В НЕСКОЛЬКО ЭТАПОВ - ДО ИЮЛЯ 2018 БУДУТ КОНФИСКОВАНЫ КОМПЬЮТЕРЫ ЮРИДИЧЕСКИХ ЛИЦ, ПОСЛЕ У ФИЗИЧЕСКИХ ЛИЦ

>Комменты на рт и яплакаль

>Хорошая новость, наконец-то наши что-то путное стали производить

>давно пора, нечего пендосам в моем компьютере ковыряться

>я всегда знал, что этим жыдам из интела не стоит доверять.

Согласен. Надеюсь до такого ебанутого абсурда не дойдёт. И не должно, ибо потребители сами должны заботиться о своём потреблядстве.

За принудительную конфискацию, юридическим и физическим лицам, у которых производится взыскание технических средств, базирующих на процессорах Intel и AMD, придется внести государственную пошлину в размере 10.000 рублей и также уплатить полную стоимость, за процессор отечественного производства.

В виду низкой платежеспособности населения, государство предприняло ряд мер, для более "гладкого" обеспечения населения, техническими средствами отечественного производства.

Глава Сбербанка, Греф, выделил принудительный кредит тем, кто не может оплатить полную стоимость замены комплектации, под процентную ставку в 25% годовых.

>молодцы наши, вот видите пятая колонна, заботятся, кредит нам дали!

>да и без компухтеров проживем. Обязательно покупать? Ну и ладно, главное же НАШ

>за то нужно видеть лицо, обамки обезьянки, наверное отдыхает в своем зоопарке, вот мы их то как, во-во!

>Единственное, что раздражает в последнее время — регулярно подвисающий редактор Быстрого просмотра, который вызывается нажатием пробела при выделенном файле. Процесс QuickLook вешает систему на 10-20 секунд с периодичностью в 3 – 5 минут. Раздражает нереально.

Ах-ах, яблоось заранее замедленная.

Че-то проебался, забыл, что речь идет о россиюшке.

В этой стране даже сдохнуть можно только за деньги (гуглим налог на смерть).

А за провинность и неуплату налога, тебя будут оживлять нано-чипами, как в варкрафте 3 паладин и отправлять на рудники.

Хуйня, это касается только городских рабов, у которых нету сил, желания и мыслей, чтобы выехать и жить на природе.

И чем же тогда заменить?

> As a proof-of-concept, JavaScript code was written that, when run in the Google Chrome browser, allows JavaScript to read private memory from the process in which it runs

Где можно увидеть этот код? Прозреваю типичный истеричный булщит безопастностной пидарасни.

Ну ты же понимаешь, что накатывать патч угондошивающий производительность на 30% на E2 совсем не вариант?

Меня интересует, защищены ли процы амуды бай дизайн.

Для того, чтобы прочитать бит 0 из защищённой области памяти Ap, атакующий

Очищает кеш для адресов A0u и A1u (из адресного пространства атакующего, доступного для чтения/записи)

Пытается прочитать значение V(Ap) в регистр из защищённой области памяти по адресу Ap

Посредством выполнения побитовой операции над полученным значением V(Ap) получает либо адрес A0u, либо адрес A1u

Читает память по этому адресу

Продолжает исполнение фактическим выполнением операций NOOP

Эта последовательность операций на некоторых архитектурах приводит к ошибке защиты на шаге 2. Однако инструкции 2, 3 и 4 будут выполнены из-за оптимизаций процессора, связанных со спекулятивным выполнением кода. В результате в кеш будет загружено одно из значений: либо значение по адресу A0u, либо значение по адресу A1u. Далее процессор аннулирует все "существенные" результаты выполнения инструкций 2,3,4 (как и должно происходить при ошибке защиты), но состояние кеша остаётся необнулённым. Далее атакующий читает "свои" A0u и A1u, измеряя время доступа к переменным. И на основании этого определяет, какой бит (0 или 1) был прочитан из защищённой области памяти Ap.

Далее, повторяя этот алгоритм для остальных бит значения V(Ap), можно получить всё содержимое защищённой области памяти целиком.

Теперь фанатам интел будет весомая причина на новое поколение перейти лол

>Меня интересует, защищены ли процы амуды бай дизайн.

Только от кражи кэша проца. от кражи рэндом компьютерной памяти или памяти других программ - нет

Не специфична. Мелтдаун — Intel & ARM64. Спектра — сосут все, и фиксится с трудом, если вообще придумают хоть что-то.

> Spectre, оказывается, ещё в 1996 году слили, уже через год после релиза i686 (PPro) с этой уязвимостью. А в System/360 оно уже было искоропки с 60ых годов.

> http://citeseerx.ist.psu.edu/viewdoc/download?doi=10.1.1.40.5024&rep=rep1&type=pdf

> Так что патчим только ядро на предмет Meltdown и браузеры. Nothing changes.

Но все дружно решили поднасрать интелу. Я так-то не против, пусть конкуренты апнутся, нам лучше только, но давайте хотя бы тут будем честными.

А ОСи тоже ленивые пидорасы, зашевелившиеся только сейчас.

>>6271

> Ну ты же понимаешь, что накатывать патч угондошивающий производительность на 30% на E2 совсем не вариант?

> патч системы от Microsoft в основном влияет на производительность 32-битной версии системы.

Ладно, так и быть, объясню тупеньким: на домашние компы это практически не влияет. Ибо вы и так все сидите под одной админской учёткой, любой процесс при желании может заломиться в любой другой процесс и читать оттуда данные.

Апдейт от винды (который за 01.18) по умолчанию ничего не включает, желающие должны сами себе напердолить через реестр. И да, на играх, фильмах, ютубе, ворованном фотошопе и прочем вашем говне разницы в производительности даже с включённым фиксом нет. Она есть на базах данных, виртуализации и работе ёбаной тучи пользователей на одном компе (терминальный сервер например). Всё.

280 Кб, 740x744

280 Кб, 740x744>2к18

> Фундаментальная ошибка проектирования всех современных GPU NVIDIA, выпущенных за последние 20 лет, заставиларазработчиков Windows в срочном порядке переписывать значительные куски кода ядер для того, чтобы закрыть недавно открытую в них уязвимость. Архитектура HBM также подвержена уязвимости.

> По известным сейчас данным, обход этой аппаратной проблемы может привести к падению производительности приложений на NVIDIA от 5 до 30% и даже до 63% на некоторых задачах.

Ставить руками кб-шку с сайта мелкософта.

https://support.microsoft.com/en-us/help/4056892/windows-10-update-kb4056892

this_is_fuckin_fake_video

В теории, хотя я даже такого не читал, скинул бы ссыль, да, но на практике проще иметь дело с профессорами, поддерживающими clflush (это для Spectre типа Flush+Reload), т.е. SSE2, т.е. BBBrescott.

Вообще, на ESR, очевидно, меньше context switch'ей и syscall'ов.

Ставь Stable.

Нет

А ты не очень умный.

Да

Да.

Нет

> Разностные обновления - это пакеты, которые включают только изменения, реализованные с момента выхода предыдущего накопительного обновления. Если вы регулярно обновляете систему Windows 10, то вы можете спокойно использовать разностные обновления. Если вы пропустили предыдущее накопительное обновление по различным причинам, то необходимо получить полную версию.

51 Кб, 600x420

51 Кб, 600x420Кулхацкеры не смогут украсть твои пароли, если ты не будешь использовать сервисы с авторизацией.

Нет.

Спасибо тебе!

94 Кб, 1000x1000

94 Кб, 1000x1000НУ ЕПТ ТВОЮ МАТЬ

Хорошо что за две минуты можно успеть УДОЛИТЬ.

https://www.opennet.ru/opennews/art.shtml?num=47861

Можете продолжать сидеть в своём манямирке из пространства имён в браузере и ничего не бояться.

Я кстати правильно понимаю что весь фикс в заселении определенного вида операций через которые и работает бекдор.

> Для затруднения атак

Not a fix.

> Следует отметить, что в Firefox 52 ESR тип SharedArrayBuffer изначально отключен по умолчанию.

А вот это радует.

Чистый маркетинговый булшит, в вайт пейпере же написано что от спектра не защититься.

У вас тут целый трекд уже почти прошёл. Вы тут хоть раз задавались вопросом, где эти язвимости могут использоваться, и как? Spectre — это само бесполезная уязвимости, а маркетинговый булшит это как раз куча шума, который всемирно, как обычно развели.

Дай угадаю, ты в /tmp писал?

Ахахах у меня как раз в гараже валяется ещё советская пека. Буду на неё перекатываться. Все соснули

Стырят данные с клаудов, все твои битки украдут, скотина!

Вот это демеж контрол

Не понимаю, где здесь системные вызовы с большой частотой?

dd один раз вызывает creat, а дальше?

Или чтение из /dev/null производит какие-то?

Хотя, не думаю.

> базах данных

А если учесть, что сейчас и так мода на in memory базы для уменьшения времени iops...

>Апдейт от винды (который за 01.18) по умолчанию ничего не включает, желающие должны сами себе напердолить через реестр.

Я ни одного совета в инторнетах так и не нашёл, как это сделать.

Для 7 справедливо?

Для любой системы справедливо просто забить хуй на данный момент.

Ну для nix это фикс. Поскольку вирусы с этой уязвимостью надо еще скомпилить. А тут и помогает система контроля качества пакетов (не арчедебилам).

Всяким макосдебилам и виндофагам конечно пизда. Особенно чей софт тянет апдейт.

Даже из браузера, Карл!

29 Кб, 659x368

29 Кб, 659x368Алсо чё совсем пиздец да?

70 Кб, 600x669

70 Кб, 600x669Не влияет на производительность игр, следовательно мне похуй.

Для игрулей это крититично в первую очередь ибо они как раз очень требовательные к производительности системы.

Шизик, тебе уже тесты выкатили, хватит нести хуйню, ты ж нихуя не смыслишь в этом.

https://www.techspot.com/article/1554-meltdown-flaw-cpu-performance-windows/

Чтобы чувствовать себя крутым кулхацкером.

Очень сложный вопрос, даже если пофиксят, то какой будт прирост, если для фикса придётся резать out-of-order исполнение и спекулятивные фичи, которые давали тебе производительность, по 3-5% за поколение.

> сотни сисколов уровня read() в секунду

> не влияет на праизвадительность моих игрушек!!

Ну ничего, скоро неделя кончится — таким как ты не до этого будет

Думаю что при проектировке новых процов, они придумают как залатать дырки без потери производительности вообще. Это сейчас microsoft прибегает к экстренным мерам, потому что нужно решать проблему здесь и сейчас, защита но с потерями. А у intel будет время подумать как изменить архитектуру конкретно для закрытия узявимостей, без потерь. Или ты не веришь в их профессионализм? В любом случае, если не придумают через год, придется подождать подольше. AMD это тоже касается, кстати.

А вот и школьник уходит в отрицание.

Так там с тобой никто не спорил.

Пробовали сам meltdown?

А то spectre у себя многие запускали, видимо.

Выбрасывать хуйсвелл и бежать за трипером?

Каждом покупателю новых процессоров AMD шапочка из фольги с фирменным логотипом в подарок!

Шапочку я и сам слеплю.

Лучше скажи как дыру затыкать, третий день без жабаскрипта уже пиздец как тяжело.

Упарываю жабаскрипт каждый день, обновление не ставится, т.к. винда в бсод после него валится (и не только у меня такая проблема). Так что займись пока шапочкой.

В том что тебе надо научиться гуглить или хоть пару постов в треде прочитать.

> скажем про винду

Разделение прав прям как в пинуксе.

> нужно запустить свой код

Уязвимость реализуема даже через js.

> он имеет доступ ко всему и так?

Нет, не имеет.

Replace your cpu hardware.

Есть.

это трэш. все ведь летало, никаких фризов, видосы крутились с макс качеством, сейчас даже влц плеер видео с рывками проигрывает.

Да. В первоисточнике лежит пример для чтения L1 кэша из браузера через js.

Удали апдейт, выйди из всех важных и конфиденциальных аккаунтов, впредь заходи в них онли через телефон.

и дикое использование харда идет. system дрочет жесткий диск.

Атом это печенька же. Откатывай патч, сиди с дырой. Одинхуй патч патчит только мелтдаун, а реальную опасность представляет спектр.

>Удали апдейт, выйди из всех важных и конфиденциальных аккаунтов, впредь заходи в них онли через телефон.

но на телефонах тоже эта уязвимость

А что там с видяхой и аппаратным ускорением? По идее раз в игорях фпс не проседает, то и с видео должно быть так же. Попробуй разный видеовывод у влц.

Кнопочный.

83 Кб, 660x777

83 Кб, 660x777Удваиваю.

В гугле забанили? Я для своего багонексуса за 10 секунд нашел. И полез отключать второй процессор, а он не хочет отключаться, мрррразь.

Что такое печенька? n2830 это не атом, а целерон вроде.

Да.

Какой у тебя? Попробуй другой

Конечно.

Нет

На рутерах MIPS. Эта уязвимость слишком архитектурно сложная для них.

Однозадачность

Пофикси сам. Патч 3 строчки.

Сисколы станут в полтора раза дороже, дальше сам оценивай насколько это тебя затронет.

Сисколы из юзерспейса т.е.

Не, я у мамы не програмист, чтоб самому ядро патчить, даже примерно не знаю как это делать. Надеюсь маинтейнеры бубунты\минта скоро накатят.

Не накатят. Патчей под пердоликс жму/аналикс не будет. То что предлагают пердовасяны на поверку является бэкдором.

Пердолики будут страдать за всех.

Уйди, сектант.

вебм тоже тормозит. блядь.

Opensuse Leap 42.3. Скорость записи и чтения большого количество данных не изменилась, время отклика приложений также. Все норм.

А такое чувство что он тебя.

разгрузочный день, все понятно

Ебать дебил.

> Пофикси сам. Патч 3 строчки.

Ой, дурак, гуглил бы ты про KAISER.

Вот включить три строчки, да.

Какой еще новый ПК, когда сейчас нет процов в природе, которые не подвержены уязвимости.

А как же эльбрус

Ты попал в пул неудачников, накатывай вручную. Или смени канал обновления на "Semi-Annual Channel".

Не боишься просадок до 90% ?

Ты уверен, что твой проц в этом нуждается?

У меня четыре интела в разных местах и ни один не зашкварен.

Ору

Потому что это все происки амуды. У меня вот тоже никаких обнов с декабря.

Национализируют, военное значение.

Что кстати пиздец странно, широким массам информация практически не известна, все крутится вокруг гик сообщества. То ли не дошло еще, то ли хуй его знает.

Как твоя мамаша?

Производители видеокарт для прддержки продаж никому не нужных новых карт (игр-то нет) создали мыльный пузырь в виде майнинга. И все получилось.

Процессоры последних семейств стали слишком быстрые, некоторые сидят на них по 5-10 лет, а то и больше. Т.к. производительности хватает. Новые процессоры нахуй никому не нужны, мало берут. Что делать? Вот, жрите! "Уязвимость"! Заплатка, понижающая производительность до 30%. Хотите чтобы снова было быстро и безопасно? Покупайте новые процессоры! Как раз скоро новое семейство.

Пруфы, спросите? Жиды до сих пор не назвали "исследователей", которые нашли данную "уязвимость". Да и саму проблему не показали. Т.е. сами же жиды и известили всех о проблеме! Как-то странно, не? Договорились с мокрософтом и вот вам апдейт. Теперь выясняется, что проблеме подвержены еще и амд и арм! Ну охуеть, логично же. Короче, ставьте апдейт "безопасности" выкидывайте свои камни и покупайте новые, сразу с выходом свежего семейства. Хитрые жиды такие хитрые.

Двачую, так же как эппл понижает производительностью на старый девайсах якобы для сохранности батареи, но мы то знаем.

Источник?

> Жиды до сих пор не назвали "исследователей", которые нашли данную "уязвимость". Да и саму проблему не показали. Т.е. сами же жиды и известили всех о проблеме! Как-то странно, не?

О чем ты, маня. Есть полноценный ответ от гугл прожект зеро с подробным разбором уязвимости и примерами использования. Ссылку даже тут уже вбрамывали и гуглится все на раз.

Про заховор из пальца высосано, ящитаю. Пока что тесты показывают в основном ~2-5% потеритолько в нескольких порядка 30% .

Это вообще не выглядит как резкое спланированное устаревание, скорее как некий обосрамс.

Да а то что там ссылки на твиторы, ну короч жиды сами из и нарисовали, там в БД то пару байтиков подправить.

Братишка прав как никогда

https://danluu.com/cpu-bugs/

>Why Intel's 2015 CPU bugs should make us expect worse bugs in the future

>As someone who worked in an Intel Validation group for SOCs until mid-2014 or so I can tell you, yes, you will see more CPU bugs from Intel than you have in the past from the post-FDIV-bug era until recently.

>Why?

>Let me set the scene: It’s late in 2013. Intel is frantic about losing the mobile CPU wars to ARM. Meetings with all the validation groups. Head honcho in charge of Validation says something to the effect of: “We need to move faster. Validation at Intel is taking much longer than it does for our competition. We need to do whatever we can to reduce those times… we can’t live forever in the shadow of the early 90’s FDIV bug, we need to move on. Our competition is moving much faster than we are” - I’m paraphrasing. Many of the engineers in the room could remember the FDIV bug and the ensuing problems caused for Intel 20 years prior. Many of us were aghast that someone highly placed would suggest we needed to cut corners in validation - that wasn’t explicitly said, of course, but that was the implicit message. That meeting there in late 2013 signaled a sea change at Intel to many of us who were there. And it didn’t seem like it was going to be a good kind of sea change. Some of us chose to get out while the getting was good. As someone who worked in an Intel Validation group for SOCs until mid-2014 or so I can tell you, yes, you will see more CPU bugs from Intel than you have in the past from the post-FDIV-bug era until recently.

>>6778

>>6785

Бля, вы понимаете, что интел, амд, арм, мокрософт и гугл - они ВСЕ в доле! Это ВЫГОДНО им ВСЕМ! Эта тема массово раскрутится в течение года, мысль что пора срочно менять железо и/или устройство, во избежание тормозов, донесут практически до каждой домохозяйки. Как раз выйдут новые серии камней и начнут появляться устройства с ними, которые после таких новостей будут сметать со складов вагонами.

Но там же будут новые дыры и закладки. Проще тогда за год собрать на кикстартере на открытый процессор.

Кикстартер тоже в доле, рой глубже.

Удваиваю. Ахуенная идея. А заодно и ответочка жидам за эту хуйню.

Cтранно что елки нет.

Скоро интелы и амд будут запрещены в продаже, а за телефон на базе арм к тебе будет приходить из фсб. В dns на полках будут только эльбрусы и байкалы.

Не ставить обновлений, не?

https://riscv.org/2018/01/more-secure-world-risc-v-isa/

Нет, поссали на сегодняшнюю индустрию, которая гонится за производительностью и забывает про всякую безопасность.

Самое время переосмыслить.

Из моей методички:

> More broadly, there are trade-offs between security

and performance. The vulnerabilities in this paper, as

well as many others, arise from a longstanding focus in

the technology industry on maximizing performance. As

a result, processors, compilers, device drivers, operating

systems, and numerous other critical components have

evolved compounding layers of complex optimizations

that introduce security risks. As the costs of insecurity

rise, these design choices need to be revisited, and in

many cases alternate implementations optimized for se-

curity will be required.

Иди обнову накати, там за тебя решили уже дяди, что тебе положено -30%

Почитал About, столько буллшита давно не видел.

Intel выпустит процессоры с исправлением ошибки уже в этом году. Не уточняется, исправят ли они все ошибки, или только Meltdown.

pentium mmx и раньше в безопасности (но там FDIV баг, хехе)

Она же неисправима, лул?

О шок, Иран начинает разрабатывать ядерную программу

Выпускаем кучу процессоров с бэкдором по всему миру

Спустя несколько лет сливаем вирус для поломки турбин для очистки урана, центрифуг

Иран решениями останавливает ядерную программу

в 2018 начинаются протесты

ну теперь можно ядра патчить понемногу, пока никто не обнаружил

упс

А что он еще скажет, у него анус с собрания руководства не зажил.

>не нашёл

>в инторнетах

В славянохолопнетах, ты хотел сказать.

https://support.microsoft.com/en-us/help/4072698/windows-server-guidance-to-protect-against-the-speculative-execution

>Заплатка, понижающая производительность до 30%

>до сих пор не назвали "исследователей", которые нашли данную "уязвимость".

В следующий раз старайся лучше, дебила кусок.

> he doesn't add cpuinfo instruction after every line of his kode

cpuinfo, mfence, lfence это смягчение спектры, не?

Никак. Все это раздутая хуйня прыщемразей и тупых хуесосов джорчащих в виртуалки. Дома тебе на это вообще похуй. Успокойся и забудь этот тухложопый тред.

Я просто читаю о профессорах, ищу инфу.

Меня всё устраивает. Все соснули, мрази зашевелятся и запилят защищённые CPU.

А да, я уже запутался. Там вроде в ядре есть таблица соответствия виртуальный адрес памяти - реальный адрес, и ее сбрасывают при каждом переключении контекста, раньше она для ускорения общая висела для всех процессов.

Ньюфаги не знают, олдфаги не помнят...

https://ru.wikipedia.org/wiki/Ошибка_Pentium_FDIV

>Как оказалось, в Intel знали об этой проблеме, но молчали. К тому же в Intel считали, что, поскольку этот дефект существенен лишь для узкого круга пользователей (математиков и других ученых), то пользователи, которые хотят заменить процессор, должны обратиться в компанию и доказать, что именно им эта замена необходима.

Там KAISER, ядро читать ниасилю, статьи почитал.

И стало интересно, что майки сделоли у себя.

В meltdown.pdf написано, что вроде бы все хотели свою реализацию KAISER'а, но майки же никому ничего не должны.

>>6930

TLB при KAISER сбрасывается, да, но это не механизм защиты, это скорее как побочный эффект идёт.

Но с PCID не обязательно сбрасывать.

При делении на ноль была ошибка в первых Пентиумах?

А ведь тот случай весьма показательный. Несмотря на всю хуйню, Пентиумы все равно стали самыми популярными, потому что в них квака нитармазит

Среднестатистическому пользователю вообще похуй на все это, числа считает неправльно, какая-то кеш память, компиляция, чегобляять.jpg.\n Главное чтоб браузер работал, офис, может игрульки. Для всего стального - (((смартфон))) которые тоже скоро замедлятся.

Кстати, о смартфонах, андроид с 5 версии вроде перешел на position independent executables, которые на сколько-то там процентов медленнее при любому обращению к памяти. И ничего, пипл схавал и не заметил.

То есть когда я обновлял свой смартфон то у меня ядра и частоты удвоились? Кул стори.

Что тебя развеселило? Поделись.

Уязвимости подвержены все процессоры интел, начиная с 1995 года. Так что даже пеньки соснули, что там про кору дуба говорить...

Получается что этот заговор жидами готовился очень давно. Другими словами, это была часть плана в случае если продажи нового железа пойдут хуйво.

Можно представить сколько сюрпризов нас ждёт ещё впереди, попади мы под линейку совпадений в бизнес плане по "снижениям продаж".

Так же меня пугает, то что все эти файерволы, антивирусы, хуирусы - полная хуйня, и что мы все абсолютно прозрачны (на чём бы не сидели) для спецслужб, а теперь ещё и школьников, которые через раз будут вставлять эти говноскрипты в свои говносайты. Пиздец.

Там банально может быть достаточно перемычку убрать и производительность в 10 раз выростет. Просто искусственное ограничение заложенное на такие случаи

43 Кб, 600x600

43 Кб, 600x600> Апдейт от винды (который за 01.18) по умолчанию ничего не включает, желающие должны сами себе напердолить через реестр.

И кто тупой школьник? Начитаются руководств для серверной винды и проецируют, дауны.

>>6896

Ну да, что и требовалось доказать. Поменьше парашный /g/ форчана читай и мозг включай.

https://support.microsoft.com/en-us/help/4073119/windows-client-guidance-for-it-pros-to-protect-against-speculative-exe

Видишь тут что-нибудь про включение, как в руководстве для серверов? Только проверка. А теперь съебись отсюда на форчан и не возвращайся.

Сомневаюсь. Дело в том, что в те времена персональные компьютеры были именно персональными и домашние операционные системы не были по настоящему многопользовательскими, да и мало кто был подключен к сети. Мало кто задумывался о компьютерной безопасности в сегодняшнем понимании. Вот и задизайнили алгоритм предсказаний процессора в таком виде, просто потому что тогда не было представления о будущем использовании технологии.

Написано же, для самых маленьких.

И что? Инженеры всё это время нихуя не догадывались чем это всё обернётся, когда ПК станут массово подключены к сети?

Самые тяжёлые последствия этих эксплойтов ты наблюдаешь ITT.

Всё это время алгоритм работал нормально, вот и не думали об этом, как о потенциальной проблеме. Пока кто-то не столкнулся с неожиданным результатом.

Задним умом все крепки. Сейчас проблема стала казаться очевидной, а раньше такой не являлась. Остаётся только понять и простить.

95 был 23 года назад. За это время уязвимость 100% заметили бы.

Вангую, что как было с FDIV и F00F, так и сейчас. Т.е. они знали о проблеме, но не афишировали. А в нужный момент, сейчас, вспомнили и выкатили, объявив тем самым "конец эры уязвимых процессоров", мол, очередная "революция", берите свежак.

>Остаётся только понять и простить.

Весь земной шар сидит с голой жопой, тот же самый КГБ, Атомные Электростанции, ЖД, Аавиа и т.д. И не у всех Вин 10 и новейший проц.

>конец эры уязвимых процессоров

Потом будет "новая эра", когда творя эра опять обрушит жидовские продажи.

Ну и как ты представляешь профит? Интел на данный момент только потеряла рейтинг. В дальнейшем ещё и в деньгах потеряет на судах, заменах уязвимых процессоров и тому подобном. В мире белых людей однозначно будут успешные массовые иски.

Лично я теперь с большей вероятностью обновлюсь на райзен или что там будет через пару лет, когда мой штеуд морально устареет.

Двачую, в офисах зачастую компы 10+ летние. В офисном сегменте, по сути, сейчас еще только заканчивается эра 775 сокета... даже 478 еще можно встретить! Да-да, такое не редкость. По крайней мере в моей мухосрани с 600к населения.

Во всяких нии, оборонке, компы у служивых тоже зачастую древние. Вы только представьте, если эта движуха заставит ит и службы безопасности предприятий срать кирпичами. Покупка новых пк с софтом для них - огромная проблема, по огромному количеству причин.

>Во всяких нии, оборонке, компы у служивых тоже зачастую древние.

Лол. Ты бы видел какие деньги уходят на новые машины в этих секторах и какие сборки им сейчас ставят. Там старшие core i7 на предпоследнем или последнем сокете на момент закупки, ну и остальное железо соответствующее. Только про байкалы и эльбрусы не заикайся даже, их ставят на 1-2 рабочих места на сотню нормальных машин.

Мимокун, работавший в системном интеграторе.

Ты жопочтец?

Для долбоебов, еще раз: Spectre'у подвержены и интел, и амд, и даже арм! Так что коснулось всех. АМД не подвержена только Meltdown'у.

Выгода очевидна: интелу, амд, арм - продажи новых камней, производителям устройств - продажи новых устройств с новыми камнями, а мокрософту и гуглу - продажа/поставка винды и ведроида для тех устройств. ВСЕ в доле!

Сплошные профиты всем, кроме потребителей.

Spectre вери хард ту имплемент, требует интеграцию в программную среду жертвы.

В тот же ЖС не встроить, ибо какой-нибудь интерпретатор или JIT-compiler несовместимый сломает.

На Линух не будет

>478 еще можно встретить!

Можно. У меня 2 бани таких сгорело на файлопомойках. И я достал с полки не убиваемый Пентиум блять 3. Пришлось отчистить от пыли. Работает. Тут ебанатам из налоговой приспичило пейсать юр.адрес в говнодукументах как в выписке ЕГРЮЛ. Пришлось обновляться на 1С - 8.3. - тормозит как сучка. А так всё работает. Так и живём.

Господа! Перекатите уже тред. Пиздец же, блять!

А теперь примени это к всем остальным паникёрам, которые читают ничего, кроме СМИ...

Смотря где, видимо. В моем местном нии пользуют много пк на 478 т.к. подключаются всякими извращениями к таким же древним приборам с древним софтом. Новые компы не совместимы - нет ни ком-портов, ни драйверов. Менять комп - менять еще и приборы ценой в миллионы. Так и сидят. То же самое на производствах, к слову.

Это еще что. А в военкоматах до сих пор на печатной машинке что-то печатают(!!!). Лично видел. Хз почему, видимо такие требования. Вот уж кто точно не будет париться про безопасность.

i7 наверное идут туда где современные разработки с 3д моделированием и кучей CADов. Такое не везде. В обычных офисах компы меняют часто не тогда, когда тормозит и еле ворочается, а только когда матплата сдохнет.

>ебанатам из налоговой

Это нормально, вспомни, им еще несколько лет назад нужно было обязательно ДИСКЕТЫ с декларациями и фин. инфо отправлять.

>i7 наверное идут туда где современные разработки с 3д моделированием и кучей CADов.

Нет. Это там, где начальство одобряет закупки, умеет в планирование бюджета и участие в тендерах. Они же не за свои бабки покупают, а за государственные, тут главная задача обсновать бюджет, а это не так уж сложно. Плевать даже, что такие сборки местами используется под офисный софт.

>Только амд обосралось в меньшей степени. Вдобавок обещали софтово исправить.

Хороший гой, верный гой. Молодец.

Алсо, как это исправить софтово - пока никто понятия не имеет. Точно известно только то, что ждать придется весьма длительное время, задача нетривиальная. К тому моменту уже новые камни выпустят.

Сложно, но не возможно. Достаточно подобрать js, который v8 выдаст такую же инструкцию перехода, что тебе нужна (а ее ты в дисассемблере у себя посмотришь), потом по той же схеме.

Да вроде в gcc и clang уже пофиксили, и пересобранные бинарники будут без спектра.

1) Заменили на флешки. Но это продлилось не долго.

2) Они заебали менять бланки. Геммороя дохуя. В бланках мало что меняется. Нахуй это нужно - не понятно.

3) Они в целом заебали заниматься хуетой. Стоять со свечкой, вместо зарабатывания денег - проще всего.

Не иначе как себе домой потом пиздят.

Вон у меня рядом с домом больница бюджетная, парк около 200 машин. Все - жуткое старье. Денег на з/ч не выделяют. Да и хрен купишь уже, при всем желании. 95% парка - 775 и 478. Ну и подменный парк из такого же и еще более древнего хлама. Лучший проц во всей больнице - один из самых первых i3...

Чтобы ты не очень расстраивался. Там бывает такой офисный софт, что без i7 будешь слёзки лить.

>Все - жуткое старье.

Это опять же потому что начальство там жуткое старьё и не умеет в тендеры, планирование бюджета и прочую муть.

Ты не поверишь, но там участковый врач на 3 района 28к получает. Какие нах i7? Ни ремонта, нихуя. Только латают дыры кое-как. Банально финансирование копеечное, вот и нету нихуя. На то она и мухосрань.

Расходы на оборудование - это совсем другая статья расходов. С этим действительно нужно уметь работать.

>игоры

Шёл 2018 год, мы ахуевали как могли. Я играл перед НГ в Q3 - получил неизгладимое удовольствие на фоне ностальгии. Однако нахуй нужны игоры, тем паче современные, когда есть проверенный временем олд-скул, фильмы, музыка те же игори? Гоню обыграться в Med-Dog.

Эль тащемта не совместим с x86, только в режиме эмуляции. Если гонять на нативе - все ок

Эт ты зря. Я свой старый Phenom X4 мамке отдал, хорошо что не продал

Спасибо бате АМДауну что подарил мне целиком красную пекарню. Да и зимой погреться можно.

Как раз на рашколянд наложат полноценное эмбарго вместо нежных санкций

Смысл? Щас то он у тебя такой же дырявый два года будет. А через пол года уже выпустят чего.

http://www.opennet.ru/opennews/art.shtml?num=47864

Окей, гугл, здесь не на что смотреть.

В первом тесте получаем 8946 MIPS и 3:53 мин, во-втором 8558 MIPS и 4:06 мин. Разница составляет 4,3%. Теряем в производительности ради безопасности (по вине «прекрасных» инженеров Intel) если копнуть глубже, становится ясно, что не только в производительности.

До установки патча температура процессора в пике составляла 72 градуса, после установки уже 86 градусов. Время между замерами 35 минут. В итоге мы получаем не только менее производительный но еще и более горячий CPU (в среднем 10-15%).

только выиграли

Просто когда медленней стало у всех сразу, то не так обидно. И народ запросы на сервер теперь медленней шлет, так что гуглу похуй.

http://seclists.org/fulldisclosure/2018/Jan/12

https://lkml.org/lkml/2018/1/3/837

>из GRSecurity

>в тесте pgbench

А не под ЖМУ/аналикс? "Производительность" этого говна мало кому интересно - у них сисколл на сисколле сидит, и сисколлом погоняет.

Прохладная паста, только об опасности IME писали минимум за два года до этого, а все эти страшные црушные эксплойты утекли за месяц до поста.

https://2ch.hk/s/res/2228116.html (

Перекатываемся в новый тред:

https://2ch.hk/s/res/2228116.html (

Перекатываемся в новый тред:

https://2ch.hk/s/res/2228116.html (

Перекатываемся в новый тред:

https://2ch.hk/s/res/2228116.html (

Перекатываемся в новый тред:

https://2ch.hk/s/res/2228116.html (

Перекатываемся в новый тред:

https://2ch.hk/s/res/2228116.html (

Вы видите копию треда, сохраненную 30 января 2018 года.

Можете попробовать обновить страницу, чтобы увидеть актуальную версию.

Скачать тред: только с превью, с превью и прикрепленными файлами.

Второй вариант может долго скачиваться. Файлы будут только в живых или недавно утонувших тредах. Подробнее

Если вам полезен архив М.Двача, пожертвуйте на оплату сервера.