Вы видите копию треда, сохраненную 21 мая 2018 года.

Можете попробовать обновить страницу, чтобы увидеть актуальную версию.

Скачать тред: только с превью, с превью и прикрепленными файлами.

Второй вариант может долго скачиваться. Файлы будут только в живых или недавно утонувших тредах. Подробнее

Если вам полезен архив М.Двача, пожертвуйте на оплату сервера.

https://arhivach.org/thread/302847/

https://arhivach.org/thread/305585/

https://arhivach.org/thread/311743/

https://arhivach.org/thread/313885/

https://arhivach.org/thread/316302/

https://arhivach.org/thread/343484/

https://arhivach.org/thread/354345/

FAQ:

Почему именно shadowsocks?

1) Быстрее OpenVPN (даже без обфускации и через UDP)

2) Даже без обфускации не детектится Великим Китайским Фаерволлом!

3) с обфускацией которая ставится в 5 ПРОСТЫХ ШАГОВ К СВОБОДЕ™ дает за щеку всем

4) риальне кроссплатформенный, есть клиенты для андроид\айос\макось\никсы\шинда

По скорости:

SSH ≈ SS > OVPN-UDP > говно > моча > SOFTETHER > OUTLINE VPN

Зачем мне ваши эти вот все обфс\сс\софтэзер, я себе накачу операвпн и нормас?

1) провайдеры детектят и тротлят впн\нераспознаный трафик:

ЙОПТА ТРОТТЛИТ СС БЕЗ ОБФС (ВЕРОЯТНО ПРОСТО ПОТОМУ ЧТО НЕ МОЖЕТ ОПРЕДЕЛИТЬ ЧЕ ЭТО ЗА ТРАФФИК)

НЕКОТОРЫЕ ПРОВАЙДЕРЫ ТРОТТЛЯТ ОПЕНВПН СМ КОНЕЦ ПРОШЛОГО ТРЕДА, ИЩИ ПО "openvpn"

2) провайдеры впн идут на поводу у роскомнадзора

3) провайдеры впн ограничивают трафик\количество устройств и как правило используют или стоковый опенвпн или немного модифицированный

А вот гугол выпустил outline vpn что такое че каво?

Хуйня из под коня. Некоторая обертка для сс которая в серверной части разворачивается как докер контейнер, клиенты могут работать как с аутлайн-впн серверами так и просто с серверами сс. Не поддерживает симпл-обфс, не имеет тонкой настройки в гуе как сервера так и клиента, сам по себе клиент аутлайна сделан через жопу - при сравнении клиентов шэдоурокет и аутлайн, на одном и том же сс-сервере, аутлайн дает скорость в джва раза ниже. Хуй знает почему. Но зато максимально простой интерфейс и установка - для тру домохозяек сойдет. Но лучше не надо.

пердолинг-тир гайд по настройкам privoxy (нахуй надо - не знаю): https://justpaste.it/1d9l1

очень простой шкрепт по автоустановке сс - https://github.com/teddysun/shadowsocks_install - все инструкции на кетайском, пощу в ОПпосте чтобы не обвиняли в предвзятости - ебитесь с этим сами как хотите

Streisand - очень сложный прожект по разворачиванию целой пачки всего со всем для обеспечения антицензуры и прочего, требует ансибля например в виртуалочке, немного кого я обманываю, много палится через простые инструменты проверки - https://github.com/StreisandEffect/streisand

ЧАСТЬ 0 - ПОДГОТОВКА

1 Берёшь дешевый VPS. Посмотреть их список можно на lowendstock.com

Эмпирическим путем было выяснено, что необходимый минимум RAM для нормально работы составляет 256мб. В теории, можно заставить работать и на 128мб, но тогда про обфускацию и прочие плюшки можешь сразу забыть. Хуйня из под коня, рабочий сервачок на опенВЗ с сс+хапрокси+2 инстанса симпл-обфс+опенВПН забирает меньше 40 мегов рам.

2 В панели управления сервером выбираем Ubuntu 16.04 - ДОЕБАН НЕ БРАТЬ - ГОВНО ДЛЯ ДЕБИЛОВ, СТОКОВЫЙ СС В ДОЕБАНЕ ДРЕВНИЙ ГОВНО МАМОНТА хочешь доебана - добавляй репу или собирай сам, но работоспособности я не гарантирую

3 Цепляемся к серверу по SSH:

3.1 Windows: скачиваешь Putty (погугли блядь)

Hostname: адрес сервера

Port: тот, что предоставит тебе хостер, по дефолту 22

3.2 *nix: ssh адрес -l логин -p порт

Логин и пароль тебе даст хостер. Кто-то показывает его в панели управления, кто-то присылает по почте.

ЧАСТЬ 1 - гайд по сс+симплобфс для домохозяек из /s/™ (упрощенная версия без ОБФС и ДНСКРИПТ, гайд по ОБФС и ХАПРОКСИ для analogue дабл-впн на СС дальше)

УСТАНОВКА СС НА СЕРВЕРЕ обновляем установленные приложения, устанавливаем необходимые, добавляем репо сс-либев, устанавливаем сс

4.1.1 ввести в putty следующую комманду находясь под рутовым аккаунтом

apt update && apt upgrade -y && apt install software-properties-common -y && add-apt-repository ppa:max-c-lv/shadowsocks-libev && apt update && apt install shadowsocks-libev -y

ИЛИ ЕСЛИ ЗАХОДИШЬ НЕ ПОД РУТОМ И УСТАНОВЛЕН ПАКЕТ SUDO (О ТАКОМ ХОСТЕР ДОЛЖЕН ПРЕДУПРЕЖДАТЬ, И ПОНЯТНО ЭТО БУДЕТ ПО ЛОГИНУ ПОЛЬЗОВАТЕЛЯ ОТЛИЧНОМУ ОТ ROOT)

4.1.2 ввести в putty следующую комманду

sudo apt update && sudo apt upgrade -y && sudo apt install software-properties-common -y && sudo add-apt-repository ppa:max-c-lv/shadowsocks-libev && sudo apt update && sudo apt install shadowsocks-libev -y

КОГДА СПРОСИТ PRESS [ENTER] нажать сука enter!

5 ввести комманду sudo nano /etc/shadowsocks-libev/config.json подставить в открытом файле к строкам нижеследующие значения, выйти из нано нажав ctrl+x - y:

{"server":"ip_сервера",

"server_port":443,

"password":"копируешь_тот_что_сгенерирован",

"timeout":30,

"method":"chacha20-ietf-poly1305",

"fast_open":true,

"reuse_port": true,

"mode": "tcp_and_udp"

}

6 ВКЛЮЧАЕМ СС КАК СЕРВИС ДОБАВЛЕНО В ПАСТУ ДЛЯ ИСТОРИИ

sudo systemctl enable shadowsocks-libev.service && sudo systemctl restart shadowsocks-libev.service

7 качаешь клиента - шинда: https://github.com/shadowsocks/shadowsocks-windows/releases

никсы: повторяешь пункт 4.1

8.1 шинда: запускаешь свежепоставленный клиент shadowsocks-windows жмакаешь по самолетику в трее правой кнопкой, ставишь галочку start on boot далее добавляешь настройки в servers - edit servers

server addr - адрес сервера

server port - 443

password - тот что скопировал с сервера

encryption - chacha20-ietf-poly1305

remarks - че хочешь, название которое будет отображаться в клиенте

proxy port - адрес порта на который ты будешь перенаправлять свой браузер и прочее говно, по дефолту 1080, можешь оставить его

8.2 никсы: nano /etc/shadowsocks-libev/config.json и добавляешь

{"server":"ip_сервера",

"server_port":443,

"local_port":1080,

"password":"вставляешь_пароль_скопированный_в_п.5",

"timeout":30,

"method":"chacha20-ietf-poly1305",

"fast_open":true,

"reuse_port": true,

"mode": "tcp_and_udp"}

жмакаешь в соснолечке sudo ss-local -c /etc/shadowsocks-libev/config.json

8.2.1 Как вариант добавляешь сервис, чтоб соединение было всегда и после ребута:

sudo nano /etc/systemd/system/ss-local.service

вставляем это:

[Unit]

Description=Daemon to start Shadowsocks Client

Wants=network-online.target

After=network.target

[Service]

Type=simple

ExecStart=/usr/bin/ss-local -c /etc/shadowsocks-libev/config.json

[Install]

WantedBy=multi-user.target

и сохраняем-выходим

жмем sudo systemctl daemon-reload && sudo systemctl enable ss-local.service && sudo systemctl start ss-local.service

8.3 Android: Google Play https://play.google.com/store/apps/details?id=com.github.shadowsocks и .apk https://apkpure.com/store/apps/details?id=com.github.shadowsocks

Все почти так же, как и на винде. В меню Apps VPN mode выбираешь нужные приложения, трафик которых будет заворачиваться через SS.

8.4 iOS: покупаешь shadowrocket или ишешь какой-то бешплатный аналог

9 ТОЛЬКО ДЛЯ КУДАХТЕРА, ДЛЯ МОБИЛ ЭТО НИНУЖОН качаешь для хромиума и фуррифокса аддон proxy switchy omega

options - profiles - добавляешь новый,

protocol - socks5

address - 127.0.0.1

port - тот что у тебя стоит в proxy port клиента шэдоусокс, по дефолту 1080

10 ???

11 PROFIT

УСТАНОВКА SIMPLE-OBFS НА СЕРВЕРЕ нужно, чтобы наебать провайдера с DPI и\или дропающего/троттлящего коннекты с подозрительным трафиком

1 sudo apt install --no-install-recommends build-essential git autoconf libtool libssl-dev libpcre3-dev libc-ares-dev libev-dev asciidoc xmlto automake -y && sudo git clone https://github.com/shadowsocks/simple-obfs.git && cd simple-obfs && sudo git submodule update --init --recursive && sudo ./autogen.sh && sudo ./configure && sudo make && sudo make install

2 ввести комманду sudo nano /etc/shadowsocks-libev/config.json и ДОБАВИТЬ НИЖЕСЛЕДУЮЩИЕ СТРОКИ МЕЖДУ "reuse_port": true, и "mode": "tcp_and_udp",

"plugin":"obfs-server",

"plugin_opts":"obfs=tls",

выйти из нано нажав ctrl+x - y:

3 ДАЕМ ПРАВА СИМПЛ-ОБФС УЖЕ ИСПРАВЛЕНО В ПОСЛЕДНИХ ВЕРСИЯХ СС, ДОБАВЛЕНО В ПАСТУ ДЛЯ ИСТОРИИ ПЕРЕЗАПУСКАЕМ СЕРВИС СС

sudo setcap cap_net_bind_service+ep /usr/local/bin/obfs-server && sudo systemctl enable shadowsocks-libev.service && sudo systemctl restart shadowsocks-libev

4.1 СТАВИМ КЛИЕНТ SIMPLE-OBFS НА ШИНДУ

4.1.1 качаешь скомпиленый под шинду обфс-локал отсюда https://github.com/shadowsocks/simple-obfs/releases качая архив obfs-local.zip качай obfs-local.zip тупая ты пидораха!

4.1.2 распаковываешь obfs-local.zip в рабочую папку шадоусокса, чтобы файлы libwinpthread-1.dll и obfs-local.exe были в одной папке с shadowsocks.exe

4.1.3 добавляешь в shadowsocks-windows: жмакаешь сраный самолетик в трее правой кнопкой -> servers -> edit servers в поле

Plugin - obfs-local

Plugin Options - obfs=tls

4.1.4 перезапускаешь клиент шэдоусокса выходишь из него через Quit и запускаешь снова

4.2 никсы: ПОВТОРЯЕМ ПУНКТ 1 ОТСЮДА, НО УЖЕ НА ЛОКАЛЬНОЙ МАШИНЕ

4.2.1 nano /etc/shadowsocks-libev/config.json и добавляешь нижеследующие строки между уже запиленными

"plugin":"obfs-local",

"plugin_opts":"obfs=tls",

жмем sudo systemctl restart ss-local.service

5 ???

6 PROFIT

ИСПРАВЛЯЕМ ВЫЛЕТ С ОШИБКОЙ SIMPLE-OBFS НА ШИНДЕ

пукс -> выполнить -> regedit - адрес: HKEY_CURRENT_USER\Software\ Microsoft\Windows\Windows Error Reporting, строка DontShowUI - даблклик и циферка 1

https://blogs.msdn.microsoft.com/alejacma/2011/02/18/how-to-disable-the-pop-up-that-windows-shows-when-an-app-crashes/

ЭТАП 0 - ПОДГОТОВИТЕЛЬНЫЙ

1 Покупаем два (или более) ВПС

2 Выбираем какой из ВПС будет выходной нодой

!!!КРАЙНЕ!!! ВАЖНО ЧТОБЫ ВЫХОДНАЯ НОДА НЕ ПЕРЕСЕКАЛАСЬ С ТВОИМ АЙПИ - Т.Е. СНАЧАЛА ПОКУПАЕМ ВПС ДЛЯ ВХОДНОЙ НОДЫ, СТАВИМ ТУДА СС И ЧЕРЕЗ НЕГО УЖЕ СОЕДИНЯЕМСЯ С ВЫХОДНОЙ НОДОЙ

МОЖНО ВМЕСТО ЭТОГО ИСПОЛЬЗОВАТЬ ПУБЛИЧНЫЙ ВПН УРОВНЯ ВПНГЕЙТ ДЛЯ ПЕРВОНАЧАЛЬНОЙ НАСТРОЙКИ ВЫХОДНОЙ НОДЫ

3 Соблюдая вышеуказанное правило безопасности цепляемся к выходной ноде и пилим там СС сервер + симплобфс на 443 или 80 порту по гайду из шапки

ЭТАП 1 - УСТАНОВКА ХАПРОКСИ

4 обновляем систему & ставим хапрокси - поочередно копипастим комманды в терминал из под рута или через судо:

apt update && apt upgrade -y

apt install haproxy -y

5 редактируем конфиг хапрокси

nano /etc/haproxy/haproxy.cfg

приводим содержимое к следующему виду:

global

ulimit-n 51200

defaults

mode tcp

timeout connect 10s

timeout client 1m

timeout server 1m

frontend ss-in

bind *:443 #(здесь лучше указать айпишник своего сервера хапрокси, но можно оставить и так)

default_backend ss-out

backend ss-out

server server1 АЙПИШНИК.ВЫХОДНОЙ.НОДЫ:ПОРТ maxconn 20480 #(тут мы указываем айпишник и порт выходной ноды, где у нас висит СС, в данном случае 443 или 80)

выходим из нано через ctrl-x -> y

6 включаем демона хапрокси если он не включился при установке, рестартуем его:

sudo systemctl enable haproxy && sudo systemctl restart haproxy && sudo systemctl status haproxy

7 ???

8 PROFIT

Теперь все пакеты, которые приходят на порт слушаемый хапрокси будут уходить туда, куда мы указали в backend ss-out - т.е. на нашу вторую впс где висит СС+симплобфс.

Ничто не мешает слушать хапроксе несколько портов и переадресовывать их в несколько других портов\адресов, что в свою очередь позволяет поставить тебе сразу http и tls на 80ом и 443ем портах соответственно, нужно просто добавить еще один фронтенд, забиндить его на другой порт, добавить дефолт_бэкенд с другим именем, и создать бэкенд который будет отправлять куда надо.

Хапрокси позволяет полноценно работать с симплобфс, спуфая хедеры в http режиме, что в свою очередь позволяет положить хуй за щеку провайдерам, троттлящим наше соединение. Haproxy работает ТОЛЬКО с TCP так что UDP реле РАБОТАТЬ НЕ БУДЕТ. Если ты хотел раздавать\качать торренты через дабл-сс пили там себе nginx а лучше просто не занимайся хуйней, обычного однохопового СС для этого более чем достаточно.

Еще больше обфусцируем туннель делая лоадбэленс с нескольких входных нод в одну выходную через haproxy, для домохозяек ™

1 По инструкции по настройке хапрокси, настраиваем несколько (2+) входных нод (vps с хапрокси)

2 По инструкции по настройке сс+симплОБФС настраиваем одну выходную ноду (не забывая не подключаться к ней напрямую)

3 Копируем свой шиндоклиент СС+обфс в новую папочку

4 Удаляем из новой папочки подпапочку ss_win_temp и файлик gui-config.json

5 Открываем новый свежекопированный клиент СС

6 По желанию включаем (через кликанье правой кнопкой по самолетику в трее) запуск СС при включении шинды

7 Добавляем в настройках серверов все наши входные ноды - не забывая указать правильные настройки симпл-обфс, чтобы провайдер подавился хуями со своим троттлингом. В данном случае на входные ноды СТАВИТЬ СС НЕОБЯЗАТЕЛЬНО, ТАМ НУЖЕН ТОЛЬКО ХАПРОКСИ. В настройках адрес и порт должны соответствовать адресу и порту, где висит хапрокси, все остальные параметры (пасс, крипто, настройки симплобфс) должны быть такими как у СС-СЕРВЕРА, Т.Е. ВЫХОДНОЙ НОДЫ (НЕТ СУКАБЛЯ, НА ВЫХОДНУЮ НОДУ ХАПРОКСИ СТАВИТЬ НЕ НАДО)

7.1 !!! В ПУНКТ 7 ДОБАВЛЯЕМ ТОЛЬКО АДРЕСА ХАПРОКСИ-СЕРВЕРОВ-ЧЕЙНОВ, АДРЕСА СИНГЛХОПОВЫХ СС-СЕРВЕРОВ ДОБАВЛЯТЬ НЕ НАДО !!!

8 Жмакаем по самолетику СС с свежедобавленными серверами хапрокси -> servers -> load-balance

9 ???

10 PROFIT

Теперь все наши соединения идут ЧЕРЕЗ НЕСКОЛЬКО АДРЕСОВ, при этом выходная нода всегда одна, ТАКИМ ОБРАЗОМ ТРИЩУ МАЙОРУ СЛОЖНЕЕ ДЕЛАТЬ ТАЙМИНГ-АТАКИ И СОПОСТАВЛЯТЬ КТО И ГДЕ ПОСТИЛ ОСНОВЫВАЯСЬ НА ОТКРЫВАЕМЫХ СОЕДИНЕНИЯХ И РАЗМЕРЕ ОТПРАВЛЕННЫХ\ПОЛУЧЕНЫХ ПАКЕТОВ.

ЭТАП 0 - ПОДГОТОВИТЕЛЬНЫЙ

1 Покупаем два (или более) ВПС

2 Выбираем какой из ВПС будет выходной нодой

!!!КРАЙНЕ!!! ВАЖНО ЧТОБЫ ВЫХОДНАЯ НОДА НЕ ПЕРЕСЕКАЛАСЬ С ТВОИМ АЙПИ - Т.Е. СНАЧАЛА ПОКУПАЕМ ВПС ДЛЯ ВХОДНОЙ НОДЫ, СТАВИМ ТУДА СС И ЧЕРЕЗ НЕГО УЖЕ СОЕДИНЯЕМСЯ С ВЫХОДНОЙ НОДОЙ

МОЖНО ВМЕСТО ЭТОГО ИСПОЛЬЗОВАТЬ ПУБЛИЧНЫЙ ВПН УРОВНЯ ВПНГЕЙТ ДЛЯ ПЕРВОНАЧАЛЬНОЙ НАСТРОЙКИ ВЫХОДНОЙ НОДЫ

3 Соблюдая вышеуказанное правило безопасности цепляемся к выходной ноде и пилим там СС сервер + симплобфс на 443 или 80 порту по гайду из шапки

ЭТАП 1 - УСТАНОВКА ХАПРОКСИ

4 обновляем систему & ставим хапрокси - поочередно копипастим комманды в терминал из под рута или через судо:

apt update && apt upgrade -y

apt install haproxy -y

5 редактируем конфиг хапрокси

nano /etc/haproxy/haproxy.cfg

приводим содержимое к следующему виду:

global

ulimit-n 51200

defaults

mode tcp

timeout connect 10s

timeout client 1m

timeout server 1m

frontend ss-in

bind *:443 #(здесь лучше указать айпишник своего сервера хапрокси, но можно оставить и так)

default_backend ss-out

backend ss-out

server server1 АЙПИШНИК.ВЫХОДНОЙ.НОДЫ:ПОРТ maxconn 20480 #(тут мы указываем айпишник и порт выходной ноды, где у нас висит СС, в данном случае 443 или 80)

выходим из нано через ctrl-x -> y

6 включаем демона хапрокси если он не включился при установке, рестартуем его:

sudo systemctl enable haproxy && sudo systemctl restart haproxy && sudo systemctl status haproxy

7 ???

8 PROFIT

Теперь все пакеты, которые приходят на порт слушаемый хапрокси будут уходить туда, куда мы указали в backend ss-out - т.е. на нашу вторую впс где висит СС+симплобфс.

Ничто не мешает слушать хапроксе несколько портов и переадресовывать их в несколько других портов\адресов, что в свою очередь позволяет поставить тебе сразу http и tls на 80ом и 443ем портах соответственно, нужно просто добавить еще один фронтенд, забиндить его на другой порт, добавить дефолт_бэкенд с другим именем, и создать бэкенд который будет отправлять куда надо.

Хапрокси позволяет полноценно работать с симплобфс, спуфая хедеры в http режиме, что в свою очередь позволяет положить хуй за щеку провайдерам, троттлящим наше соединение. Haproxy работает ТОЛЬКО с TCP так что UDP реле РАБОТАТЬ НЕ БУДЕТ. Если ты хотел раздавать\качать торренты через дабл-сс пили там себе nginx а лучше просто не занимайся хуйней, обычного однохопового СС для этого более чем достаточно.

Еще больше обфусцируем туннель делая лоадбэленс с нескольких входных нод в одну выходную через haproxy, для домохозяек ™

1 По инструкции по настройке хапрокси, настраиваем несколько (2+) входных нод (vps с хапрокси)

2 По инструкции по настройке сс+симплОБФС настраиваем одну выходную ноду (не забывая не подключаться к ней напрямую)

3 Копируем свой шиндоклиент СС+обфс в новую папочку

4 Удаляем из новой папочки подпапочку ss_win_temp и файлик gui-config.json

5 Открываем новый свежекопированный клиент СС

6 По желанию включаем (через кликанье правой кнопкой по самолетику в трее) запуск СС при включении шинды

7 Добавляем в настройках серверов все наши входные ноды - не забывая указать правильные настройки симпл-обфс, чтобы провайдер подавился хуями со своим троттлингом. В данном случае на входные ноды СТАВИТЬ СС НЕОБЯЗАТЕЛЬНО, ТАМ НУЖЕН ТОЛЬКО ХАПРОКСИ. В настройках адрес и порт должны соответствовать адресу и порту, где висит хапрокси, все остальные параметры (пасс, крипто, настройки симплобфс) должны быть такими как у СС-СЕРВЕРА, Т.Е. ВЫХОДНОЙ НОДЫ (НЕТ СУКАБЛЯ, НА ВЫХОДНУЮ НОДУ ХАПРОКСИ СТАВИТЬ НЕ НАДО)

7.1 !!! В ПУНКТ 7 ДОБАВЛЯЕМ ТОЛЬКО АДРЕСА ХАПРОКСИ-СЕРВЕРОВ-ЧЕЙНОВ, АДРЕСА СИНГЛХОПОВЫХ СС-СЕРВЕРОВ ДОБАВЛЯТЬ НЕ НАДО !!!

8 Жмакаем по самолетику СС с свежедобавленными серверами хапрокси -> servers -> load-balance

9 ???

10 PROFIT

Теперь все наши соединения идут ЧЕРЕЗ НЕСКОЛЬКО АДРЕСОВ, при этом выходная нода всегда одна, ТАКИМ ОБРАЗОМ ТРИЩУ МАЙОРУ СЛОЖНЕЕ ДЕЛАТЬ ТАЙМИНГ-АТАКИ И СОПОСТАВЛЯТЬ КТО И ГДЕ ПОСТИЛ ОСНОВЫВАЯСЬ НА ОТКРЫВАЕМЫХ СОЕДИНЕНИЯХ И РАЗМЕРЕ ОТПРАВЛЕННЫХ\ПОЛУЧЕНЫХ ПАКЕТОВ.

На хентай ходит, на другое забаненное ходит, стим попросил перелогиниться, а вот игры (Dark Souls 3) по-прежнему недоступны, несмотря что СС стоит глобал (я так понял, весь траффик должен лететь через ВПС в таокм случае).

Нужно ли открывать игровые порты на ВПСке?

Нет, сс-виндовс прост выставляет себя как системный прокси, и уже от приложения зависит будет оно уважать настройки и ходить через глобальный прокси, или нет.

В твоем случае надо или заворачивать трафик игр в соксы через проксифаер\проксикап\сокскап или ставить сстап - оно прост создает виртуальный сетевой интерфейс и весь трафикс системы начинает идти через него

https://www.sockscap64.com/sstap-enjoy-gaming-enjoy-sstap/

Поясните по хардкору за торренты с пиратским контентом через VPN. Абузоустойчивость зависит только от страны, или ещё и от конкретного хостера? Как вообще заранее узнать, кладёт ли хостер хуй на копирастов?

абузоустойчивость провайдера ограничена законами страны, с другой стороны никто не мешает анальноголовым копирастоебам продавать впски в нидерландах и румынии и ебать тебя за абузы

самый надежный вариант - потестить через дешевые впски в устойчивых странах. покупаешь впс за 1-3 евро в месяц, ставишь сс и раздаешь через нее месяц-два, если не дрючат можешь и дальше юзать, если дрючат меняешь провайдера.

Ну так какие страны нормально относятся к раздачам пиратки? Музыка, фильмы, игори (без прона или с).

>ДОЕБАН НЕ БРАТЬ - ГОВНО ДЛЯ ДЕБИЛОВ, СТОКОВЫЙ СС В ДОЕБАНЕ ДРЕВНИЙ ГОВНО МАМОНТА

Да выпилите эту дезу из шапки, в 9ом дебиане сс новее, чемв 16ой бунте.

>Да выпилите эту дезу из шапки, в 9ом дебиане сс новее, чемв 16ой бунте.

щас бы ставить не либев

у тебя уже запущен ss-server и забинден, ты запускаешь еще одну копию с теми же параметрами коммандой ss-server

114 Кб, 720x1280

114 Кб, 720x1280Понял ещё не до конца разобрался в командах.

Для чего ещё можно использовать этот VPS чтобы скучно не было? чую РКН блокнет мне его скоро

Поставил нетдату, посмотрел чё вообще за хуйня происходит.

Как я понял, системе не хватает энтропии и программных прерываний, а конкретно net.core.netdev_budget

Изменить я его не могу, потому что сервер на сцаном OpenVZ. В техподдержку уже написал, но меня там скорее всего нахуй пошлют.

Кроче, существуют ли хостеры с KVM, 1Gbps, IPv6 и безлимитным трансфером за недорого?

В эбунту он станится из реп создательня, новейшая версия, читай гайд внимательно

Шифр Вернама.

За 2 часа поиргрушек соединение рвалось раз пять с выбросом на главный экран.

Через obfc4 заработал. Но нездоровая тенденция конечно.

>Кроче, существуют ли хостеры с KVM, 1Gbps, IPv6 и безлимитным трансфером за недорого?

существуют хостеры с дедиками за 3 евро и безлимитом на 200мбит порту

>ЧАСТЬ 0 - ПОДГОТОВКА

>1 Берёшь дешевый VPS. Посмотреть их список можно на lowendstock.com

>рабочий сервачок на опенВЗ с сс+хапрокси+2 инстанса симпл-обфс+опенВПН забирает меньше 40 мегов рам.

А что он делает по твоему? Какие же сферические долбоёбы везде, просто охуеть блятб.

Там туда адрес идёт шифрованный, а обратно не шифрованый идет (уже сам траф), те ISP может увидеть траф

НО СУКА У МЕНЯ ТО РАБОТАЕТ ТО НЕТ. Я НИЧЕГО ТАМ НЕ КОАВРЯЮ. КАКОГО ХУЯ????

84 Кб, 284x177

84 Кб, 284x177>>3765

>Unlike VPN, Shadowsocks isn’t designed for privacy and anonymity. While VPN encrypts all traffic as long as it is enabled, the packages in Shadowsocks are “blank” — that is, they are unencrypted. The main idea behind this is to make your data look more like HTTPS traffic, so that it can move around unrestricted.

>Due to its use of SOCKS5 proxies, Shadowsocks doesn’t send all your traffic through a server, as opposed to VPN. And in contrast to traditional ssh SOCKS5 proxies, Shadowsocks works with multiple TCP connections. The result is much faster speeds compared to the alternatives.

Дауны блять ебаные, вы хоть почитайте о технологии

Приведи конкретный пример, когда траффик между СС-клиентом и СС-сервером пойдёт не шифрованным.

Принёс хуйню от маркетологов с сайта, зарабатывающего на рекламе VPN и рад.

https://www.vpnmentor.com/blog/shadowsocks-vs-vpns-everything-need-know/

>засчёт чего тогда SS быстрее

За счёт того, что работает на сеансовом уровне, а не на сетевом.

А ты, наверное, думал, что из-за отсутствия шифрования?

>proxy switchy omega

На лису есть FoxyPAC. Там можно прописать на ВСЁ направление к прокси, но при этом добавлять исключения для прямого соединения. Домены, юрлы и регулярные выражения есть. Это простенький редактор pac файла, который без ребута лисы применяет изменения и с кнопки на панели его можно быстро вкл/выкл..

72 Кб, 1342x637

72 Кб, 1342x637да, и в отличие от хрома лиса умеет в аутентификацию проксей без всяких костылей.

простите если что, яне алё уже.

Напиши сам про днскрипт

Писали в прошлом треде, что сначала кинут предупреждение, потом могут и заблокировать

46 Кб, 991x367

46 Кб, 991x367>Unlike VPN, Shadowsocks isn’t designed for privacy and anonymity

http://shadowsocks.org/en/spec/AEAD-Ciphers.html

http://shadowsocks.org/en/spec/Protocol.html

http://shadowsocks.org/en/spec/Stream-Ciphers.html

Я даже не знаю стоит таким даунам что-то отвечать или ну их нахуй?

Пиздец. Трафик не зашифрован, наверное поэтому он и проходит через GFW!

>Хорошо, вопрос, засчёт чего тогда SS быстрее, чем тот же быдлопенвепен?

Хороший вопрос, за счет чего шифрованый ssh работает быстрее чем шифрованый openvpn? Тоже наверное потому что всех наебали и нихуя не шифруют!

http://blog.backslasher.net/ssh-openvpn-tunneling.html

стандартно браузер перенаправляет днс-запросы через проксю

в первых 4 тредах в гайде была инструкция по настройке днскрипта на впс и работа СС через днскрипт, но какие-то давничи вечно возмущались поэтому часть про днскрипт выпилил

12 Кб, 380x222

12 Кб, 380x222И в итоге все равно - ни на пека ни на мобиле прокси не работает нихуя, не проходит TLS рукопожатие, а браузер грит что незащищенное соединие, а лог шадоусокса грит что сервер отвергает подключение. Просто пиздец ебанина блять.

Есть НОРМАЛЬНЫЙ гайд для ЛЮДЕЙ?

Покажи конфиг носков на впс. Алсо, ты уверен, что у тебя открыт порт 443, как в гайде? У меня открыто лишь 20 портов, и среди них нет 443.

Проверь, запущен ли сервис shadowsocks-libev на бубунте.

Там можно как-то неудачно забить конфиг, что сервис стартовать не будет.

Я удалил пакет СС, переустановил его, и пошагово вбивал конфиг. После каждой строчки рестартил сервис и проверял, работает ли.

В итоге все получилось иработает.

А,и команда для этого:

service --status-all

Еще может быть потребуется открыть 443 порт на впске.

sudo ufw allow 443

>Есть НОРМАЛЬНЫЙ гайд для ЛЮДЕЙ?

Это и есть гайд для людей.

Для долбоебов гайда нет, сорян. Но ты можешь написать и его запилят в шапку.

Винду ОПТИМИЗИРОВАЛ васянскими прогами?

Это гайд не для домохозяинов, половина команд нет для проверки, половина хуйни для инстала нет. Мне кажется, тот красноглазик, который сосавлял гайд просто решил затролить жопы нуфагов.

> пара команд

> пердолинг

Мда, ебать ты неосилятор. Ну тогда вот ещё решение, тут даже даун должен справиться.

https://getoutline.org/en/home

Да заебался я конкретно с вашей хуйней и с вашей россией ебаной. Легче было нордвпн купить. Ничего не работает - ни стрейзанд, ни шадовсокс, ни хуя. Щас накачу еще опенвпн и если не запустится, то плюну на эти ебаные 240 рублей и куплю человеческий впн.

Ты же понимаешь, что все равно придется, когда впнам разошлют письма? Оставят только набутыленные впн и твои личные каналы обхода, которые ты не научился пердолить.

Маркетолух, съеби нахуй с треда, уже третий тред подряд срёшь этим впном и втираешь тут как все сложно настроить и поднять, пиздуй во вконтач или на яплакал, там твоя аудитория сидит.

Пиздец ты долбоёб, конечно.

За каким хуем клиент на ведро требует в разрешениях камеру ?

Так вот, все работает - и весь траф заворачивать, и отдельные приложухи и просто как прокси нахуячивать в браузере.

Несколько вопросов:

1. В прайваси чек на 2ip показывает что с 99% я юзаю прокси: расхождение времени + тунель палят - это както можно обойти?

2. Как узнать что мобильный опсос обрывает сигнал, а не я дебил неправильно настроил? Микропакеты побайтово идут через приложение, но не подключает к серверу. Сразу накатывать обфс чтоле?

С убунту 14.04 у меня так же было, а на 16.04 в конфигурации json последние 3 строки убрал

Дак и хром может, лол

Омега удобен тем, что модно прям на сайте создавать правила, вот ты не могешь подключится, тут же на лету создал правило одной кнопкой.

Ну и сразу же забить туда правила i2p и onion сразу можно.

![tor-logo-large-89ac1c118b86d69953fff1ab31128550fcce9a74162e[...].png](/s/big/thumb/2293486/15244677854000s.jpg) 15 Кб, 198x301

15 Кб, 198x301Я решил использовать одноплатник с armbian в качестве прокси-сервера для выхода в Tor. Как настроить torrc? Нужны ли какие-то дополнительные программы?

11 Кб, 300x212

11 Кб, 300x212>itldc.com

Будешь смотреть онлайн видео в 360p, в редком случае будет 480p. Ограничения входящей и исходящей скорости. Зайди в панель управления серваком, а именно на вкладку "Статус чего-то там скорости и загруженности сервера". Увидишь пороги по входящему и исходящему трафу. Прочитал бы сперва документы этих ребят.

11 Кб, 300x212

11 Кб, 300x212>itldc.com

Будешь смотреть онлайн видео в 360p, в редком случае будет 480p. Ограничения входящей и исходящей скорости. Зайди в панель управления серваком, а именно на вкладку "Статус чего-то там скорости и загруженности сервера". Увидишь пороги по входящему и исходящему трафу. Прочитал бы сперва документы этих ребят.

Для считывания qr-кодов с конфигом.

Добавил в frigate .ggpht.com и .googleusercontent.com, этого мало, все равно работает не все.

Еще гуглокапча не всегда работает.

Это конечно все заебись, но ебучая мартыха забанила все известные хостинги, а также европу и северную америку по подсетям. Буду сидеть ридонли, хули.

61 Кб, 1000x1000

61 Кб, 1000x1000Сначала борьбу с коррупцией пусть сделают как в китае

Если все начнут разбираться, то линуксоидам для поддержания своего нонконформизма и псевдо-илитарности придется перекатываться на Haiku, чтобы продолжать не быть как все.

>, половина команд нет для проверки, половина хуйни для инстала нет. Мне кажется, тот красноглазик, который сосавлял гайд просто решил затролить жопы нуфагов.

Когда ты проделаешь его правильно, поймешь насколько там все просто. Просто гайд написан жопословом, а на деле там:

1. Установить пакеты одной командой.

2. Поправить конфиг как в гайде.

3. Накатить СС на пеку и вбить айпишник, порт, пароль от СС на ВПС.

4. Аддон на мозиллу/хромиум, вбиваешь туда локалхост и локальный порт (1080, как правило)

И всё, блядь. На этом этапе уже должно работать. После этого можешь пердолиться с обфускацией, что буквально еще два шага:

1. Установить пакет на ВПС жирной командой и прописать в конфиг.

2. Забросить на пеке в папку с СС файлы обфускатора и прописать в настройки СС его.

И всё, блядь.

Хуизма. Толпы даунов ломанутся запилвать себе ВПС и тут РКН перебанит всё нахуй. Знаем, проходили уже.

Кому надо - давно упарываться криптопанком и линуксами, а быдло нет времени изменять.

Пиздец, инструкция копировать вставить уже сложная, вы ебанулись?

>2 В панели управления сервером выбираем Ubuntu 16.04

>ИЛИ ЕСЛИ ЗАХОДИШЬ НЕ ПОД РУТОМ И УСТАНОВЛЕН ПАКЕТ SUDO (О ТАКОМ ХОСТЕР ДОЛЖЕН ПРЕДУПРЕЖДАТЬ, И ПОНЯТНО ЭТО БУДЕТ ПО ЛОГИНУ ПОЛЬЗОВАТЕЛЯ ОТЛИЧНОМУ ОТ ROOT)

>Ubuntu

>ЕСЛИ ЗАХОДИШЬ НЕ ПОД РУТОМ И УСТАНОВЛЕН ПАКЕТ SUDO

>ЕСЛИ

Многие уже в курсе, что РКН заблокировал многие онлайн сервисы, в том числе и PSN, поэтому онлайн у плойки не работает. ВПН на плойке не настроить, расшаривать впн с компа не вариант, ибо на компе хотелось бы юзать СС, да и просто неудобно.

Погуглив, обнаружил, что на мой старенький роутер zyxel keenetic omni можно накатить entware с последующей установкой openvpn клиента.

Кое-как поднял на впс опенвпн сервер, а на роутере клиент, и вроде бы всё работает. Но естественно роутер раздает впн и на комп, можно ли сделать так, чтобы впн раздавался только на один интерфейс (или айпи) к которому подключена плойка в роутере? Такое возможно? Помогите дауну.

Ты тупорылый долбоёб, сдохни от рака жопы, умственно отсталый уёбок. Почему у меня, человека, который никогда не пользовался линупсами, всё получилось? Такие как ты должны отсееваться.

Дней ебли просто сделал по этому гайду.

https://www.youtube.com/watch?v=UZkltpRTY58

ОП рака яиц тебе

Ебать ты дегенерат. 2 человека, который о линуксе только на информатике слышали. Спокойно сделали. Ты просто тупой, как пень.

Господа пердолилки, объясните такой момент.

Simple-obfs на мобильнике не заведется же? Т.е. если йота, то нихуя не сделаешь?

Может из-за блокировок РКН? В списке есть 94.177.224.0/21 — Aruba S.p.A., Italy.

Мало того, что хочет подключить webchromium и судя по всему рекламу подгрузить, так еще помимо этого стучится в какую-то залупу. Чет немного смысла в вашем пиздатом неотсвечиваемом протоколе, если такой клиент.

Не, вряд ли из-за этого, у меня адрес сервера 93.186.xxx.xxx

Еще такой вопрос: торренты качаться будут, но порт будет считаться закрытым, я правильно понял?

Пиздец, двач тупит из-за этих СУКА ЕБАНЫХ НА ДЕЬГИ НАЛОГОПЛАТЕЛЬЩИКО ЖИВУЩИХ?

ебал в рот пескова и всю его семью

Блять, КАПЧА на АРХВИАЧЕ тупит тоже из-за низ?

> Пиздец, двач тупит из-за этих СУКА ЕБАНЫХ НА ДЕЬГИ НАЛОГОПЛАТЕЛЬЩИКО ЖИВУЩИХ?

Абу писал, что были проблемы с рейдом на сервере.

> Блять, КАПЧА на АРХВИАЧЕ тупит тоже из-за низ?

А вот это скорее всего из-за них, так как РКН недавно заблокировали подсети гугла, в том числе и те, что отвечают за работу с рекапчей.

>Все верно?

Верно.

>могу сидя на сервере нагенерить

Можешь.

>Какая вообще разница - где генерить?

Где генеришь, тому устройству и доверяешь. В твоём простом случае разницы по сути никакой.

С этой залупой телега вечером рабить перестала.

201 Кб, 500x636

201 Кб, 500x636Каким же нужно быть дегенератом, что бы не смоч скопипастить пару команд и изменить 1 блядский конфиг файл?

Чем это лучше 3proxy?

Пацаны поясните за вопросы из этого поста и есть еще один вопрос:

Как проверить шифруется ли трафик туда-обратно или нет с помощью вайршарка или чегонибудь еще?

А не, тут не от этого зависит. Я просто сервис шадовсокса не включил командой sudo /etc/init.d/shadowsocks-libev start

>что все равно придется, когда впнам разошлют письма?

Вряд ли роскомзашквар доберется до всех подряд VPN.

>Как настроить torrc

9. Тонкая настройка Tor

Как правило, стандартных настроек, которые реализованы в оболочке Vidalia вполне достаточно для полноценной анонимной работы в Интернет. Однако возможны случаи, когда могут потребоваться дополнительные изменения параметров Tor. Такие изменения производятся редактированием конфигурационного файла Tor и называются тонкой настройкой.

Конфигурационный файл - обычный текстовый файл. Он носит имя torrc (без расширения) и находится:

- при использовании сборки Tor Browser - в каталоге..lt;Каталог Tor Browser>

- в инсталлированных пакетах - <Documents and Settingslt;пользователь>Data

- в ОС Ubuntu Linux - в каталоге /etc/tor

Программа Tor при загрузке (перезагрузке) первым делом считывает конфигурационный файл и устанавливает рабочие параметры в соответствии со значениями команд в файле torrc.

Редактирование файла torrc можно производить в простейшем текстовом редакторе: Блокнот, AkePad и т.д. Желательно перед правкой сохранить первоначальный файл torrc в той же папке. Например, прибавив к имени расширение .bak, .001 и т. д.

Чтобы изменения вступили в силу нужно перезагрузить всё ПО системы Tor!

1. Фиксирование выходного или входного узла сети Tor

Напомним, что выходные сервера в Tor постоянно меняются случайным образом. Для пользователя это означает, что его IP не стабилен. С точки зрения посещаемого ресурса пользователь в любой момент может превратиться из француза, скажем, в японца, или ещё кого хуже. При работе с сайтами, фиксирующими сессию пользователя, такой вариант совершенно неприемлем.

Есть возможность прямо указывать, какой сервер (нод) должен быть выходным. IP в этом случае будет постоянным. Для этого в torrc дописываем две строчки:

ExitNodes <имя узла>

StrictExitNodes 1

Где:

Переменная ExitNodes – указывает использовать определённый сервер в качестве выходного узла

StrictExitNodes 1 – указание в случае недоступности выбранного сервера не пытаться подключиться к другому, а выводить ошибку.

Допускается записывать несколько узлов через запятую или, например, указав ExitNodes de - получим только немецкие сервера в качестве выходных. ("Закосим" под немца!)

Найти необходимый сервер можно на: http://torstatus.kgprog.com/ или https://torstat.xenobite.eu/

Аналогично фиксируется и входной узел:

EntryNodes <имя узла>

StrictEntryNodes 1

Есть ещё одна полезная настройка из этой серии - TrackHostExits фиксирует выходной узел (host) для заданных доменов, что позволяет сохранять сессию для тех серверов, которые проверяют IP клиентов. Синтаксис записи такой:

TrackHostExits host,.domain,...

2. Исключение подозрительных узлов

Для исключения не вызывающих доверия узлов (Например - российских, украинских и белорусских) нужно добавить в torrc строку:

ExcludeNodes ru, ua, by

Или можно указать конкретный список имён.

Теперь если пытливые ребята с серенькими глазками в РФ, УА или РБ додумаются сделать подставной Tor-сервер и попытаются прослушивать выходные данные, то мы никак не сможем попасть на такой сервер.

Есть полезное свойство файла torrc. Это комментарий. Tor не выполняет строки в файле torrc если строка начинается с символа "#". Благодаря комментариям вы можете хранить в файле torrc заготовки, и при необходимости быстро включать их, убрав "#".

3. Прописывание прокси-сервера в Tor

Добавить следующие строки в конец конфигурационного файла Tor с заменой <адрес прокси> и <номер порта> (а также <логин> и <пароль>, если они есть) на конкретные значения прописываемого http или https прокси-сервера.

# Force Tor to make all HTTP directory requests through this host:port (or

# host:80 if port is not set).

HttpProxy <адрес прокси>:<номер порта>

# A username:password pair to be used with HTTPProxy.

HttpProxyAuthenticator <логин>:<пароль>

# Force Tor to make all TLS (SSL) connectinos through this host:port (or

# host:80 if port is not set).

HttpsProxy <адрес прокси>:<номер порта>

# A username:password pair to be used with HTTPSProxy.

HttpsProxyAuthenticator <логин>:<пароль>

После правки и сохранения файла torrc необходимо перезапустить Tor.

Для проверки настроек можно использовать графическую оболочку Vidalia или Tor-анализатор (зайти на http://check.torproject.org).

Список некоторых команд (настроек) Tor

EntryNodes nickname,nickname,...

Список серверов, которые предпочтительно использовать в качестве "входных" для установления TCP/IP-соединения с узловой цепочкой маршрутизаторов Tor, если это возможно.

ExitNodes nickname,nickname,...

Список серверов, которым предпочтительно отводить роль замыкающего звена в узловой цепочке маршрутизаторов Tor, если это возможно.

ExcludeNodes nickname,nickname,...

Список узлов, которые вовсе не следует использовать при построении узловой цепочки.

StrictExitNodes 0|1 Если установлено в 1, Tor не будет использовать какие-либо узлы, кроме тех, которые присутствуют в списке выходных узлов в качестве посредников, устанавливающих соединение с целевым хостом и, соответственно, являющихся своеобразным замыкающим звеном в цепочке узлов.

StrictEntryNodes 0|1

Если данному параметру присвоено значение 1, Tor не будет использовать какие-либо узлы, кроме тех, которые присутствуют в списке входных узлов для подключения к сети Tor.

FascistFirewall 0|1

Если данному параметру присвоено значение 1, Tor при создании соединения будет обращаться исключительно на Луковые Маршрутизаторы, у которых для осуществления подключения открыты строго определённые номера портов, с коими позволяет устанавливать соединение Ваш файрволл (по умолчанию: 80-й (http), 443-й (https), см. FirewallPorts). Это позволит Tor, запущенному на вашей системе, работать в качестве клиента за файрволлом, имеющим жёсткие ограничительные политики. Обратное утверждение неверно, поскольку в этом случае Tor не сможет исполнять обязанности сервера, закрытого таким файрволлом.

FirewallPorts ПОРТЫ

Список портов, к которым Ваш файрволл позволяет подсоединяться. Используется только при установленном значении параметра FascistFirewall. (По умолчанию: 80, 443) (Default: 80, 443)

LongLivedPorts ПОРТЫ

Список портов для сервисов, которые имеют склонность устанавливать особо длительные соединения (к ним относятся преимущественно чаты, а также интерактивные оболочки) Узловые цепочки из маршрутизаторов Tor, которые используют эти порты, будут содержать только узлы c наиболее высоким аптаймом (характерным временем присутствия в сети), с целью уменьшения вероятности отключения узлового сервера от сети Tor до закрытия потока. (По умолчанию: 21, 22, 706, 1863, 5050, 5190, 5222, 5223, 6667, 8300, 8888).

MapAddress адрес:новый_адрес

Когда к Tor придёт запрос на указанный адрес, луковый маршрутизатор изменит адрес перед тем, как приступить к обработке запроса. Например, если вы хотите, чтобы при соединении с www.indymedia.org была использована цепочка узлов Tor с выходом через torserver (где torserver – это псевдоним сервера), используйте "MapAddress www.indymedia.org www.indymedia.org.torserver.exit".

NewCircuitPeriod ЧИСЛО

Каждые ЧИСЛО секунд анализировать состояние соединения и принимать решение о том, нужно ли инициировать построение новой узловой цепочки. (По умолчанию: 30 секунд)

MaxCircuitDirtiness ЧИСЛО

Разрешить повторное использование цепочки, в первый раз собранная в определённом составе своих звеньев - самое большее - ЧИСЛО секунд назад, но никогда не присоединять новый поток к цепочке, которая обслуживала данный сеанс в течение достаточно продолжительного времени. (По умолчанию: 10 минут)

>Как настроить torrc

9. Тонкая настройка Tor

Как правило, стандартных настроек, которые реализованы в оболочке Vidalia вполне достаточно для полноценной анонимной работы в Интернет. Однако возможны случаи, когда могут потребоваться дополнительные изменения параметров Tor. Такие изменения производятся редактированием конфигурационного файла Tor и называются тонкой настройкой.

Конфигурационный файл - обычный текстовый файл. Он носит имя torrc (без расширения) и находится:

- при использовании сборки Tor Browser - в каталоге..lt;Каталог Tor Browser>

- в инсталлированных пакетах - <Documents and Settingslt;пользователь>Data

- в ОС Ubuntu Linux - в каталоге /etc/tor

Программа Tor при загрузке (перезагрузке) первым делом считывает конфигурационный файл и устанавливает рабочие параметры в соответствии со значениями команд в файле torrc.

Редактирование файла torrc можно производить в простейшем текстовом редакторе: Блокнот, AkePad и т.д. Желательно перед правкой сохранить первоначальный файл torrc в той же папке. Например, прибавив к имени расширение .bak, .001 и т. д.

Чтобы изменения вступили в силу нужно перезагрузить всё ПО системы Tor!

1. Фиксирование выходного или входного узла сети Tor

Напомним, что выходные сервера в Tor постоянно меняются случайным образом. Для пользователя это означает, что его IP не стабилен. С точки зрения посещаемого ресурса пользователь в любой момент может превратиться из француза, скажем, в японца, или ещё кого хуже. При работе с сайтами, фиксирующими сессию пользователя, такой вариант совершенно неприемлем.

Есть возможность прямо указывать, какой сервер (нод) должен быть выходным. IP в этом случае будет постоянным. Для этого в torrc дописываем две строчки:

ExitNodes <имя узла>

StrictExitNodes 1

Где:

Переменная ExitNodes – указывает использовать определённый сервер в качестве выходного узла

StrictExitNodes 1 – указание в случае недоступности выбранного сервера не пытаться подключиться к другому, а выводить ошибку.

Допускается записывать несколько узлов через запятую или, например, указав ExitNodes de - получим только немецкие сервера в качестве выходных. ("Закосим" под немца!)

Найти необходимый сервер можно на: http://torstatus.kgprog.com/ или https://torstat.xenobite.eu/

Аналогично фиксируется и входной узел:

EntryNodes <имя узла>

StrictEntryNodes 1

Есть ещё одна полезная настройка из этой серии - TrackHostExits фиксирует выходной узел (host) для заданных доменов, что позволяет сохранять сессию для тех серверов, которые проверяют IP клиентов. Синтаксис записи такой:

TrackHostExits host,.domain,...

2. Исключение подозрительных узлов

Для исключения не вызывающих доверия узлов (Например - российских, украинских и белорусских) нужно добавить в torrc строку:

ExcludeNodes ru, ua, by

Или можно указать конкретный список имён.

Теперь если пытливые ребята с серенькими глазками в РФ, УА или РБ додумаются сделать подставной Tor-сервер и попытаются прослушивать выходные данные, то мы никак не сможем попасть на такой сервер.

Есть полезное свойство файла torrc. Это комментарий. Tor не выполняет строки в файле torrc если строка начинается с символа "#". Благодаря комментариям вы можете хранить в файле torrc заготовки, и при необходимости быстро включать их, убрав "#".

3. Прописывание прокси-сервера в Tor

Добавить следующие строки в конец конфигурационного файла Tor с заменой <адрес прокси> и <номер порта> (а также <логин> и <пароль>, если они есть) на конкретные значения прописываемого http или https прокси-сервера.

# Force Tor to make all HTTP directory requests through this host:port (or

# host:80 if port is not set).

HttpProxy <адрес прокси>:<номер порта>

# A username:password pair to be used with HTTPProxy.

HttpProxyAuthenticator <логин>:<пароль>

# Force Tor to make all TLS (SSL) connectinos through this host:port (or

# host:80 if port is not set).

HttpsProxy <адрес прокси>:<номер порта>

# A username:password pair to be used with HTTPSProxy.

HttpsProxyAuthenticator <логин>:<пароль>

После правки и сохранения файла torrc необходимо перезапустить Tor.

Для проверки настроек можно использовать графическую оболочку Vidalia или Tor-анализатор (зайти на http://check.torproject.org).

Список некоторых команд (настроек) Tor

EntryNodes nickname,nickname,...

Список серверов, которые предпочтительно использовать в качестве "входных" для установления TCP/IP-соединения с узловой цепочкой маршрутизаторов Tor, если это возможно.

ExitNodes nickname,nickname,...

Список серверов, которым предпочтительно отводить роль замыкающего звена в узловой цепочке маршрутизаторов Tor, если это возможно.

ExcludeNodes nickname,nickname,...

Список узлов, которые вовсе не следует использовать при построении узловой цепочки.

StrictExitNodes 0|1 Если установлено в 1, Tor не будет использовать какие-либо узлы, кроме тех, которые присутствуют в списке выходных узлов в качестве посредников, устанавливающих соединение с целевым хостом и, соответственно, являющихся своеобразным замыкающим звеном в цепочке узлов.

StrictEntryNodes 0|1

Если данному параметру присвоено значение 1, Tor не будет использовать какие-либо узлы, кроме тех, которые присутствуют в списке входных узлов для подключения к сети Tor.

FascistFirewall 0|1

Если данному параметру присвоено значение 1, Tor при создании соединения будет обращаться исключительно на Луковые Маршрутизаторы, у которых для осуществления подключения открыты строго определённые номера портов, с коими позволяет устанавливать соединение Ваш файрволл (по умолчанию: 80-й (http), 443-й (https), см. FirewallPorts). Это позволит Tor, запущенному на вашей системе, работать в качестве клиента за файрволлом, имеющим жёсткие ограничительные политики. Обратное утверждение неверно, поскольку в этом случае Tor не сможет исполнять обязанности сервера, закрытого таким файрволлом.

FirewallPorts ПОРТЫ

Список портов, к которым Ваш файрволл позволяет подсоединяться. Используется только при установленном значении параметра FascistFirewall. (По умолчанию: 80, 443) (Default: 80, 443)

LongLivedPorts ПОРТЫ

Список портов для сервисов, которые имеют склонность устанавливать особо длительные соединения (к ним относятся преимущественно чаты, а также интерактивные оболочки) Узловые цепочки из маршрутизаторов Tor, которые используют эти порты, будут содержать только узлы c наиболее высоким аптаймом (характерным временем присутствия в сети), с целью уменьшения вероятности отключения узлового сервера от сети Tor до закрытия потока. (По умолчанию: 21, 22, 706, 1863, 5050, 5190, 5222, 5223, 6667, 8300, 8888).

MapAddress адрес:новый_адрес

Когда к Tor придёт запрос на указанный адрес, луковый маршрутизатор изменит адрес перед тем, как приступить к обработке запроса. Например, если вы хотите, чтобы при соединении с www.indymedia.org была использована цепочка узлов Tor с выходом через torserver (где torserver – это псевдоним сервера), используйте "MapAddress www.indymedia.org www.indymedia.org.torserver.exit".

NewCircuitPeriod ЧИСЛО

Каждые ЧИСЛО секунд анализировать состояние соединения и принимать решение о том, нужно ли инициировать построение новой узловой цепочки. (По умолчанию: 30 секунд)

MaxCircuitDirtiness ЧИСЛО

Разрешить повторное использование цепочки, в первый раз собранная в определённом составе своих звеньев - самое большее - ЧИСЛО секунд назад, но никогда не присоединять новый поток к цепочке, которая обслуживала данный сеанс в течение достаточно продолжительного времени. (По умолчанию: 10 минут)

Именованные сервера Tor (закономерным образом, для повышения степени прозрачности иерархии сети Tor) объединяются в "семейства" по признаку общего или совместного администрирования, так что следует избегать использования любых 2-х из таких узлов, "связанных родственными узами", в одной и той же цепочке анонимных маршрутизаторов Tor. Специальное задание опции NodeFamily может понадобиться только тогда, когда сервер с данным псевдонимом сам не сообщает о том, к какому "семейству" он себя причисляет, что на стороне сервера OR должно быть продекларировано путём указания параметра MyFamily в файле torrc. Допускаются множественные указания этой опции.

RendNodes псевдоним,псевдоним,...

Список узлов, которые по возможности желательно использовать в качестве точек рандеву (встречи).

RendExcludeNodes псевдоним,псевдоним,...

Список узлов, которые ни в коем случае не следует использовать при выборе точек рандеву (точек встречи).

SOCKSPort ПОРТ

Известить Tor о том, что на этом порту должны прослушиваться соединения, устанавливаемые приложениями, использующими SOCKS-протокол. Обнулите этот параметр, если Вам вовсе ни к чему, чтобы приложения устанавливали соединения по SOCKS-протоколу посредством Tor. (Значение по умолчанию: 9050)

SOCKSBindAddress IP[:ПОРТ]

Установить привязку к данному адресу для прослушивания запросов на соединение от приложений, взаимодействующих по SOCKS-протоколу. (По умолчанию: 127.0.0.1). Также Вы можете указать порт (например, 192.168.0.1:9100), который, разумеется, на целевой машине должен быть "открыт" посредством соотв. настройки файерволла. Определение этой опции может быть повторено многократно для осуществления одновременной ("параллельной") привязки ко множеству различных адресов/портов.

SOCKSPolicy политика,политика,...

Задаёт политики входа на данный сервер с целью ограничения круга клиентских машин, которым разрешено подключаться к SOCKS порту. Описание этих политик вводится аналогично тому, как это делается для политик выхода (см. ниже).

TrackHostExits хост,.домен,...

Для каждого из значений в разделённом запятыми списке, Tor проследит недавние соединения для хостов, соответствующих этому значению и попытается использовать один и тот же выходной (замыкающий) узел для каждого из них. Если очередной элемент списка предваряется символом ".", то его значение будет трактоваться, как соответствующее домену в целом. Если один из элементов списка состоит из одной только "точки", то это указывает на его "универсальное" соответствие всем путевым именам. Эта опция может оказаться полезной, если Вы часто устанавливаете соединение с серверами, которые аннулируют все записи о пройденной Вами аутентификации (т.е. принуждают выйти и зарегистрироваться снова) при осуществлении попытки переадресации TCP/IP-соединения, установленного с одним из таких серверов, на Ваш новый IP-адрес после его очередной смены. Обратите особое внимание на то, что использование этой опции невыгодно для Вас тем, что это позволяет серверу напрямую ассоциировать историю соединений, запрашиваемых определённым IP, с Вашей пользовательской учётной записью. Хотя в принципе, если кому-то и понадобится собрать всю информацию о Вашем пребывании на сервере, желающие в любом случае смогут сделать это посредством cookies или других специфичных для используемого протокола обмена средств.

TrackHostExitsExpire ЧИСЛО

Поскольку серверы, являющиеся выходными звеньями узловой цепочки, имеют право начинать работу и завершать её по собственному усмотрению, т.е. так или иначе – произвольным, случайным образом, желательно, чтобы ассоциация между хостом и выходным узлом автоматически потеряла свою силу по истечении некоторого ЧИСЛА секунд полного отсутствия сетевой активности со стороны сервера. По умолчанию – 1800 секунд (30 минут).

Существующий набор команд Tor достаточно велик. Рассмотрение их всех выходит за рамки настоящего обозрения. Здесь были приведены лишь несколько наиболее типичных вариантов редактирования и лишь часть команд. Полный список и синтаксис команд (на английском языке) можно найти на сайте разработчиков Tor.

См. https://www.torproject.org/tor-manual.html.en

Именованные сервера Tor (закономерным образом, для повышения степени прозрачности иерархии сети Tor) объединяются в "семейства" по признаку общего или совместного администрирования, так что следует избегать использования любых 2-х из таких узлов, "связанных родственными узами", в одной и той же цепочке анонимных маршрутизаторов Tor. Специальное задание опции NodeFamily может понадобиться только тогда, когда сервер с данным псевдонимом сам не сообщает о том, к какому "семейству" он себя причисляет, что на стороне сервера OR должно быть продекларировано путём указания параметра MyFamily в файле torrc. Допускаются множественные указания этой опции.

RendNodes псевдоним,псевдоним,...

Список узлов, которые по возможности желательно использовать в качестве точек рандеву (встречи).

RendExcludeNodes псевдоним,псевдоним,...

Список узлов, которые ни в коем случае не следует использовать при выборе точек рандеву (точек встречи).

SOCKSPort ПОРТ

Известить Tor о том, что на этом порту должны прослушиваться соединения, устанавливаемые приложениями, использующими SOCKS-протокол. Обнулите этот параметр, если Вам вовсе ни к чему, чтобы приложения устанавливали соединения по SOCKS-протоколу посредством Tor. (Значение по умолчанию: 9050)

SOCKSBindAddress IP[:ПОРТ]

Установить привязку к данному адресу для прослушивания запросов на соединение от приложений, взаимодействующих по SOCKS-протоколу. (По умолчанию: 127.0.0.1). Также Вы можете указать порт (например, 192.168.0.1:9100), который, разумеется, на целевой машине должен быть "открыт" посредством соотв. настройки файерволла. Определение этой опции может быть повторено многократно для осуществления одновременной ("параллельной") привязки ко множеству различных адресов/портов.

SOCKSPolicy политика,политика,...

Задаёт политики входа на данный сервер с целью ограничения круга клиентских машин, которым разрешено подключаться к SOCKS порту. Описание этих политик вводится аналогично тому, как это делается для политик выхода (см. ниже).

TrackHostExits хост,.домен,...

Для каждого из значений в разделённом запятыми списке, Tor проследит недавние соединения для хостов, соответствующих этому значению и попытается использовать один и тот же выходной (замыкающий) узел для каждого из них. Если очередной элемент списка предваряется символом ".", то его значение будет трактоваться, как соответствующее домену в целом. Если один из элементов списка состоит из одной только "точки", то это указывает на его "универсальное" соответствие всем путевым именам. Эта опция может оказаться полезной, если Вы часто устанавливаете соединение с серверами, которые аннулируют все записи о пройденной Вами аутентификации (т.е. принуждают выйти и зарегистрироваться снова) при осуществлении попытки переадресации TCP/IP-соединения, установленного с одним из таких серверов, на Ваш новый IP-адрес после его очередной смены. Обратите особое внимание на то, что использование этой опции невыгодно для Вас тем, что это позволяет серверу напрямую ассоциировать историю соединений, запрашиваемых определённым IP, с Вашей пользовательской учётной записью. Хотя в принципе, если кому-то и понадобится собрать всю информацию о Вашем пребывании на сервере, желающие в любом случае смогут сделать это посредством cookies или других специфичных для используемого протокола обмена средств.

TrackHostExitsExpire ЧИСЛО

Поскольку серверы, являющиеся выходными звеньями узловой цепочки, имеют право начинать работу и завершать её по собственному усмотрению, т.е. так или иначе – произвольным, случайным образом, желательно, чтобы ассоциация между хостом и выходным узлом автоматически потеряла свою силу по истечении некоторого ЧИСЛА секунд полного отсутствия сетевой активности со стороны сервера. По умолчанию – 1800 секунд (30 минут).

Существующий набор команд Tor достаточно велик. Рассмотрение их всех выходит за рамки настоящего обозрения. Здесь были приведены лишь несколько наиболее типичных вариантов редактирования и лишь часть команд. Полный список и синтаксис команд (на английском языке) можно найти на сайте разработчиков Tor.

См. https://www.torproject.org/tor-manual.html.en

Радует число дизлайков.

>половина команд нет для проверки

проверки чего?

>половина хуйни для инстала нет

ты тупой чтоле блядь? выполняя пошагово все пункты гайда, просто копипастя из браузера в терминал ты на свежую убунту 16.04 разворачиваешь полностью рабочий сс+обфс+хапрокси.

если ты не можешь справиться с ctrl+c-ctrl+v - то тебе нужен гайд для долбоебов

>аебался я конкретно с вашей хуйней

>Ничего не работает - ни стрейзанд, ни шадовсокс, ни хуя

А вот мы и выяснили причину твоих неудач - ты ебаклак

>>4633

Ебало завали, у же все работает. В самом гайде из шапки вырезана инфа про то что надо ставить доп пакеты нано и еще какойто хуйни, нашел в гайде из телеграфа. А еще не написано про старт сервиса через sudo /etc/init.d/shadowsocks-libev start.

Сейчас другая проблема. Накатил обфс хотя на пека не требовалось, но на телефоне не подлкючается - вечнео подключение, но пакеты побайтово идут как бы. В чем проблема? Оператор йота, но не работает также при подключении через вафлю.

Это не комманды, это конфигурация для ss-server, они включают tcpfastopen и повторное использование портов, а так же включают работу в tcp и udp режиме - udp relay.

От них ничего не зависит, в плане запуска сервиса, даже если их включить на старом кернеле, который не поддерживает фастопен, сс все равно будет работать просто фастопена не будет

фоксипрокси хуйня, потому что перегружен интерфейс и нет простой смены прокси в пару кликов как у омеги

58 Кб, 200x199

58 Кб, 200x199>itldc.com блядский впс

>2018

>покупать ВПС у пидорах

>покупать openVZ с 1 гигом рам за 3.5 евро в месяц

sudo стоит не во всех образах ubuntu 16.04, зависит от хостера

нахуй мне рассказывать человеку, который заходит на впс один раз в жизни чтобы сс установить и забыть, как работает судо?

http://my.balkanvps.eu/

Это для любителей экзотики. Разрешено все кроме откровенной политоты, спама и ДДОСа.

в айос клиентах (как минимум в шэдоурокет) запилен симпл-обфс

если в анальный айос в клиент смогли интегрировать плагин, то и в андроид должны, просто посмотри несколько разных клиентов под андроед, где-то должен быть интегрирован симпл-обфс

1 CPU Core

15 GB HDD

1 GB RAM

Windows/Linux

KVM Virtualisation

1 Gbit/s Unmetered Port (Shared)

Republic of Kosovo

24/7 Support

https://my.balkanvps.eu/cart.php?a=add&pid=6

>ебал в рот пескова и всю его семью

еще и обезьяну неплохо бы выебать, за то что мейлсру продался

при наличии нормального клиента хуево работают только сервисы с инфраструктурой в пидорахии

Кстати, из-за чего в воскресенье не работал сосач ? Из-за роскомпетуха или что-то с серверами ?

>В прайваси чек на 2ip показывает что с 99% я юзаю прокси: расхождение времени + тунель палят - это както можно обойти?

сменить системное время (часовой пояс) на часовой пояс твоей выходной ноды.

на выходной ноде запретить частично icmp трафик

>А еще не написано про старт сервиса через sudo /etc/init.d/shadowsocks-libev start

>6 ВКЛЮЧАЕМ СС КАК СЕРВИС ДОБАВЛЕНО В ПАСТУ ДЛЯ ИСТОРИИ

>sudo systemctl enable shadowsocks-libev.service && sudo systemctl restart shadowsocks-libev.service

а ты не очень умненький

скорее всего к капче не было доступа

весь современный интернет так или иначе завязан на крупных сервисах типа гугла, амазона, различных cdn, роскомпараша закрывает эти сервисы, инфраструктура перестает работать

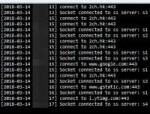

ss-local

> 2018-04-24 08:24:09 INFO: plugin "obfs-server" enabled

> 2018-04-24 08:24:09 INFO: using tcp fast open

> 2018-04-24 08:24:09 INFO: initializing ciphers... chacha20-ietf-poly1305

>2018-04-24 08:24:09 INFO: listening at 127.0.0.1:1080

>2018-04-24 08:24:09 INFO: tcp port reuse enabled

>2018-04-24 08:24:09 INFO: udprelay enabled

>2018-04-24 08:24:09 INFO: udp port reuse enabled

>2018-04-24 08:24:09 [simple-obfs] INFO: obfuscating enabled

>2018-04-24 08:24:09 [simple-obfs] INFO: tcp port reuse enabled

>2018-04-24 08:24:09 [simple-obfs] ERROR: bind: Cannot assign requested address

>2018-04-24 08:24:09 [simple-obfs] ERROR: Could not bind

>2018-04-24 08:24:09 [simple-obfs] ERROR: bind() error

>2018-04-24 08:24:09 ERROR: plugin service exit unexpectedly

Че ему надо? Вот куда именно он забиндиться пытается, сложно написать? Все просто и понятно у китайцев.

Конфиги по инструкции в шапке. Сервер запускается. Клиент нет. Все на линухе.

>Не работают эти команды.

если ты говноед и поставил не 16.04, это твои проблемы, держать 15 гайдов для разных ОС только потому что может найтись один вот такой говноед - иди на хуй, можешь сам взять и запилить гайд для своей говноос, добавим ссылку на него в шапке

Надеюсь они заблокируют CDN с Bootstrap и JS и пыня их выебет по полной после того, как кремлесайты перестанут открываться или будут отображаться криво.

"server":"127.0.0.1",

"server_port":8388,

"local_port":1080,

"plugin_opts":"obfs=tls;failover=127.0.0.1:8443;fast-open"

Ебучий торрентино, заблокированный роскомзашкваром только с прокси стран СНГ и открывается (украина, казахстан, армения и т.д).

Даже блядь из под латвискйого VPN появляется ебучая ошибка 403 Forbidden.

От кого они блядь прячутся ? От ФБР ?

Если что речь об этом сайте: torrentino.net

Братишка, подскажи как, я не осилю iptables.

Нет, бро, не только у тебя. У меня даже iCloud и iTunes работает через раз из-за роскомпетуха. Как же у меня горит от того, что приходится постоянно сидеть с включенным VPN с гейфона.

Important information

Currently Russian government is trying to establish new level of censorship, by blocking popular Telegram messenger. Also many unrelated resources (including some google and amazon services!) were blocked in attempt to stop people using Telegram. As result - users starts to create private VPN tunnels on the popular hosting platforms, using their affordable VPS offerings.

However, it was found that Mail.ru Group helps russian government to detect and block such endpoints. Mail.Ru controls and operates the 3 largest and most popular Russian social networking sites, VKontakte, Odnoklassniki, and Moi Mir, respectively. They are also running gmail-like free email portal.

Recently we got a number of reports that such private VPN proxies were blocked by hosters and included to the list of the government running blocklist. It was unclear how censors were able to detect them?

Thats easy. Mail ru group also operating own Internet search engine. Recently we found many scanning attempts from the Mail.ru Group operated networks, e.g. from 128.140.175.98. During scanning Telegram-related resources were requested and right after that resource been banned. That was confirmed by a number of users already.

What can be done:

1. Do not use any Mail.ru Group services. Avoid their adv. platforms, remove their tracking pixels from your pages.

2. Delete all your accounts in Mail.ru group operated services. It is good to remind that these services are very pro-actively sharing any content with government services and are not respecting user privacy.

3. If you are running own vpn/proxy - block access from the all Mail.ru networks, e.g. 128.140.168.0/21

4. Avoid any cooperation or community events with Mail.ru technical specialists due to their illegal cooperation with censors.

5. Try to share this information with your friends and colleagues. It is important to share that that this group is acting against Internet freedom.

Объясните долбоёбу, что и как делать в шинде?

Important information

Currently Russian government is trying to establish new level of censorship, by blocking popular Telegram messenger. Also many unrelated resources (including some google and amazon services!) were blocked in attempt to stop people using Telegram. As result - users starts to create private VPN tunnels on the popular hosting platforms, using their affordable VPS offerings.

However, it was found that Mail.ru Group helps russian government to detect and block such endpoints. Mail.Ru controls and operates the 3 largest and most popular Russian social networking sites, VKontakte, Odnoklassniki, and Moi Mir, respectively. They are also running gmail-like free email portal.

Recently we got a number of reports that such private VPN proxies were blocked by hosters and included to the list of the government running blocklist. It was unclear how censors were able to detect them?

Thats easy. Mail ru group also operating own Internet search engine. Recently we found many scanning attempts from the Mail.ru Group operated networks, e.g. from 128.140.175.98. During scanning Telegram-related resources were requested and right after that resource been banned. That was confirmed by a number of users already.

What can be done:

1. Do not use any Mail.ru Group services. Avoid their adv. platforms, remove their tracking pixels from your pages.

2. Delete all your accounts in Mail.ru group operated services. It is good to remind that these services are very pro-actively sharing any content with government services and are not respecting user privacy.

3. If you are running own vpn/proxy - block access from the all Mail.ru networks, e.g. 128.140.168.0/21

4. Avoid any cooperation or community events with Mail.ru technical specialists due to their illegal cooperation with censors.

5. Try to share this information with your friends and colleagues. It is important to share that that this group is acting against Internet freedom.

Объясните долбоёбу, что и как делать в шинде?

Кек. Эти могут запросто ввести белые списки, а то, что из-за этого пострадают десятки миллионов их не волнует.

Вроде как относительно понятно в шапке написано. Но таки поясните нуфагу-долбоебу, который в консольке убунты последний раз сидел лет 10+ назад.

На что смотреть в VPS кроме кол-ва рамы и географич. положения?

Скорость моего капчевания/торрентования не снизится?

Для роутера что-то поменяется?

Пидор провайдер точно ничего не поймет?

Еще какие-то рекомендации может, яхз.

45 Кб, 943x654

45 Кб, 943x654>Но естественно роутер раздает впн и на комп

Так и что в этом плохого? Если скорость не устраивает то поставь ovpn клиент и на пк, в таком случае пк будет сам шифровать свой трафик, а роутер просто его пропускать не насилуя свой слабый процессор.

Иначе же ставь openwrt на роутер, отключай redirect-gateway в ovpn, ставь iproute2 и добавляй что-то вроде

>ip rule add from ps4_ip table x

>ip route add default dev tun0 table x

72 Кб, 720x540

72 Кб, 720x540Или может где-то есть гуиды, как самому настроить такое на сервере? Пикрандом.

>Откуда такой внезапный дроч на какие-то там вэпээны?

Роскометух совсем обезумел, я не удивлюь, если завтра он забанит даже яндекс.

Если ты только на поней на анимепорнодроч.ком через браузер дрочишь, то да, фригейт спасает. Нормальные люди лишились практически всех сервисов.

СУКАБЛЯТЬ НЕНАВИСТЬ НЕНАВИСТЬ НЕНАВИСТЬ!!! КАК ЖЕ МЕНЯ ЗАЕБАЛА ВСЯ ЭТА ХУЙНЯ! МЕСЯЦ! МЕСЯЦ ВСЁ РАБОТАЛО НОРМАЛЬНО, И СЕЙЧАС НЕДЕЛЮ НАЗАД НАЧАЛАСЬ ЕБЛЯ. НУ КАКОГО ХУЯ У МЕНЯ ПОСТОЯННО ВЫЛЕЗАЕТ "СОЕДИНЕНИЕ СБРОШЕНО" ИЛИ "СОЕДИНЕНИЕ ЗАКРЫТО" ИЛИ "ПУСТОЙ ОТВЕТ" НУ ЧТО ЗА ХУЙНЯ ТО БЛЯТЬ??!!?

Сорян за капс, но я блять сейчас на жопной тяге уже наберу первую космическую от этого бушприта. ТРИ! ТРИ РАЗНЫХ СЕРВЕРА БЛЯТЬ! У разных хостинг-провайдров, и ни один сука не может нормально работать. Везде абсолютно одна и та же хуйня: после старта сервиса SS около 2-3 минут всё загружается нормально, после этого начинаются дропы, задержки, бесконечная установка соединения с дальнейшим таймаутом или ERR_EMPTY_RESPONSE. Ну что я блять делаю не так, обьясните? Что такого блять могло произойти, что всё нормально работало, а потом просто взяло и сломалось?

>Скорость моего капчевания/торрентования не снизится?

Нормальный впн в европе дает скорость в районе 80мбит при канале в 100.

Макака банит известные ему впн на своей борде, впс может работать, если что можно одной командой в консоли добавить айпи двача в вайтлист.

>На что смотреть в VPS кроме кол-ва рамы и географич. положения?

чтобы хостер не пидорахой был

>Скорость моего капчевания/торрентования не снизится?

смотря какой у тебя провайдер и как ты будешь настраивать сс

>Пидор провайдер точно ничего не поймет?

точно

>Еще какие-то рекомендации может, яхз.

трактор

Ищи карту связанности сети и выбирай впс, которая ближе к тебе по этой карте.

щас бы делать вид что тебе надо в туннель для торрентов\бравзинга\игорь завернуть вообще весь трафик. нахуй иди.

Надо всё в туннель завернуть, значит надо. Иди нахуй ты со своим ебанутым прокси дрочем.

92 Кб, 750x306

92 Кб, 750x306При этом если запустить прямо из консоли - то всё стартует нормально, а через systemd не хочет ни в какую.

Как порт менять?

20 Кб, 256x256

20 Кб, 256x256Почти все дешманские дают от терабайта. Этого достаточно.

Гугл хром сломан чебурашкой.

>5 ввести комманду sudo nano /etc/shadowsocks-libev/config.json подставить в открытом файле к строкам нижеследующие значения, выйти из нано нажав ctrl+x - y:

{"server":"ip_сервера",

"server_port":443,

"password":"копируешь_тот_что_сгенерирован",

"timeout":30,

"method":"chacha20-ietf-poly1305",

"fast_open":true,

"reuse_port": true,

"mode": "tcp_and_udp"

}

Ладно. Если я впишу любой рандомный из них - будет работать?

Это 2^16

Лучше оставить 443, так как он открыт на большинстве серверов с https. И включить tls обфускацию в ss.

В смысле? По-твоему, оно роскомнадзорнет все сервера, хостящие веб-парашу, что ли?

В этом смысле как раз-таки 80 и 443 самые безопасные, их в последнюю очередь будут пидорить, ибо это уже финальный этап белых списков.

Эти пидоры еще и не такое сделают, ты только потерпи.

> а непосредственно блокировкой в круглосуточном режиме занимаются два инженера (их фамилии пока не сообщают), которым выделили отдельное помещение и снабдили необходимой техникой, в том числе выдали 4 USB-модема для подключения к разным операторам. По информации анонимного источника, инженеров на выходных не выпускали из помещения и не давали поспать — этим объясняются «неадекватные» блокировки подсетей /32, входящих в /22, которые мы наблюдали в воскресенье.

Можно разрешить свою подсеть. Можно слушать магическую комбинацию пингов и разрешать адрес, с которого она пришла. Можно ждать особый udp-пакет и так же разрешать

- Не весь софт нормально работает с socks5. Многие игры вообще не имеют такой настройки, у торрента listning port не будет активным, браузеры зачастую пропускают часть трафика мимо прокси (webrtc, dns)

- ss не заворачивает tcp трафик в udp

- Иметь виртуальную локалочку между всеми своими устройствами очень даже полезно. Доступ к сетевым шарам, rdp, ssh, timemachine и все это без ебли с ddns, белыми ip и пробросом портов.

>>4751

1тб минимум и это если без торрентов и бекапов

Если подключаешься отовсюду: с 3жи, из дома, от соседа бабки, с работы, с макдоналдса, с поезда РЖД, со спутника Маска, то никак, только авторизация логин-паролем или сертификатом.

Иначе определись с ограниченным кругом провайдеров и смотри диапазоны их айпи.

В любом случае ебучий геморрой, блядь.

Нерелевантную хуйню ты понёс какую-то.

Есть 65545 стульев. Речь о выборе одного.

С белыми списками хуи окажутся на всех, это очевидно, что не отменяет необходимости определиться в данный момент.

А ты чего несёшь, ебанутый?

> 1тб минимум и это если без торрентов и бекапов

Трафик через впн будет больше реального? По отчетам моего провайдера у меня максимум потребления - 300гб/месяц.

Надо ли мне покупать больше?

>Можно слушать магическую комбинацию пингов и разрешать адрес, с которого она пришла. Можно ждать особый udp-пакет и так же разрешать

Охуенно. Есть что почитать и попердолить?

Двачую. У меня Аруба и такое же говно. Постоянно отваливается udp relay. Помогает перезагрузка сервиса. Конфиг такой же. Ошибки в логах точно такие же. Сука как быть нахуй?

>готовиться к худшему и

Ставить спутниковый интернет. Подальше от города, чтоб не грушили. Лучше трактор.

>Трафик через впн будет больше реального?

Ровно вдвое больше

>>4779

Гугли Port knocking

>>4782

>когда за вычисление проксей возьмётся сам провайдер

В таком случае придется не только пользоваться обфускацией но еще и скрывать впн трафик на фоне большого объема трафика разрешенного. Пользователь отправляющий гигабайты на один и тот же адрес и никуда иначе конечным провайдером вычисляется крайне легко. Вот только до такого еще и китайцам далеко.

пизлец чё... я в день могу 500гб раздать но турренте. хотя, наверно, пиров необязательно пускать через сс, да?

можно через сс только заблоченное пускать

>lowendstock.com

Там только на год оплаты с мизерным трафиком?

>vds.menu

Тут же одни пидорашки.

Есть ещё такие таблицы?

Питyн сказал, что VPN пользуются только педофилы и бабахи, а простому честному пидоранделю НЕЧЕГО СКРЫВАТЬ.

Держит, но вряд ли станет стучать роскомпараше, особенно, если страна плохо относится к России.

Логи не 100%-ая запись трафика, для передачи разным правительствам и рекламным парашам.

> Ровно вдвое больше

Поясни почему. Я видимо туплю.

Я отправляю запрос -> запрос транслируется через удаленную машину -> получаю ответ и входящий трафик.

Где 2й раз?

Из-за копирастии. Я очень сильно удивился, когда не смог зайти на рутрекер и ряд торрент-трекеров из под индийского VPN.

1гб закачивается на vps + 1гб отправляется тебе = 2гб

Ничего, если ты посидел на сосаче или другой мейлру-параше чуток через впн, то твой ойпи уже взят на карандаш, скорой ожидай блокировки

Нужно смотреть пункт DMCA в условиях использования, есть хостеры, которые игнорируют копирастов.

>при желании может снифать весь твой траф

Впс изначально не под это заточен и не на этом зарабатывает, поэтому не 100% готовые впн зонды.

Из впс можно цепочку сделать. Можно распидорасить трафик балансировкой по нескольким впс. Можно ещё что с тор замутить для скрытия трафика.

Оно и видно, хостеры мамкиных криптоанархистов пачками летят в реестр, хато всякие холы хуйолы фригейты стоят как ни в чем не бывало.

>всякие холы хуйолы фригейты

Они ещё до ввода усиленного dpi сдохнут. В любом случае быдло-обыватель не могущий в vps соснёт с заглотом.

Как только пыня в очередной раз проведет иннагурацию самого себя. Тут тебе и чебурнет и запрет наличных платежей, и принудительный гулаг в виде налога на тунеядство.

>Никак не обходят лол, читал как-то статейки о китайском интернете. Там мизерные проценты пользуются всякими гмейлами и т.д.

>

У них там своего контента немало, плюс на авторское право как правило забивают большой и жирный болт. По сравнению с китайским интернетом, рунет это как Папуасия против США.

Чем яндекс хуже гугла? Поиск картинок у яндекса даже лучше. Вконтакт вообще лучше фейсбука, с этим никто спорить не будет.

Или короче: https://developers.cloudflare.com/1.1.1.1/dns-over-https/cloudflared-proxy/

Алсо, подскажите годны клиентов криптованного DNS (DoH или DNSCrypt, не важно) под ведро, кто чем пользовался?

Только яндексом и вконтактом сыт не будешь.

Бур с лолями нет! Фильмы и музыка дерьмо без души! Анимы нет!

>Чем яндекс хуже гугла?

Тем что прогнулся под ркп, скрывая сайты с фильмами и mp3-онлайн, в отличии от гугла.

гугл тоже прогибается под своих, я когда что-то ищу там постоянно сообщение внизу, типа результаты удалены по приказу бал бла бла. А на ютубе банят видосы с хейтспич. Так что в плане прогибания и свободы слова это сорта говен.

> я когда что-то ищу там постоянно сообщение внизу, типа результаты удалены по приказу бал бла бла.

Это если страну не менять, выбери в настройках любую банановую страну, не входящую ни в СНГ, ни в Евросовок.

А ты будешь утверждать, что фейсбук лучше? Или ты может еще расскажешь что форчан с ограничением в 2 мегабайта и без вп9 лучше двача?

> А на ютубе банят видосы с хейтспич

Здесь двачую. Dailymotion, Vimeo и уткауткавперед наше всё.

Мне не не нужно полное покрытие ВПН, ибо очень узкие цели - чисто один ресурс, который заблочил ТОР.

5 Кб, 271x274

5 Кб, 271x274Слыш, ты сам уёбок? Я то тут при чем? Я че тебе говорил что за запреты какие?

10 Кб, 480x216

10 Кб, 480x216Просто хочу разобраться.

1. Я правильно понял что скорость не должна сильно падать, просто пинг будет выше?

2. Хули так дёшего? За 8 баксов в год тебе дают виртуалочку с натом, анлимом и гиговым линком, в тоже время какой нибудь zen mate стоит 70 баксов в год. Может я в ингиш не смог?

3. Какие мощности нужны под двух юзеров с 200 мегабитным интернетом? Хватит ли одного ядра и 256 оперативы.

4. Какой брать объём hdd? Я понял что там лишь бы ос влезла + пара гигов под мусор и прочие кэши.

5. Не слишком ли палево брать vps в гермашке, там же взъебут за те же торренты.

6. Имеет ли смысл ориентироваться на рейтинг с lowendstock.com

>vps в гермашке, там же взъебут за те же торренты.

Это так. Германия для торрентов не подходит никак.

Швеция, Нидерланды, если прям цеевропа нужна.

anon pls

pls

все паблик прокси давно дохлые