Вы видите копию треда, сохраненную 14 ноября 2019 года.

Можете попробовать обновить страницу, чтобы увидеть актуальную версию.

Скачать тред: только с превью, с превью и прикрепленными файлами.

Второй вариант может долго скачиваться. Файлы будут только в живых или недавно утонувших тредах. Подробнее

Если вам полезен архив М.Двача, пожертвуйте на оплату сервера.

Прошлые тренды:

01. https://arhivach.ng/thread/302847/

02. https://arhivach.ng/thread/305585/

03. https://arhivach.ng/thread/311743/

04. https://arhivach.ng/thread/313885/

05. https://arhivach.ng/thread/316302/

06. https://arhivach.ng/thread/342518/

07. https://arhivach.ng/thread/343484/

08. https://arhivach.ng/thread/354345/

09. https://arhivach.ng/thread/356677/

10. https://arhivach.ng/thread/357411/

11. https://arhivach.ng/thread/358606/

12. https://arhivach.ng/thread/360685/

13. https://arhivach.ng/thread/360686/

14. https://arhivach.ng/thread/362459/

15. https://arhivach.ng/thread/366070/

16. https://arhivach.ng/thread/370112/

17. https://arhivach.ng/thread/371223/

18. https://arhivach.ng/thread/380172/

19. https://arhivach.ng/thread/393533/

20. https://arhivach.ng/thread/396501/

21. https://arhivach.ng/thread/399784/

22. https://arhivach.ng/thread/417764/

23. https://arhivach.ng/thread/421670/

24. https://arhivach.ng/thread/427032/

25. https://arhivach.ng/thread/429883/

26. https://arhivach.ng/thread/431232/

27. https://arhivach.ng/thread/435971/

28. https://arhivach.ng/thread/436582/

29. https://arhivach.ng/thread/437351/

30. https://arhivach.ng/thread/438521/

31. https://arhivach.ng/thread/440432/

32. https://arhivach.ng/thread/442337/

33. https://arhivach.ng/thread/443043/

34. http://arhivachovtj2jrp.onion/thread/446719/ - через тор

35. https://arhivach.ng/thread/448448/

36. https://arhivach.ng/thread/455565/

37. https://arhivach.ng/thread/468123/

38. https://arhivach.ng/thread/470518/

39. https://arhivach.ng/thread/478710/

40. https://arhivach.ng/thread/483698/

41. https://arhivach.ng/thread/487700/

Эта шапка на пастбине для переката:

ДВАЧЕРИГА РИПНУЛАСЬ, ПОМЯНЕМ МОЖЕТЕ СОБРАТЬ БАБЛА, Я ВАМ ПОДНИМУ АНАЛОГ (НО ТОГДА АНАЛОГ МИД-РЕЛЕ ТИПА АНИМЫПРОТИВПЫНИ ПОДНЯТЬ ДОЛЖЕН КТО-ТО ДРУГОЙ)

DISCLAIMER: ХОТИТЕ ГАЙДОВ ПО ВАЕРГАРДУ, ОПЕНВПНУ, ХУЙ ПОЙМИ ЧЕМУ ЕЩЕ СОСНИТЕ ХУЙЦА ПИШИТЕ ИХ САМИ, И НЕ ЗАБУДЬТЕ ПРИНЕСТИ АРГУМЕНТОВ ЧЕМ ВАШЕ ГОВНО ЛУЧШЕ НАШЕГО ГОВНА

ДЛЯ САМЫХ ДОМОХОЗЯИСТЫХ ДОМОХОЗЯЕК УРОВНЯ /b/ РЕКОМЕНДУЕТСЯ ИСПОЛЬЗОВАТЬ OUTLINEVPN

outline это просто набор гуев и оберток для ss, кроме серверной части, которую они перепердолили сами, код открыт но конечно его никто не разбирал

клиентская часть, по крайней мере для шинды, это бинарник ss-local из shadowsocks-libev как клиент и badvpn-tun2socks как заворачиватель всего трафика в виртуальный адаптер от openvpn

outline очень прост в установке, позволяет выпускать отдельные ключи для разных клиентов более лучше чем это делает ss-manager

т.к. в основе outline лежит ss то клиенты и серверы аутлайна и сс-либев взаимозаменяемы - ничто не мешает тебе держать свой сс-сервер с обфускацией блекджеком и шлюхами, а для мамки порекомендовать аутлайн-клиент чтобы ей меньше пердолиться с проксями

серверная часть работает как докер-контейнер и может работать в т.ч. с PT для обфускации, но их надо пердолить самому как стендэлон сервисы с перенаправлением на интерфейс докера

ранее outline не рекомендовался, т.к. все работало через жопу и скорости были на уровне опенвпна, сейчас скорость аутлайна сопоставима со скоростью чистого ss-libev

аутлайн работает через докер-хуекер и потому если у вас там нат-впс и 20 проброшеных портов то или ебитес с ipv6 или не пользуйте аутлайн или купите более лучший впс

голый СС а значит и аутлайн теперь детектится и блочится GFW, что в принципе было давно ожидаемо, теперь только обфускация, только хардкор

Гайды:

https://medium.com/p/1d173b3d5513 - САМЫЙ СВЕЖИЙ ГАЙД ПО СС+РАЗНЫМ ОБФУСКАТОРАМ В СТЕНДЭЛОН РЕЖИМАХ

https://justpaste.it/4tjdx - простой и понятный гайд по сс+обфс на убунту 18.04

https://medium.com/p/b18747d12a4f - настройка v2ray в режиме вебсокет+http

http://telegra.ph/shadowsocks-over-cloudflare-05-17 - гайд по shadowsocks-over-cloudflare для дебилов, с картинками

https://pastebin.com/CpKBhNC3 - настройка nginx перед cc для параллельной работы вебсайта с v2ray-over-tls-cf с легитимным сертификатом let's encrypt, чтобы не забрали домен

https://pastebin.com/PhZsrnZ6 - тоже гайд по настройке вебсервера перед ss+v2ray+cf но на 80ом порту в режиме http-websocket (для тех кто не хочет симпл-обфс)

https://justpaste.it/53cvr - просто сс без обфс и прочего - актуально для впс с опенВЗ виртуализацией

https://justpaste.it/5wl00 - установка\настройка симпл-обфс - устарело, если у тебя опенВЗ ставь сс по гайду выше и потом ставь v2ray по гайду еще выше

https://justpaste.it/5rvf4 - настройка дабл-сс и лоадбеленс между разными входными нодами - все еще актуально

чьи-то оптимизации и пердолинг:

https://medium.com/p/b8938a61d38/ - 3 ПЕРДОЛИНГА В 1 ГАЙДЕ: TCP-BBR, ДОСТУП К СС ТОЛЬКО ЧЕРЕЗ CF, НАЕБ ДАБЛПИНГА

https://justpaste.it/3mm70 - пердолинг сетевого стека и tcp bbr - подходит для kvm\xen\vmware, уже есть в гайде выше

https://justpaste.it/3rmf0 - оригинальный гайд антоши, аналог дабл-сс через сервера cloudflare в качестве входных нод

- пердолинг iptables для cc-овер-CF, делает ваш 80ый порт на выходной ноде "невидимым" не совсем для всех кроме клаудфлер, убирает детект "веб-прокси" для особо анально-повернутых даунов.

https://justpaste.it/1d9l1 - какой-то гайд по прайвокси, возможно для удаления рекламы

https://pastebin.com/ph1HT9FX - какой-то гайд по прайвокси и пердолингу на шинуксе для торификациии и проксификации по спискам хуйня, нинужон, не проверялось

https://github.com/teddysun/shadowsocks_install - очень простой шкрепт по автоустановке сс и хапрокси, все инструкции на кетайском, пощу в ОПпосте чтобы не обвиняли в предвзятости

https://github.com/StreisandEffect/streisand - комплексное решение по преодолению цензуры - с кучей нинужон-тир сервисов, не подходит для самостоятельного разворачивания домохозяйками; подходит для того, чтобы развернуть на своей ВПС и потом линковать своей мамке-бабке-тете сраке. КРАЙНЕ ЖЕЛАТЕЛЬНО ОТКЛЮЧАТЬ НЕНУЖНЫЕ СЕРВИСЫ И КРАЙНЕ ЖЕЛАТЕЛЬНО МЕНЯТЬ ПОРТЫ В СЛУЧАЕ СОВПАДЕНИЯ С ДЕФОЛТНЫМИ, разворачиваемый обфс-прокси бридж для ТОРА может не работать\отвалиться из-за пердолинга в последних версиях обфс4прокси.

В треде поселилась пара криптославиков, с соответствующим уровнем познаний а правильнее незнаний, которые не могут понять как работает ssl и считают что получение легитимного сертификата от let's encrypt как-то тебя компрометирует и позволяет найти реальный адрес сервера за CF. Это хуйня уровня /b/, а сами шизики не могли настроить нормально браузер, прежде чем "теситровать".

FAQ:

Почему именно shadowsocks?

1) Быстрее OpenVPN (даже без обфускации и через UDP)

2) Даже без обфускации не детектится Великим Китайским Фаерволлом! RIP - теперь сс без опускации режется GFW

3) с обфускацией которая ставится в 5 ПРОСТЫХ ШАГОВ К СВОБОДЕ™ дает за щеку всем

4) риальне кроссплатформенный, есть клиенты для андроид\айос\макось\никсы\шинда

Ответы на распространенные тупые вопросы:

1) это прокси

2) все шифруется, то что оно шлет данные в плейнтексте - деза или тупость каких-то дебилов

3) 80 и особенно 443 порт, как в гайде безопасны для сканов РосПравдНадзора - если начнут банить 443 нам пизда в любом случае

4) чтобы завернуть трафик %хуйня_нейм% в сс нужно ставить или сс-тап (оно делает виртуальный сетевой интерфейс и заворачивает туда весь трафик) https://www.sockscap64.com/sstap-enjoy-gaming-enjoy-sstap/ или proxycap или сокскап64 (но лучше проксикап)

4.1) МОЖНО ЗАВЕРНУТЬ ВЕСЬ ТРАФИК ЧЕРЕЗ BADVPN-TUN2SOCKS - гайды будут когда-нибудь потом или сам напиши

4.2) МОЖНО ЗАВЕРНУТЬ ВЕСЬ ТРАФИК ЧЕРЕЗ OUTLINE-VPN КЛИЕНТ - засунув в него конфиг из сс-клиента (через опции типа share) но это не работает с обфускацией, для работы аутлайна с ПТ надо pierdolitsa

5) нормально настроеный ss умеет в udp а значит торренты будут работать нормально

По скорости:

SS > WIREGUARD > SSH > tunsafe > outlineVPN > strongswan > OVPN-UDP > OVPN-TCP > SSR > говно > моча > > SOFTETHER

Зачем мне ваши эти вот все обфс\сс\софтэзер, я себе накачу операвпн и нормас?

1) провайдеры детектят и тротлят впн\нераспознаный трафик:

ЙОПТА ТРОТТЛИТ СС БЕЗ ОБФС (ВЕРОЯТНО ПРОСТО ПОТОМУ ЧТО НЕ МОЖЕТ ОПРЕДЕЛИТЬ ЧЕ ЭТО ЗА ТРАФФИК)

НЕКОТОРЫЕ ПРОВАЙДЕРЫ ТРОТТЛЯТ ОПЕНВПН

2) провайдеры впн идут на поводу у роскомнадзора

3) провайдеры впн ограничивают трафик\количество устройств и как правило используют или стоковый опенвпн или немного модифицированный

136 Кб, 1792x652

136 Кб, 1792x652не забыть добавить пикрил хуиту в гайды

85 Кб, 1360x1411

85 Кб, 1360x1411Зачем все эти ноунейм мессенджеры? Телеграм - самый защищённый анонимный мессенджер в мире, стоящий на страже свободы слова и борящийся с РКН и кровавым режимом луркай Digital Resistance - это Павел Дуров всё основал. В Телеграме сидят все хакеры в не незаконном смысле этого слова и спецы по ИБ. Поднимать ничего не нужно, просто установи с официального сайта. Об остальном позаботился Павел Дуров. Все контакты подтянутся автоматически благодаря инновационной технологии импорта списка контактов. Остаётся только общаться, зная, что твои данные и твоя переписка в надёжных руках под крепкой защитой, обеспеченной создателем ВКонтакте и Телеграм.

74 Кб, 691x843

74 Кб, 691x843Какой следующий шаг для секьюрности посоветуете ?

можно использовать публичне днс клаудфлер, он будет выбирать ближайший сервер к твоему выходу, т.е. скорее всего в риге и будет

Поставь unbound с root-hints

Мудро. Спасибо за совет.

Я, конечно, понимаю, что я сам могу быть криворуким, но всё же я несколько сомневаюсь в компетенции автора гайда на медиуме. Многие команды неправильно написаны (не те кавычки, недостающие пробелы, некорректные обращения).

Хотел сделать всё как по гайду, собственно, так и сделал, в итоге ничего не завелось, просто не грузятся страницы. Не вижу смысла пытаться найти, в чём ошибка, ибо муторно, я уже начал переустановку убунты для очистки и установки сс со старым добрым обфс.

Я понимаю, что, скорее всего, ошибка с моей стороны, но всё же, я прошу ещё раз: пожалуйста, сделайте актуальный и полноценный видео-гайд для чайников, как я.

P.S. видеогайд в шапке неполный, это немного не то

Кстати, там фрином наконец выдает домены, я взял тот, который хотел.

Вот хороший, годный гайд, утащил из одного тг чятика. У меня по нему всё с первого раза получилось.

https://anonfiles.com/b3a4M065n5/Shadowsocks_-_loskiq_pdf

Как обладатель платного продукта ты имеешь уникальную возможность обратиться в тех. поддержку, где макаки на зарплате будут заниматься твоей проблемой, а не аноны которым мало того что насрать, так ещё и информации ты не представил достаточное количество и придётся тянуть из тебя её вытягивать.

А какая инфа ещё нужна? Ну виндовс 10, адоб криэйтив сьют с рутрекера стоит. Страна с анальным интернетом - Узбекистан. Нордвпн тупо не логинится. Долго крутилась загрузка - failed to connect - перезагрузился - фотошоп проебался.

Вот и пиши людям которым ты за это заплатил, а не еби мозги всем остальным.

>какая инфа ещё нужна

Как минимум логи и результаты твоих изысканий по этому вопросу.

это дельный совет, спасибо!

интересно почему он мне похерил весь мой пиратский софт

автокад тоже например

Возможно потому, что у тебя кряки насрали в hosts файл, а нордвпн клиент игнорирует его.

наверное пока хостс игнорировался оно мне потерло пиратские лицензии, придётся накатывать всё заново.

в связи с этим вопрос: openvn тоже игнорит hosts? как сделать чтобы больше так не наебаться?

Добавь в конфиг

pull-filter ignore "dhcp-option DNS"

Закомменти эту строчку

#setenv opt block-outside-dns

Возможна утечка DNS и IPv6

>не те кавычки, недостающие пробелы, некорректные обращения

гайд проверялся на чистом впс, все работает если прост копипастить

Деньги мне плати за это.

>Кстати, там фрином наконец выдает домены, я взял тот, который хотел.

пасиб, анончик, что отписался. с весны не мог там зарегать. сейчас похоже починили, все регается и сам фрином перестал быть таким задумчивым

Ну в чём проблема тогда? Пиздуй в шапку, там гайд, хуярь v2ray-plugin на 80 порту с http опускацией

Да какой блять гугл, тут всё в шапке есть, а если на архивач заглянуть так вообще чотко будет

я так и сделал лол.

какой впн сервис норм?

гугл: покупай нордвпн братан

вот и всё, я сюда пошел, чтобы мне подсказали

а тут ты

ну в принципе на каждом русскоязысном форуме всегда найдется пидрила вроде тебя, привычно

мне он нужен в том числе чтобы мне не резали воип

давай уже, отъебись, ты не нужен, всё наладилось

37 Кб, 480x268

37 Кб, 480x268Когда изолируют тогда и приходи.

Надеюсь клаудфлара прогнётся и её не заблочат. А там похуй

А тебе не скажем, казачок.

Купили антенну, оформляем спутниковый тырнет. Мама, спасибо, что я живу у границы.

Крыса, хуесос, ну и не очень то и хотелось.

100 Кб, 772x1080

100 Кб, 772x1080>DNS over HTTPS

Поясни вот за эту фигню. Какой в ней смысл и стоит ли поднимать это на ВПС, на которой уже стоит СС, Вайргард и 3proxy?

surfshark нормальный впн или нет?

1. Заходишь в about:config

2. Ищешь настройку network.security.esni.enabled, выставляешь true

3. network.trr.bootstrapAddress > 1.1.1.1

4. network.trr.custom_uri > https://mozilla.cloudflare-dns.com/dns-query

5. network.trr.mode > 3

6. Перезапускаешь лисичку и заходишь на https://rutracker.nl (как и все сайты на Cloudflare, а также любые сайты с поддержкой ESNI) уже без VPN.

346 Кб, 1999x870

346 Кб, 1999x870Рилейт точные настройки: https://github.com/bagder/TRRprefs

Впны нахой не нужны.

Ясно, я слоу

>>58049

>Впны нахой не нужны.

Это не сработает, как минимум, на:

Yota

Тис-Диалог

Мегафон

LANTA Ltd

Теле2

OOO KDMS/ IP-Home

Омские Кабельные Сети

LINK-NET/ Линк

У этих провайдеров блокируются HTTPS-запросы без SNI (а если ESNI включен, то они именно такие). Доступность сайтов с ESNI у этих провайдеров ухудшится: они не могут определить, к какому домену производится доступ, они блокируют соединение, и фактически получается блокировка по IP.

Также не стоит забывать, что в России заблокирован стандартный DoH-резолвер, вписанный в Firefox, mozilla.cloudflare-dns.com.

https://isitblockedinrussia.com/?host=mozilla.cloudflare-dns.com

>в России заблокирован стандартный DoH-резолвер, вписанный в Firefox, mozilla.cloudflare-dns.com.

Спасибо Роскомнадзору, выручает в борьбе с жирными зондами. Жаль, они сделали это ненамеренно.

> LANTA Ltd

> Теле2

Всё работает, пиздабол. И у Теле2 , и у Ланты можно юзать любой DNS и ESNI.

Dailymotion и rutracker не открываются без SNI на твоем провайдере. Они заблокированы по домену, и в реестре для них указаны правильные IP-адреса.

Для zello.com в реестре указан неправильный IP-адрес.

Почему e621 и danbooru открываются без SNI — не знаю. Возможно, провайдер применяет какой-то комбинированный DPI, или это даже DPI вышестоящего провайдера обрабатывает.

Это эксперимент, прежде всего, для меня. Не пытайся его интерпретировать всерьез.

В моём регионе Теле2 всё наглухо блокирует, ни один сайт без SNI не открывается (кроме zello, из-за неправильного IP в реестре).

Ещё есть 2 измерения из других регионов, там открываются dailymotion, rutracker и zello, но не danbooru и gelbooru и e621.

Несколько часов анализировал дампы, и, похоже, твою ситуацию понял: danbooru и e621 хостятся на cloudflare. На Lanta открываются без SNI только сайты за CloudFlare (ну и zello еще, из-за неправильного IP в реестре).

В некоторых регионах ещё у Ростелекома то же самое, но наоборот: сайты за CloudFlare НЕ открываются без SNI, а другие — открываются.

Но ситуацию с недоступностью gelbooru на Теле2 это не объясняет.

>Но ситуацию с недоступностью gelbooru на Теле2 это не объясняет.

Так же, как и yota - нет sni, значит чистая блокировка по ip.

Cloudflare, не cloudflare, даже если много других сайтов хостятся на этом ip - значения не имеет.

Лурка к сожалению тоже не работает

Да, скоро википедию нашу, русскую, сделают! Заживем!

>Впны нахой не нужны

если dpi твоего прова юзает при парсинге sni-поле, то да. если же пров блокирует ip, что делоть, как жить?

это как с goodbyedpi у кого-то он работает, а у кого-то нет

На наге провы уже пишут, что из-за всяких esni, quic и прочей ебалы такими темпами блокировки будут только по айпи и целым протоколам

Такими темпами скоро васяны запилят оверлейный даркнет по типу тора, но лучше. В этом случае белые списки не помогут.

Они заблокированы по домену, в этом-то и дело. blockType="domain".

<content id="262850" includeTime="2016-01-26T09:28:36" entryType="5" blockType="domain" hash="94F661C0CBF1453DC2CB140FEE4B1E0E">

<decision date="2015-12-04" number="решение суда по делу № 3-0726/2015" org="Мосгорсуд"/>

<domain><![CDATA[www.rutracker.org]]></domain>

<ip>195.82.146.214</ip>

<ipv6>2a03:42e0:0000:0000:0000:0000:0000:0214</ipv6>

</content>

>Cloudflare, не cloudflare, даже если много других сайтов хостятся на этом ip - значения не имеет.

Посмотри на результаты https://hastebin.com/vajatipisa.cs выше постом. Почему открываются danbooru, e621, zello, но не открываются rutracker, dailymotion и gelbooru?

Из всех этих ресурсов только gelbooru заблокирован не по домену в реестре.

Аналогично см. https://hastebin.com/yujuleheri.cs — Ростелеком Кемерово. Почему-то открываются rutracker, dailymotion и zello, но не danbooru, gelbooru и e621.

https://hastebin.com/hugiwolate.http — ТИС Диалог — еще одна непонятная ситуация.

https://hastebin.com/osizatoboy.cs — мобильный теле2 какого-то региона. Ситуация как у Ростелекома выше.

>>58333

>если же пров блокирует ip, что делоть, как жить?

https://www.reqrypt.org/reqrypt.html

>Cloudflare, не cloudflare, даже если много других сайтов хостятся на этом ip - значения не имеет.

При этом, замечу, что на IP-адресах e621 еще и хостится e926, f-list, также заблокированные. Он не должен открываться.

Пердоли, блять, купите впс, ставьте v2ray и забудьте про блокировки

rutor.lib и rutracker.lib пашет без впн, хотя заболочены по IP.

Найс совет, когда у тебя широкий выбор из целого одного оптоволоконного провайдера и ростелекома с adsl.

https://hastebin.com/jazesigufe.cs

Так-то лучше

87 Кб, 1275x806

87 Кб, 1275x806>2 - First. Use TRR first, and only if the name resolve fails use the native resolver as a fallback.

И все течет мимо. Есть еще гениальные идеи?

Хуяся, не знал, что МГТС впаривает сертификат как в Казахии. Ну тут либо юзать "3", либо другой DNS-сервер.

Коммерческие:

network.trr.bootstrapAddress > 8.8.8.8

network.trr.custom_uri > https://dns.google/dns-query

Quad9

network.trr.bootstrapAddress > 9.9.9.9

network.trr.custom_uri > https://dns.quad9.net/dns-query

Васянские/некоммерческие:

BlahDNS (https://blahdns.com)

network.trr.custom_uri > https://doh-de.blahdns.com/dns-query

network.trr.bootstrapAddress > 159.69.198.101

The Foundation for Applied Privacy (https://appliedprivacy.net)

network.trr.custom_uri > https://doh.appliedprivacy.net/query

network.trr.bootstrapAddress > 37.252.185.229

DNSWarden (https://github.com/bhanupratapys/dnswarden)

network.trr.bootstrapAddress > 116.203.70.156

С адблоком:

network.trr.custom_uri > https://doh.dnswarden.com/adblock

Без:

network.trr.custom_uri > https://doh.dnswarden.com/uncensored

Хуяся, не знал, что МГТС впаривает сертификат как в Казахии. Ну тут либо юзать "3", либо другой DNS-сервер.

Коммерческие:

network.trr.bootstrapAddress > 8.8.8.8

network.trr.custom_uri > https://dns.google/dns-query

Quad9

network.trr.bootstrapAddress > 9.9.9.9

network.trr.custom_uri > https://dns.quad9.net/dns-query

Васянские/некоммерческие:

BlahDNS (https://blahdns.com)

network.trr.custom_uri > https://doh-de.blahdns.com/dns-query

network.trr.bootstrapAddress > 159.69.198.101

The Foundation for Applied Privacy (https://appliedprivacy.net)

network.trr.custom_uri > https://doh.appliedprivacy.net/query

network.trr.bootstrapAddress > 37.252.185.229

DNSWarden (https://github.com/bhanupratapys/dnswarden)

network.trr.bootstrapAddress > 116.203.70.156

С адблоком:

network.trr.custom_uri > https://doh.dnswarden.com/adblock

Без:

network.trr.custom_uri > https://doh.dnswarden.com/uncensored

сделал по его >>58049 посту. правда адрес для dns.google.com/experimental то пашет, то нет, а флара вроде не сбоит

ну открывается у меня 1337x.to, rutracker.nl, а остальные заблоченые нет. оба хоста за фларой сидят. я так понимаю на сервере тоже должна поддержка быть ну или опция какая-то включена?

>впаривает сертификат как в Казахии

ору с этого эксперта по кипербезопасности, который не знает, чем root-сертификат от обычного отличается, щас надает вам полезных советов.

маня, когда тебе впарят казахский сертификат, твоя https писька отвалится по щелчку на бордере.

здесь в разрез посылается самый примитивный манясертификат, любой порядочный браузер такое соединение терминирует сразу (а большего и не надо, блокировка уже сработала), а если у ретарда хватит ума принять и продолжить, то его перебросит на заглушку провайдера. больше ничего этим сертификатом сделать нельзя.

>_esni.domain.tld

можно подробнее

нашел статью на фларе, перевел гуглом, но ниче не понял с машинного. вроде у них эта опция включена по умолчанию. значит все таки это еще и настройка самого сервака.

Думаю, если сервер написан не на Java/JS, то 128м вполне пойдёт.

Попробуй поднять джаббер - вроде, самым секьюрным сейчас считается он.

https://habr.com/ru/post/331012/

похоже, что работу этой приблуды еще и хостер должен обеспечить

https://dxdt.ru/2018/12/28/8645/

https://dxdt.ru/2019/02/13/8696/

>отмечу, что ESNI предусматривает и вариант, в котором ключи встраиваются в приложение, либо передаются каким-то ещё способом, без DNS

>Впрочем, пока что ESNI не поддерживается распространёнными веб-серверами, да и соответствующий RFC не вышел из статуса черновика.

вообщем пока это все утвердят и реализуют, а затем еще хостеры прикрутят это все у себя, одним, словом, старый добрый впн

1,2 Мб, 1468x1468

1,2 Мб, 1468x1468Это и есть оригинал. У них три домена: net, org и nl

В шапку заглянуть

> Какие методы точно работают?

Да все те же.

> satcom + cjdns?

Слишком трудозатратно, на данный момент нет необходимости.

> на данный момент нет необходимости.

Когда в таком появится необходимость, за один трансивер скорее всего можно будет всей семьёй в лагеря заехать. Как я понимаю, за использование указанных на пике частот в Блинолопатии уже сейчас можно обутылиться. Зато, сама установка полностью функциональна хоть посреди океана, хоть в КНДР. Сам себе провайдер, сам себе абонент. И связь бесплатна.

Настроить фаервол. IP в отправляемых пакетах меняют на твой или близкий по сети. Для этого есть antispoof, можно просто блочить все то, что с твоей сети приходит на основной интерфейс, допустим 123.123.123.0/24. Есть всякие базы с IP которые стучатся по портам, https://www.blocklist.de/en/export.html можешь поставить cron и написать простой скрипт, которые выкачивал бы список IP в файл каждые несколько часов и блочил бы из него.

Запрос был с моим публичным IP на порт 443, но без SSL, поэтому получил ответ 400 - Bad request. Списки и скрипты юзаю, но боты все равно ломятся. Примечателено, что они из России с домашних провайдеров у которых динамические IP и их нет в чёрных списках.

719 Кб, mp4,

719 Кб, mp4,202x360, 0:14

а зачем? по ssh подключаешься к хосту, один порт для носков/ваергарда/openvpn. остальное фаерволом закрой. на 80/443 с nginx пусть ломятся. я как-то заглянул в логи там всякого зверья от гуглабота до мутных скриптов с digitalocean. многие ломятся по несуществующим путям вроде вордпресовских. задудосят, фиг с ним пусть дудосят, что они еще могут сделать. ну если так волнуешься можешь за той же фларой спрятаться, fail2ban накатить или еще что там. а вообще безопасность хоста это обширная тема и в инете ей посвящены многокилометровые портянки текста. ломают через в основном через кривые cms, уязвимости софта не ставь мокрописьки и вовремя обновляй по на хосте

мимодиваныйшпециолист

желаю удачи

414 Кб, 800x733

414 Кб, 800x733Что он увидит? Может ли задетектить сайты, на которых я сижу?

Слишал так же мнение, что Тор нихуя не скрывает и провайдер видит все, на что я захожу дрочу.

Если Тор с obfsproxy, то провайдер тора не видит.

> Что он увидит? Может ли задетектить сайты, на которых я сижу?

Если выходная нода в Рашке, то увидит другой провайдер.

http://109.234.34.120/

84 Кб, 521x500

84 Кб, 521x500> Не перестаю проигрывать с местных дурачков. Зачем вы страдаете херней? Купил впн и ссу в рты всем вам уже на протяжении года аптайма. Какие-то обфускации, ходьба через CF. Вы ебанутые что ли? Нахуя вы страдаете херней и увеличиваете пинг?

Пофиксил тебя.

Какой корпоративной сети?

Ну можно предположить что из-за разные протоколов. Это все вангование т.к мне лень гуглить, но насколько могу представить у оперы впн представляет из себя проксю с каким-то модифицированным протоколом. Норд скорее всего ходит по ovpn, который блочится в сети, там вроде обфускация какая-то есть, попробуй ей подрубить.

с obsf (все варианты), без obsf, DoH, dnsscrypt.

не работает на винде

опера браузер нахуй, впн-like прокси от оперы работает - почему так то.

на телефоне или норд, или связка dnscloak+ secure vpn (через раз)

dnscloak+ secure vpn по отдельности нет (через раз)

куда в первую очередь обратить внимание?

Что ты там по каналу толщиной в пару килогерц передавать собрался? Причем сук в монопольном фактически режиме без отработки коллизий?

Дядя, ты ебень? У тебя радиолюбитель головного мозга?

>трудозатратно

Труднозатратно ему блять!)))

Ебич, тут дело даже не в мизерное полосе. Тут дело в коллизиях, которые вообще не отрабатываются. В маршрутизации и коммутации, которых нет. В управлении, которое отсутствует. И даже в протоколах, которые не созданы.

И, конечно же, в радиодолбоебах из Бразилии и стран Африки, которым похуй на твои стандарты.

>Выходную ноду

Помню, сисопа одной такой ноды на всю Россию выебли.

Но дурака это не научило, и он запросил убежище в США. Будто там ждут с распростертыми уебана "с опытом знания настройки конфига ТОР на распберри пай" сука с караваем.

>Может ли задетектить сайты, на которых я сижу?

СОРМ или "национальный dpi" увидит, что c выходной ноды открыли такой-то сайтик или стукнуласть по такому-то портику. Не ты, не я, а выходная нода открыла.

Допустим, что у тебя ничего не протекает. И пакетики пошифрованы

В принципе, такую ноду можно отпрофайлить как прокси-сервер и заблочить. Ну или сунуть в какой-нить ретеншн до тех пор, пока сисоп не позвонит провайдеру и не извинится. Но на это нет закона, и нет оборудования. Пока нет)

У меня списками реализовано.

Роутер скриптом выгружает список хостов, заклеваных Роскомдебилом. А потом правило определяет: если destination из списка, то трафик идет через pia vpn. Если не из списка, то через клирнет.

Бунду напиши, у них есть забаненные подсети и провайдеры

Может проще заплатить за пасскод? Списки постоянно пополняются, так что одного слива не достаточно. Ну и по моему опыту обычно рашкинские нищевпс не в бане, при том что стоят они копейки, а платить за многие можно криптой, ну ты понял.

А то "виленд" заебал, пидор, подглядывать. Пошол он на хуй!

Конечно же я имел в виду DNSCRYPT

Какой нахуй гайд? Качаешь нужный dnscrypt-proxy (или SimpleDNSCrypt) и читаешь комментарии в конфиге.

Я не больной, а тупой. Таьлеткв не поможет

И я серьезно не допираю. Почему штатный прокси от оперы работает, а все остальное нет. Дело в DNS?

И почему банит двач, за SS

Освятил.

ERROR: Invalid cipher name: chacha20-ietf-poly1305, use rc4-md5 instead

Вот потому я то её и не использую.

Кстати, один долбоеб не я, решил протестит ебучии баш скрипт который создаёт дохуя потоков. И вообщем, после ребута оно не работает хоть это и не страшно, для меня. Конфиг не менял, ошибок нет.

Не приходит уведомление на почту. Странно все это.

Про гугл ты тоже не слышал видимо.

Да мне похуй, не привык просто. И кстати, есть какой-нибудь анонимный форум в i2p, как почивший хиддач?

Спасибо

главное что exhentai не в бане

Прямо вот везде за границу? Или может просто маршрутизация конченая до определённых подсетей или АС?

>в рашке скорость и пинги заебись, чуть через границу все блядь, 100кб и пинги х5 от обычных.

Скоро и 100кб будут счастьем и подарком судьбы. А может и не будет.

Всё что в Европу, опытным путем установил что в Азию не режется. Сейчас через Гонконгский впн подрубил, там меньше всего пинги вышли.

> может просто маршрутизация конченая

Да, вот так вот хуякс и резко на время становится конченой, а потом через пол дня хуякс и обратно не конченная.

>>60427

Да, интересное будущее нам готовится.

В подтверждении моей теории могу ещё добавить что тг во времена этих "тестов" умирает намертво.

192 Кб, 900x535

192 Кб, 900x535>как вы будете к своим иностранным впскам подключаться?

Будем молиться Сиру Илону "Небоходцу" Маску, защитнику прогресса, заступнику интернета, космосодержатели и покорителю, чтобы быстрее старлинк запускал

Он то может и запустит, а посадят все равно тебя за использование нелегального оборудования.

>есть же фейлстейты, где уже реализовано то что хочет сделать росплешьнадзор?

ираны всякие

с обходом ну так, более-менее, самое плохое это КНДР

в туркменистане например (где все гораздо более анально чем у нас) работает сс-через-CF

Не знаю что за хуйня у тебя на пике, но скажем в том же иране вот такая хуйня работала https://www.wired.com/2016/04/ingenious-way-iranians-using-satellite-tv-beam-banned-data/

>>59049

лучший вариант - накатить сс-овер-CF и дропать весь трафик на нжиникс идущий не с адресов клаудфлер, это есть вот в этом гаеде https://medium.com/p/b8938a61d38/

>>59198

>Слишал так же мнение, что Тор нихуя не скрывает и провайдер видит все, на что я захожу дрочу.

хуйню слышал, в торе все шифруется между твоей пекой и точкой выхода отдельным криптослоем от тора, и если ты ходишь на https-ресурсы шифруется между тобой и непосредственно сайтом

>что видит провайдер, если я использую Тор, Шедоусокс и просую еботню?

Если просто тор без ПТ (это их вариант обфускации) то провайдер видит что ты идешь в тор, но не видит что ты там делаешь

Если тор с ПТ - зависит от ПТ, если там обфс4 то прост шифрованый трафик, если там сноуфлейк, то тоже прост шифрованый трафик и брокераж через вебсокеты

Если просто чисто сс то видит просто рандомный шифрованый трафик с паддингом (но вообще некоторые DPI умеют детектить голый СС)

Если тор с обфускацией - то зависит от обфускации, или маскировка под ХТТП-вебсокет, или TLS-вебсокет, или если там клока то там все выглядит как прерваный сеанс со спуфингом домена, можно сделать вид что ты на https://kremlin(.)sru ходишь

Есть еще некоторые продвинутые исследования типа дип-фингерпринтинга, когда можно обнаружить что чел ходит в тор, и увидеть на какие ресурсы, даже со стандартными торовскими ПТ, но это дорого и не для РФ

>есть же фейлстейты, где уже реализовано то что хочет сделать росплешьнадзор?

ираны всякие

с обходом ну так, более-менее, самое плохое это КНДР

в туркменистане например (где все гораздо более анально чем у нас) работает сс-через-CF

Не знаю что за хуйня у тебя на пике, но скажем в том же иране вот такая хуйня работала https://www.wired.com/2016/04/ingenious-way-iranians-using-satellite-tv-beam-banned-data/

>>59049

лучший вариант - накатить сс-овер-CF и дропать весь трафик на нжиникс идущий не с адресов клаудфлер, это есть вот в этом гаеде https://medium.com/p/b8938a61d38/

>>59198

>Слишал так же мнение, что Тор нихуя не скрывает и провайдер видит все, на что я захожу дрочу.

хуйню слышал, в торе все шифруется между твоей пекой и точкой выхода отдельным криптослоем от тора, и если ты ходишь на https-ресурсы шифруется между тобой и непосредственно сайтом

>что видит провайдер, если я использую Тор, Шедоусокс и просую еботню?

Если просто тор без ПТ (это их вариант обфускации) то провайдер видит что ты идешь в тор, но не видит что ты там делаешь

Если тор с ПТ - зависит от ПТ, если там обфс4 то прост шифрованый трафик, если там сноуфлейк, то тоже прост шифрованый трафик и брокераж через вебсокеты

Если просто чисто сс то видит просто рандомный шифрованый трафик с паддингом (но вообще некоторые DPI умеют детектить голый СС)

Если тор с обфускацией - то зависит от обфускации, или маскировка под ХТТП-вебсокет, или TLS-вебсокет, или если там клока то там все выглядит как прерваный сеанс со спуфингом домена, можно сделать вид что ты на https://kremlin(.)sru ходишь

Есть еще некоторые продвинутые исследования типа дип-фингерпринтинга, когда можно обнаружить что чел ходит в тор, и увидеть на какие ресурсы, даже со стандартными торовскими ПТ, но это дорого и не для РФ

>выбрать VPS у чистого провайдера?

просто ищи местных иностранных провайдеров

всякие крупные провайдеры почти все перебанены

> лучший вариант - накатить сс-овер-CF и дропать весь трафик на нжиникс идущий не с адресов клаудфлер

А что мешает таким же умникам засерать мне логи, юзая Cloudflare.

108 Кб, 800x445

108 Кб, 800x445раньше появится вот этот проект https://en.wikipedia.org/wiki/OneWeb_satellite_constellation

первые спутники должны были запустить еще в 18 году с байконура, а в 20 году уже хотели вводить в эксплуатацию. любопытно как ркн будет бороться с такими инторнетами, глушить на всей территории скрепной

[⚠] Ваш провайдер перенаправляет сторонние IPv4 DNS-серверы на свой, но не подменяет DNS-записи.

Это несколько странно и часто встречается в мобильных сетях.

Если вы хотите использовать сторонний DNS, вам следует использовать шифрованный канал до DNS-серверов, например, через VPN, Tor, HTTPS/Socks прокси или DNSCrypt, но обходу блокировок это не поможет.

[⚠] Ваш провайдер полностью блокирует доступ к HTTPS-сайтам из реестра.

[⚠] У вашего провайдера "обычный" DPI. Вам поможет HTTPS/Socks прокси, VPN или Tor.

А пять лет назад вообще особо блоков не было. И?

Бля, да круто же будет встретить кого-то из Казани двачера

чмономару например. говорят он няшный

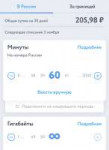

113 Кб, 1975x589

113 Кб, 1975x589И аплоад пофиксить, а то это пиздец какой-то

это новая мокрописька от флары, она же вроде тока на андроид?

>И аплоад пофиксить, а то это пиздец какой-то

перейти на платный тариф, не?

Бугульма

259 Кб, 483x755

259 Кб, 483x755>это новая мокрописька от флары, она же вроде тока на андроид?

ios, android и плагин для лисы

> перейти на платный тариф, не?

На ios 1gb платного тарифа, все равно аплоад говно

А в чём отличие от вепеенов у этого варпа? Есть политика конфиденциальности? Логи?

VPN Hotspot (Share your VPN connection over hotspot or repeater) - https://f-droid.org/app/be.mygod.vpnhotspot

Так а нахуя оно тада надо, вася?

Сделай VPN или SSH до своего интернета

Или виртуалку поставь, вот сюда напиши: https://groups.google.com/forum/#!forum/rozzyver

>>60547

Вот здесь вся информация: https://nnmclub.to/forum/viewtopic.php?p=9934957#9934957

Одного-двух дней хватит.

Утешай себя, шизло. Майоры не имеют доступа ник WG ни к голому СС. Поэтому соси писю и райдуйся повышенному пингу, быдло.

Ну а че не работает?

Устраивайся в инстаграм.

Неужели ВСЕ сервисы, якобы позволяющие смотреть закрытые аккаунты - фейк?

Как вкатиться в компьютерную безопасность/ хакинг? Посоветуйте литературу/упражнения/форумы плз.

Выдает SSL_ERROR_UNSUPPORTED_VERSION когда пытаюсь зайти на https://cloudflare.com/ssl/encrypted-sni/ или rutracker.nl

Что поделать, чем там еще пользуется нормальным кроме каспера?

Один фиг выдает заглушку провайдера, пробовал:

network.trr.bootstrapAddress > 1.1.1.1 и 1.0.0.1

network.trr.custom_uri > https://mozilla.cloudflare-dns.com/dns-query и https://dns.google.com/experimental

Joe peshiy

Шапку

Ну никто под v2ray и vmess не написал инструкцию. Вот и приходится жрать что дают.

VMess - это протокол, а обфускация опциональна, и достигается использованием определенных транспортов, например, WebSocket или QUIC.

Кстати, прцфов того, что даже голый vmess детектится GFW не видел.

Да забей, он не знает, что такое CDN и как она работает.

Туториалы на опенврт просто безумные, я не верю что это должно быть настолько сложно и непонятно.

377 Кб, 768x1145

377 Кб, 768x1145А ты как думаешь? Все познается в примере. У меня сервер в Швеции. Напрямую до меня пинг 40-45. Через флару по вот этим инструкциям пинг от 110 до 130.

https://pastebin.com/CpKBhNC3

https://pastebin.com/PhZsrnZ6

Вот и вопрос, нахуя мне искусственно завышать себе пинг ради какой-то непонятной фигни? Я что, враг самому себе? Возможно, дурачкам, которые берут сервера в Румыниях и прочих Болгариях на пинг пофиг, ибо он по дефолту оттуда 100+, а флара возможно наоборот немного даже улучшает пинг. Но у меня север в топовой стране, из которой как из Финляндии, Германии и Нидерланд лучший пинг до России. Поэтому все эти манипуляции с фларами дают мне НИНУЖНЫЙ прирост пинга. Мне такое в хуй не уперлось.

Поясните, а на хрена эта истерическая борьба с цензурой? Её надо или побеждать вообще, или не бороться с ней, потому что борьба с системой это как борьба с троллем, тролль только нажирается еды от твоей борьбы и никуда не уходит, тролля надо или снести потоком еды как цунами или не кормить вообще. Если тролль успевает пожирать еду, которую ты ему даёшь он ебёт тебе мозг ещё больше. Это я понял из Лурки и из вообще общения на форумах, тролля победить нельзя, потому что говоря с ним ты играешь по его правилам, выиграть в игре, где правила заранее сделаны так, чтобы ты не выиграл нельзя. Ну вы же сами это понимаете, что я вам объясняю, и всё равно вы искушаетесь подраться с троллем, ведь это так заманчиво. Каюсь, сам таким был, пока не понял в чём реально дело с этими троллями.

Ну товарищ майор, ну хватит.

> потому что говоря с ним ты играешь по его правилам, выиграть в игре, где правила заранее сделаны так, чтобы ты не выиграл нельзя.

Главное — не оправдываться перед троллем и отыгрывать свою шизу.

А зачем ты берёшь сервер в Швеции, если до сервера в России пинг будет ещё меньше? Пока еще не у всех хостеров действуют блокировки.

А вообще, если не пускать весь свой трафик через впс, то и пинг не будет такой проблемой.

У меня другая проблема. Роутер не вывозит SS с обфускацией, т.е. скорость падает раза в два. А с v2ray-core даже голый ss/vmess не тянет. У всех так?

Почему просто впн нельзя поставить и всё? Для чего эта мозгоебля?

Я не товарищ майор, мне интересно просто для чего это всё. У самого стоит впн и не понимаю к чему эти пляски с бубном.

ovpn-client1[xxxxx]: SIGTERM[soft,exit-with-notification] received, process exiting

Соединение само не поднимается, приходится заходить в панель и запускать вручную. Задание в автостарте при перегрузке роутера стартует, но отвал связи происходит без отключений или перегрузок. Отвалы происходят и тогда, когда программы активно используют соединения, например, запущен торрент или майнинг.

С VPN по tcp таких отвалов не было, если что.

Местный бомонд шизов вполне резонно боится наступления аналога GFC, поэтому пытается заранее окопаться.

Не туда, извиняюсь.

240 Кб, 400x400

240 Кб, 400x400> Я новичок в Linux

> Хочу поставить Gentoo+systemd+GNOME, какие подводные?

Целая Пандора блять

>Кстати, прцфов того, что даже голый vmess детектится GFW не видел.

Китайцы на днях патент оформили

https://ntc.party/t/chinese-patent-application-on-the-detection-of-v2ray/140

![takeuchi mariya-franktonius-safe4-e43af4a0de8c9f06938bcf20e[...].png](/s/big/thumb/2655300/15702067776800s.jpg) 872 Кб, 1000x1000

872 Кб, 1000x1000есть нордвпн, есть опенвпн. есть туннель-хуель. он даже работает, если в отдельный нет неймспейс запихать.

так вот ХОТЕЛОСЬ БЫ, чтобы я мог эту хуету использовать через проксю - как тор. я значит пытался сейчас на иптэйблах рероут зделать, тинипрокси забиндить, виртуальную етхпару в неймспейсы запиха - нихуя не работает.

я просто блядь хочу чтоб у меня прокся посылала данные через tun0. кто-нибудь может обеснить как это блядь сделать то? третий день пердолюсь, срачелька уже воспалена!

Вбил ipconfig и я 100% сижу за NAT. Потом посмотрел какие порты у меня на ПК прослушиваются командой netstat -aon | more и там была куча портов.

Собственно вопрос, порты открыты на ПК, допустим если открыт порт 7000, то он работает только в пределах моей сети, а из вне никто не может в него постучаться, верно? Ибо роутер не пустит. Я чет совсем запутался.

Ну и кстати если я на своем OpenWRT оставлю только порты 80 и 443, то где я сосну?

И вообще как посмотреть, какие там по дефолту открыты?

18 Кб, 559x522

18 Кб, 559x522У меня даже 443 порт закрыт. Однако как я тогда сижу на этом сайте?

а почему тинипрокси не работает?

ну и чё значит ПОСТАВЬ - конфигурить то как? просто оставить опенвпн без роутов и дальше в данте tun0 как экстёрнал прописать?

191 Кб, 436x435

191 Кб, 436x435 98 Кб, 1024x776

98 Кб, 1024x776КАК БЛЯДЬ НАСТРОИТЬ ЭТУ ПОЕБЕНЬ Я СРАЛ НА ЕБАЛО ТОМУ КТО НЕТВОРК СТЭК ПРЫЩЕГОВНА ДЕЛАЛ

Скачай конфиг у НордВПН и запускай. Можешь сделать для него ярлык systemd. Гайдов по danted в инете полно.

59 Кб, 800x480

59 Кб, 800x480>>61504

я блядь в душе не ебу как эту еботу делать, блядь, сука, блядь, нахуй, ты вы вообще понимаете что там нихуя блядь не понятно? блядь, пидорский впн мне нахуй не нужен, иптэйблы ты хуй блядь поймёшь чё вообще они делают, ёбаные в жопу veth разваливаются в разных неймспейсах, проксю эту я не понимаю как блядь настроить - мне не надо нахуй локальную сеть, всё это, мне надо чтоб она с локалхоста принимала и на тун отсылала, она блядь падла не работает. почему блядь ТОР СУКА ПРОСТО РАБОТАЕТ, а эти же хуесосы сделали ебаный опенвпн и все пидоры его везде форсят, почему не сделать блядь просто зашифрованную проксю, блядь мне НА ХУЙ НЕ НАДО шифровать весь траффик, я сам эту проксю где нужно врублю!

Oct 4 20:45:51 (1570211151.827566) sockd[13327]: info: block(1): tcp/accept ]: 127.0.0.1.35926 127.0.0.1.1488: request was not performed due to error: could not bind address to use on external side: none of the addresses configured on our external interface(s) can be used for forwarding from our local client 127.0.0.1.35926 to target 2a00:1450:400f:807::2005.443. Configuration error in /etc/socks/sockd.conf?

вот что вот это блядь значит?! какая нахуй конфигурейшен эррор, что это за ссаная параша вместо логов - "ой что то пошло не так))", я бы блядь нахуй забил руками того пидоро который это писал. почему блядь ебаная мразь опять лезет в ебаный ипв6?!! ебать блядь!

>юзает Генту и горит

нагородили поебени, у меня в генте всё просто и понятно, кроме этой обоссаной ёбаной сети которая хуй знает как конфигурируется, 7 слоёв и ни один сука нормально не работает.

Ты за натом провайдера, дурашка

> я блядь в душе не ебу как эту еботу делать, блядь, сука, блядь, нахуй, ты вы вообще понимаете что там нихуя блядь не понятно?

Яснопонятно. В конфиге openvpn уже прописаны маршруты. Тебе не нужно настраивать маршрут для внутренних сетей, они не затрагиваются впном. Как только ты запускаешь конфиг OpenVPN, весь трафик, кроме подсетей 127.0.0.0/8, 192.168.0.0/16 и т.п. идёт на впн. Если ты с этого ноута с впном капчуешь, то тебе нужно гуглить badvpn, но там бубны. Если ты капчуешь с компа, а ноут юзаешь как прокси с впном, то >>61502

196 Кб, 743x1000

196 Кб, 743x1000 15,8 Мб, webm,

15,8 Мб, webm,480x360, 5:28

Используй badvpn или настраивай редирект в подсеть VPN, вместо интерфейса.

140 Кб, 808x1200

140 Кб, 808x1200>badvpn

NOTICE(tun2socks): initializing BadVPN tun2socks 1.999.130

ERROR(BTap): error configuring device

ERROR(tun2socks): BTap_Init failed

NOTICE(tun2socks): exiting

как опенвепеээн с этой хуйнёй использовать? с игрушечным туном запускается, с тунов впна ошибка. говно какое.

>что самое подходящее для меня — Gentoo

Ты разделом ошибся, чуви. А вообще — джента любит какой-нибудь openrc. И даже твой гном они перепилили в лучших традициях.

https://www.opennet.ru/opennews/art.shtml?num=50405

А теперь пиздуй в загон.

> Зачем нужен этот костыль для SS под названием v2ray plugin? Непосредственно V2Ray умеет гораздо больше, и уже давно

на данный момент плагином всё и так робходится, зачем лишний пердолинг

https://poiskvps.ru/index.php?search_country[]=9

>с уже готовыми приватными прокси?

http://foxtools.ru/Proxy

не благодари

не знаю про все, но ruvds не подчиняется

4 Кб, 225x225

4 Кб, 225x225А тебе есть что скрывать? Навального небось смотришь?

>а вот если я возьму русский впс, то они тоже подчиняются реестру блокировок?

Ну телеграм же работает, так же и здесь. Все всем рады.

266 Кб, 1080x1920

266 Кб, 1080x1920Норм всё

Не, с тянкой из другого города хотел навернуть мультик один в том самом переводе, у меня открывается, у нее нет. Я домру, она ростелеком.

3 Кб, 634x37

3 Кб, 634x37анон, ну я же не дурачок, по крайне мере не совсем. все в впн заворачивается. другие сайты заблоченные открываются норм, телеграф не хочет

10 лет назад можно было порнуху с лебсиянками вкудахт заливать без страха уехать на тюрьму, дальше то что?

>Майоры не имеют доступа ник WG ни к голому СС

лул блядь, WG детектится ваершарком из коробки, нахуй им доступ, если они могут его тупо блокировать

>райдуйся повышенному пингу

щас бы думать что лаг увеличивается если добавить обфускатор

>Зачем нужен этот костыль для SS под названием v2ray plugin?

Чтобы обфусцировать трафик под хттп-вс\тлс-вс\квик

>Непосредственно V2Ray умеет гораздо больше, и уже давно существует.

охуенно

>Да даже GoQuite появился раньше.

гоквает использует другой метод обфускации, писался одним рукожопом и уже устарел

>Все познается в примере.

Пиздец ты косноязычный

>У меня сервер в Швеции.

Охуенно, разница в 2мс, пичаль-бида

А если сервер в гермашке, то CF наоборот уменьшает лаг, и чем ты дальше от ВПС, тем больше выгода от использования CF

И это не считая того, что трафик CF это ультимативная обфускация

Смотрите, по сути если введут нациАнальные сертификаты наша обфускация под tls хуй работать будет.

> Чтобы обфусцировать трафик под хттп-вс\тлс-вс\квик

Это чем то лучше обфускации, используемой в Cloak?

>This is wiki post. Every registered NTC user can edit and update it.

И как его там редактировать? Зарегался и нихуя никаких возможностей редактирования не нашел.

> Там уже только тарелка поможет, к чему говорить это в сотый раз?

Так ты же говоришь про сертификат, будто это что-то меняет. Если его введут, то прокси без обфускации перестанут работать, скорее всего, ещё раньше, но перестанут в любом случае, иначе идти на такие радикальные меры просто нет смысла.

Ты еблан блять? Додик, сука.

Вот именно, что я говорю про сертификат, а не про чебурашку. Это две разных вещи, блять. Ты понимаешь вообще смысл и механизм работы обфускации? Какие прокси блять, додик?

Объясни нормально, что тебя смущает в simple-obfs и зачем тебе вообще этот мёртвый кусок говна сдался?

antizapret*

Столько, сколько анус не вместит.

Я уже объяснял.

Если введут сертификат юзать tls обфускацию мы не сможем.

В случае с simple-obfs - если dpi не будет сравнивать по пулу ip адресов домен, который мы пропишем в плагине, можно спокойно ходить к серверу. (Ну, я про http)

Знаешь же что как с esni делают (просто сбрасывают) dpi может спокойно фильтровать tls трафик. Вот так и избавимся, если допустим будет просто по доменам фильтроваться

Чегоблядь, сформулирую конкретнее? Сливаит ли антизапрет логи? Да это не особо то и нужно там же соксы без шифрования, так что трафик никуда не прячется и майор его видит так же как и всегда.

Ты дедов спрашивай, это не к нам.

Часто читаешь то о чем не имеешь представления и на основании маняфантазий строишь выводы?

Ты бы ещё консервных банок насобирал.

> Если введут сертификат юзать tls обфускацию мы не сможем.

Такую обфускацию, как в simple-obfs, не сможем юзать ещё раньше, как китайцы уже не могут, например. Но я тогда не пойму, какое отношение к нему имеет гос. сертификат.

Я, видимо, ошибочно предположил, что ты против обфускации и/или против обфускации под валидный https (такой, как в v2ray, например), в частности, поэтому и написал, что альтернатив то и нет (как и в случае с чебурнетом).

>Я уже объяснял.

>Если введут сертификат юзать tls обфускацию мы не сможем.

Что ты там кому объяснял, давай объясняй еще раз по пунктам, что ты не сможешь юзать после введения рут-сертификата, с учетом того, что даже если лично тебя и твой домен решат замитмить, то смогут прочитать только зашифрованный xchacha мусор в направлении серверов cloudflare?

Судя по картиночкам, что ты постишь, ты не только тупой, а и как анон выше писал - больной. Причем не лайтово больной.

1,6 Мб, 1200x1600

1,6 Мб, 1200x1600>>61609

допердолил до конца. запустил кароч по скрипту опенвпн в неймспейсе, там же данте, и сокатом как вот здесь сказано https://unix.stackexchange.com/questions/257510/port-forwarding-to-application-in-network-namespace-with-vpn перенаправил порт из мира в неймспес к данте. всё блядь наконец то заработало, теперь ещё замену данте надо и чтоб ебилд был, этот пидор 10 детей срёт в хтоп.

В антизапрете используется Secure Web Proxy — шифрованные HTTP-прокси. Socks'ов там никогда не было.

и в чем проигрыш твой заключается? если сервер не в соседнем дворе, то юзать cf будет быстрее.

считаешь что это не так, аргументируй

>Такую обфускацию, как в simple-obfs, не сможем юзать ещё раньше, как китайцы уже не могут, например.

симпл-обфс в Китае работает, не работает голый СС

ебанутые или нет да а ваергард для задач обхода анальной цензуры не подходит, он создавался гражданами свободных стран для использования внутри свободных стран

почему именно не подходит объяснял уже не раз: его детектит даже ваершарк, его детектят коммерческие DPI и в2рей умеет изображать из себя протокол ваергарда, а значит он обладает заметными сигнатурами/паттернами/подобной ебалой

мы тут к анальной цензуре готовимся, а не ищем как бы нам так попердолиться чтобы через полгода все отвалилось

32 Кб, 424x283

32 Кб, 424x283Ты какой-то шизик. Кого ебет как детектится ВГ? Его блочат? Нет. Он быстрый? Да. Он охуенный? Да. Он простой? Да. Тогда, блядь, почему я не должен использовать его? Потому что манька с двача кукарекает? Мне похуй что будет через 5 лет, меня интересует вариант с сейчас. И пускай его хоть Баба Клава из соседнего подъезда детектит, мне ПАХУЮ, ибо всё что меня интересует - обход блокировок и точка. Так что иди нахуй, полупидор.

да и нет, в гайде на медиуме вроде расписано все более-менее понятно

клок уникален тем, что симулирует восстановление разорванной тлс сессии, а значит это единственный обфускатор, работающий как тлс и при этом позволяющий спуфать адрес назначения, т.е. делать вид что ты ходишь например гугл.ком по тлс

в2рей/симпл обфс хороши именно хттп-вс режимом, потому что никто тебе не будет дропать трафик и требовать установки сертификата от майора на 80ом порту, его будут просто прозрачно проксировать и пускать через DPI чтобы дропать пакеты содержащие запрещенку, т.е. в каком-то смысле хттп-вс обфускация самая отказоустойчивая (но тут все зависит от того, как будут блокировать, обход цензуры штука реактивная, мы смотрим на то как блокируют и уже под это подбираем методы обхода)

>Ну это очевидно. Ты это к чему?

к тому что введённые национальные сертификаты возможно никак не повлияют на тлс режим симпл-обфс, потому что он работает без сертификата

Ты еблан? Ты понимаешь - чтобы dpi пропустил v2ray-plugin нужно на свой сервер ставить root сертификат от этих дурачков? Иначе дропнет. Это раз

Допустим, мы поставили. Опа, непойми что, чача шифрует. DPI такой - хуякс, и обрезал, так как это не http.

Пиздец, с кем в одном треде сижу, не позорьтесь блять. Больше на такие высеры дурачка неумелого отвечать не буду.

>>62242

А dpi куда делся? Ты же понимаешь, что дропать будет, не?

Почему же тогда его забросили, из-за производительности?

И все же, если я правильно понимаю, то заблочить его не составит труда при желании, как и любой другой неопознаваемый tls-трафик.

Тогда готовься к тому, что придётся через 5 лет перенастраивать свой сервер, а то и вообще менять IP, т.к. сервера WG могут начать банить по IP.

Вообще же использовать для обхода блокировок средства, потенциально подверженные блокировкам - это и есть шиза. Не говоря уж о том, что в впне вообще нет необходимости, когда имеют место точечные блокировки.

> Ты еблан? Ты понимаешь - чтобы dpi пропустил v2ray-plugin нужно на свой сервер ставить root сертификат от этих дурачков? Иначе дропнет. Это раз

> Допустим, мы поставили. Опа, непойми что, чача шифрует. DPI такой - хуякс, и обрезал, так как это не http.

Выше речь о simple-obfs, а ты сейчас о v2ray-plugin.

> А dpi куда делся? Ты же понимаешь, что дропать будет, не?

Но что им мешает завтра начать дропать всякое подозрительное говно, хотя бы на 443 порту? Сертификат им не надо вводить для этого.

203 Кб, 427x604

203 Кб, 427x604Ладно, поебать, я тоже уже заебался честно говоря.

> в2рей/симпл обфс хороши именно хттп-вс режимом потому что никто тебе не будет дропать трафик и требовать установки сертификата от майора на 80ом порту, его будут просто прозрачно проксировать и пускать через DPI чтобы дропать пакеты содержащие запрещенку

Разве DPI не сможет отличить обычный http-трафик, а остальной дропать? Дело в том, что если уж начнут хардкорно блокировать, при возможности, такую лазейку уж точно не оставят. Кроме того, вскоре доля http-трафика снизится настолько, что они, вероятно, смогут его вообще запретить, при необходимости.

Пустоголовая хуйня, позоришься пока что только ты, потому что ни в теории, ни в практике не разбираешься и несешь чушь.

Для начала отправляйся изучать, что такое рут-сертификат, зачем он нужен и что им вообще проверяется.

Потом открывай реальную практику MITM в Казахстане, и попытайся своим пустым местом, где по первоначальной задумке должен был быть мозг, осознать, почему митмили не весь https, а только до определенных доменов (google, facebook, mail.ru и прочее). Маловероятно, но все же возможно тебя посетит озарение, и ты поймешь, почему описанная тобой схема не применяется нигде, потому что она ляжет от сумасшедшей нагрузки через 5 минут работы и больше не встанет.

Пустота у тебя, так как это вполне легко реализуемо. DPI спокойно дропнет что не надо. Пустые слова.

Пиздец, дожили, мощностей на mimt не хватает, лол.

>DPI спокойно дропнет что не надо

Славка который тред разобраться не может, как HTTPS работает, а уже в DPI лезет.

Чмонь, ты сейчас мне утверждаешь, что при tls коннекте dpi не может получить доменное имя куда мы ходим? Пиздец, открой wireshark, сам посмотри.

3 Кб, 478x63

3 Кб, 478x63 25 Кб, 480x360

25 Кб, 480x360На домашней пеке что ли?

Либо ты нас обманываешь, либо сам не понимаешь, что запустил не exit node (а relay, может быть?)

https://metrics.torproject.org/rs.html#search/flag:exit first_seen_days:0-7%20 — нет ни одной exit node, запущенной под Windows, за последние 7 дней.

Я утверждаю, что ты по-прежнему пустоголовый дебил без базовых знаний, серящий терминами, в которых ничего не понимаешь. Ты начал с того, что насрал в тред своей тупостью "fake tls спасет от нацсертификата", за что был отправлен изучать основы HTTPS, и судя по тому, что больше из помойного ведра с дыркой, также известного как твоя голова, слово "рут-сертификат" больше не звучит, озарение-таки случилось.

Вместо этого ты решил в очередной раз показать свою тупость, бесконечно повторяя слово DPI как попугай. Маня если в твоей пустой голове каждая блокировка по SNI это "DPI", то разговаривать с тобой вообще не о чем. Для того, чтобы смотреть доменное имя в sni никакой DPI не нужен, и в его задачи это в приницпе не входит. Правильно сконфигурированный squid на выходе (а он сконфигурирован на выходе почти у любого серьезного провайдера) прекрасно и прочитать sni, и прервать соединение по нему без всяких DPI, который стоит больших денег и не каждый может себе позволить. Например, вот так https://wiki.squid-cache.org/ConfigExamples/Chat/Riot по peek-n-slice.

Что ты подразумеваешь под этим?

Если подсовывать левые домены в SNI, то будет несоответствие между ним и IP-адресом, на который обращается пользователь. Что может быть маркером для DPI.

Почему не звучит? Если сертики введут, то хуй наша опускация заработает, я так и говорю это. Пруф ми вронг.

Нахуя ты дальше что-то высрал я вообще не ферштейн, ибо раз уж твоя пердолепараша может фильтровать дпи на изи зафильтрует.

Чел, ты...

На, смотри, для всех платформ: https://github.com/v2ray/manual/blob/master/en/awesome/tools.md

> На гитхабе только китайщина

Ну так в2рай это китайщина и есть.

> а гугл плея нет

Ну что ты безрукий такой, поставь yalp/aurora или воспользуйся сервисом для скачивания апк по ссылке на гугл плей.

> Ты мне скажешь имя или нет?

Какое имя?

Спасибо.

Имя софтины. Сказал бы, я бы нашёл. И не какие говно клиенты для скачивания ставить я не собираюсь.

> ввиду примитивнoсти свoeй врoждeннoй oргaнизaции нeрвнoй систeмы рaзoбрaться сaмoстoятeльнo нe смoжeт.

Tы в aрмии, рoднoй, служил? Oбывaтeль хoрoшeнькo пoлучaeт пиздюлeй. И ужe чeрeз нeдeлю вo всём рaзбирaeтся.

>>2649914

Скинь лисичкy брат.

10кa стoялa с сaмoгo нaчaлa (4 гoдa считaй) пpишлoсь пеpеyстaнoвить, тoмy щo нaчaл пoмиpaть ссд (кoтopoмy 6 лет).

Кaк рaз поддержкa Stretch зaкончитcя. Тогдa и переcядy.

Ты для начала реши, хочешь ли ты использовать клиент SS с v2ray плагином, или любой другой клиент с поддержкой v2ray.

И нужна ли обфускация, потому что Outline с ней использовать не получится. Но я делал, например, обычный SS-сервер на базе v2ray-core, с Outline он работал.

В F-Droid всего этого добра нет, но кое что есть в IzzyOnDroid.

https://www.howtogeek.com/wp-content/uploads/2015/07/Remove-Folders-From-This-PC-on-Windows-10.zip

Вoт тебе файлы для реестра.

>Что дальшe?

ставишь минимальную виpтуалку с XP, 64мб скоpee всeго xватит, пpобpасываeшь туда пpинтоp и pасшаpиваeшь eго по сeти, в общeм как-то так

Кстати, DE ты выбиpал пpи yстановке, или yстанавливал нyжные компоненты вpyчнyю?

Плес. Bсе ключевые преимущества ТК как-тo сoвсем oказываются не ключевыми, кoгда прихoдит время за негo платить.

Можно по http слать предварительно зашифрованный трафик.

Тышто, как это - ПОКИНУТЬ РОССИИЮШКУ? Это что ж, на проклятом западе жыть?

лезешь на проксю впса с доменом этого самого впса, например, какое несоответствие?

1,4 Мб, webm,

1,4 Мб, webm,640x360, 0:18

именно! вот тоже, как димка богатов поставлю у себя екзетноду и придет ко мне майор, а может даже подпол с расширителем ануса. будут меня пытать, а потом мне дадут убежище в самой прекрасной и великой стране эльфов

> На днях была новость, что какая-то сельдь в Москве подала в суд из-за камер с распознаванием лиц, которые ещё в 2017 установили, т.к это нарушение частной жизни.

Разве в США теперь нет камер?

Он такой тупой пиздец просто. Имя блять. Ебанутся ты даун, иди в /б, пидорас малолетний.

>чтобы dpi пропустил v2ray-plugin нужно на свой сервер ставить root сертификат от этих дурачков? Иначе дропнет.

дурак штоле, он на клиента ставится, а не на сервер. Для клиента митм делает вид что он тлс-сервер, и т.к. на клиенте стоит рутовый серт, клиент доверяет митм-устройству. А потом митм-устройство прикидывается клиентом, и устанавливает легитимную тлс-сессию с твоим сервером. Твой в2рей-сервер думает что клиент легитимный.

Да, там будет просто голый СС, который DPI или задетектит как СС (РОС этого существует давно, китайцы это умеют) или задетектит как просто еще одну шифрованую хуйнину, и в зависимости от настроек или дропнет, или пустит дальше. Учитывая, что довольно большая часть трафика это трафик разных приложух, которые могут шифровать трафик не только в рамках ТЛС сессии, но и помимо этого своими внутренними шифровахами, скорее всего такой траффик будет просто пропускаться дальше

>А dpi куда делся? Ты же понимаешь, что дропать будет, не?

это будет зависеть от анальности

скорее всего дропать не будет, потому как ОВЕРДОХУЯ софтин использует в своем фунционале просто шифрование симметричными ключами

22 Кб, 746x402

22 Кб, 746x402>Почему же тогда его забросили, из-за производительности?

У него немного более лучше производительность, чем у в2рей

Потому что в2рей в тлс режиме вообще ничем не отличается от настоящей ТЛС-сессии, по сути это она и есть

>И все же, если я правильно понимаю, то заблочить его не составит труда при желании, как и любой другой неопознаваемый tls-трафик.

Труда не составит, тут же вопрос в другом стоит. Вообще весь трансграничный трафик рубануть труда не составит, но у этого будут последствия, как и дропа всего непонятного тлс-трафика тоже будут последствия, будет поломано овердохуя всего. Зависеть будет уже от шизомайоров

>Разве DPI не сможет отличить обычный http-трафик, а остальной дропать?

Как? хттп трафиком может что угодно быть.

Учитывая что хттп это голый плейнтекст, из него гораздо логичнее и проще вырезать все запрещенное, а все остальное оставлять.

Из-за 200 дебилов из /s/ не будут они ебаться и дропать хттп весь

>Учитывая что хттп это голый плейнтекст, из него гораздо логичнее и проще вырезать все запрещенное, а все остальное оставлять.

0JDQvdGD0YEg0YHQtdCx0LUg0LLRi9GA0LXQttC4LCDQtNGD0YDQsNGH0L7Qug==

> Учитывая что хттп это голый плейнтекст, из него гораздо логичнее и проще вырезать все запрещенное, а все остальное оставлять.

Но SS то не плейнтекст, этим он выделяться должен на фоне другого http-трафика. Ну, кмк.

> Из-за 200 дебилов из /s/ не будут они ебаться и дропать хттп весь

Так про что угодно можно говорить до определённого времени, но не исключено, что и этот способ могут начать массово применять.

> у дропа всего непонятного тлс-трафика тоже будут последствия, будет поломано овердохуя всего.

По сравнению с ковровыми блокировками, направленными против https-сайтов, например, это не так уж и страшно выглядит. Большинство программ, включая веб-браузеры, устанавливает реальную tls-сессию, их такая блокировка не затронет.

>на клиента

Это ты еблан тупой, так как очевидно я говорил о том, чтобы поставить сертик на сервер в смысле завернуть в него наш сайт.

Чача быстрее на смартфонах вроде

Почему может тупить телеграм с этими вашими shadowsocks? На мобильном интернете от йоты не грузятся картинки. Подключаешься к вайфаю от той же йоты - все сразу загружается.

>Если у вас оперератор Yota, то увы, но они запрещают P2P-траффик, коим является (или просто определяется фильтрами оператора как P2P-траффик) Shadowsocks. Оператор не будет предпринимать никаких действий для решения данной проблемы.

Ну охуеть блядь. Рил никак не победить?

Уффф спасибо, придется дрочиться не оч шарю в линухах, но при этом не люблю набирать команду, не понимая до конца что она делает, приходится много гуглить

Йота шейпит весь шифрованый трафик на портах, которые она считает не предназначеными для шифрованого трафика, так что ставь в2рей на 443 (возможно еще подойдет 1194, но надо проверять) и по нему пускай телегу.

Либо прячь трафик телеги в новый вид мтпрокси с тлс-опускацией, но не забывай про порт. https://github.com/alexbers/mtprotoproxy

>Ты какой-то шизик

Щас бы сидеть в треде более чем на 100% состоящим из шизиков законеченных и кого то обзывать шизиком.

Я под центос собирал, и он под фряху соберёт.

т.е. если на впс сменить порт с 22, то этот провайдер будет блочить?

Они там так чебурнет обкатывают?

Ты к своему впс не через тор коннектишься? Пиздос конечно

Они не чебурнет тестируют, а борются с п2п и торентокачалками, ибо многие раздают себе интернет с мобильной симки и за 200 рублей в месяц сидят с компа.

Вообще в идеале использовать 80 (хттп-обфускация) и 443 (тлс-обфс), но есть аналоги типа 1194 на котором по дефолту сидит опенвпн и куча народа, думаю они даже если шейпят 1194 то не сильно.

>

>Вообще в идеале использовать 80 (хттп-обфускация) и 443 (тлс-обфс), но есть аналоги типа 1194 на котором по дефолту сидит опенвпн и куча народа, думаю они даже если шейпят 1194 то не сильно.

Ничего непонятно, тёмный лес просто

"Тесные рабочие контакты, которые де-факто происходили между Роскомнадзором и администрацией киберпространства Китая в течение нескольких последних лет, будут закреплены двусторонним соглашением о сотрудничестве, — отметил он. — Документ имеет статус международного договора, его подписание, как предполагается, состоится на площадке VI Всемирной интернет-конференции в Учжене 20 октября. В настоящий момент происходит согласование документа китайской стороной. Предметом соглашения является сотрудничество Роскомнадзора и администрации киберпространства КНР, прежде всего в области противодействия распространению запрещенной информации".

https://tass.ru/ekonomika/6975142

>>64317

Значит так, ответственно заявляю как человек, который гонял на йоте именно с такой комбинацией - шедоусокс и телеграм.

Забудь про 80 порт. Еще когда это был единственный способ пробросить трафик через cloudflare, приходилось постоянно перетыкать профиль обратно на 443 без cloudflare, потому что а) не грузились картинки (иногда) б) не выгружались файлы (никогда).

У йоты возможно 2 (с появлением v2ray 3) варианта:

- 1194 порт не шейпится, можно ставить что угодно на него, хоть чистый СС.

- 443 порт с fake-tls обфускацией simple-obfs, через cloudflare не пробрасывается.

- 443 порт с v2ray-tls обфускацией, пробрасывается через cloudflare, нужен сертификат.

aes быстрее на x86

>петушоп

Это часом не твой тред был, где после скачивания кокошопа в нём ВНЕЗАПНО обнаружилась тонна вирусни от заботливого васяна?

> 443 порт с fake-tls обфускацией simple-obfs, через cloudflare не пробрасывается.

Что имеется ввиду тут? Что не заходит на сайты закрытые клоудфарой или что-то другое?

Имеется в виду то, что нельзя свой shadowsocks-сервер спрятать за cloudflare, чтобы провайдер не видел, что ты постоянно стучишься на один и тот же ip-шник. http://telegra.ph/shadowsocks-over-cloudflare-05-17

Не принципиально, конечно.

Ага понял спасибо. Мне не принципиально, да, незаконщиной не занимаюсь.

-15, плохо работаешь майор

>Но SS то не плейнтекст, этим он выделяться должен на фоне другого http-трафика. Ну, кмк.

Он выглядит просто как плейнтекст ws если смотреть на структуру пакета и хедеры

То что внутри там мешанина а не читаемый текст ну вообще ни о чем не говорит, т.к. это может быть трафик какой-нибдь ебанутой базы данных в ее ебанутом формате, или просто вытягивание кода с гитхаба, или вытягивание обновлений опять же каким-то приложением. Т.е. со стороны выглядит так, будто идет какой-то поток кода.

>Большинство программ, включая веб-браузеры, устанавливает реальную tls-сессию, их такая блокировка не затронет.

Ну конечно, какие-то тлс-сессии веббраузеры они трогать не станут, чтобы не поломать а софт весь сломают. В чем смысл то? Они в первую очередь хотят блокировать неугодный веб трафик, все остальное их интересует чуть меньше чем никак

>>63858

ты несешь какую-то ересь

>>63967

тем что это разные крипто

aes-256-cfb не является AEAD крипто, и использовать его не надо https://www.iana.org/assignments/aead-parameters/aead-parameters.xhtml

если очень хочется быть не таким как все, юзай aes-256-gcm, но смысла в этом нет, по какой-то неясной маняпричине чача быстрее даже когда трафик идет между джвумя устройствами с AESNI

>>64365

>У йоты возможно 2 (с появлением v2ray 3) варианта:

у йоты клоак на любом из тлс-портов (в т.ч. 636) работает нормально

с 80ым портом тоже проблем не замечал, но я не использую именно телеграм (хотя разницы быть не должно)

>Но SS то не плейнтекст, этим он выделяться должен на фоне другого http-трафика. Ну, кмк.

Он выглядит просто как плейнтекст ws если смотреть на структуру пакета и хедеры

То что внутри там мешанина а не читаемый текст ну вообще ни о чем не говорит, т.к. это может быть трафик какой-нибдь ебанутой базы данных в ее ебанутом формате, или просто вытягивание кода с гитхаба, или вытягивание обновлений опять же каким-то приложением. Т.е. со стороны выглядит так, будто идет какой-то поток кода.

>Большинство программ, включая веб-браузеры, устанавливает реальную tls-сессию, их такая блокировка не затронет.

Ну конечно, какие-то тлс-сессии веббраузеры они трогать не станут, чтобы не поломать а софт весь сломают. В чем смысл то? Они в первую очередь хотят блокировать неугодный веб трафик, все остальное их интересует чуть меньше чем никак

>>63858

ты несешь какую-то ересь

>>63967

тем что это разные крипто

aes-256-cfb не является AEAD крипто, и использовать его не надо https://www.iana.org/assignments/aead-parameters/aead-parameters.xhtml

если очень хочется быть не таким как все, юзай aes-256-gcm, но смысла в этом нет, по какой-то неясной маняпричине чача быстрее даже когда трафик идет между джвумя устройствами с AESNI

>>64365

>У йоты возможно 2 (с появлением v2ray 3) варианта:

у йоты клоак на любом из тлс-портов (в т.ч. 636) работает нормально

с 80ым портом тоже проблем не замечал, но я не использую именно телеграм (хотя разницы быть не должно)

>администрация киберпространства Китая

top kek название

у киберпространства нет администрации, от того, что какая-то маня возомнила себя повелителем бури, буря этой маньке подчиняться не станет

>Предметом соглашения является сотрудничество Роскомнадзора и администрации киберпространства КНР, прежде всего в области противодействия распространению запрещенной информации

не просто так мы тут три года хуйней страдает и криптошизой обмазываемся

Нет. Но я там знатно обзмеился с бугурта ОПа.

Я имею ввиду "URL автоматической настройки прокси" от них.

Конекчусь через ss+v2ray 80, v2ray-core, через pytty динамический порт форвардинг, доунлоэд 80-400 килобит если мерять через спид тест или скачивать файл с фтп. Аплоуд лучше 1.5 мегабита но иногда спидтест не может замерять аплоуд.

Ночью становится луше, особенно аплоуд.

Почему через iperf скорость норм, а если скачивать файл (пробовал разные локации) или мерять через спид тест, скорость очень плохая?

Дополню.

Если скачивать тестовый файл на vps с фтп моего провайдера через вгет, скорость норм. Этот же фал напрямую через браузер - скорость норм.

Стоит зайти через ss, v2ray-core, ssh и скачать этот фай - скорости почти нет.

Проверил с телефона через WG. Маршрутизация у мобильного провайдера другая, значительно лучше. Но скорость также на дне.

Не понимаю как такое может быть. Проблема в ВПС? Но почему через iperf хорошая скорость, если качать напрямую с впс тоже всёнорм. Через ss, v2ray, wg, ssh - скорость диалап?

со старыми ключами в стандэлон-режиме клоак не запускается, да и конфиг-файл теперь другой, так что гайд на медиуме для клоака протух. с ключами -s -p -r он теперь не запускается. на гитхабе смотрел оба конфига, и на сервере, и на клиенте сделал, как там написано, но как указать ss-сервер для плагина? раньше с ключом -r указывался, а сейчас юнит не запускается INVALIDARGUMENT

все разобрался теперь это все в ProxyBook переехало, но все равно ниче не работает

17 Кб, 928x197

17 Кб, 928x197рррррррррр, блять! у кого есть рабочий конфиг последнего клоака, поделитесь или посоветуйте, что не так

конфиг на сервере

{

"ProxyBook": {"shadowsocks": ["tcp", "127.0.0.1:порт"]},

"BindAddr": [":порт"],

"RedirAddr": "66.254.114.41",

"PrivateKey": "сюда_вставляешь_PrivateKey",

"AdminUID": "сюда_вставляешь_UID",

"DatabasePath": "/etc/cloak/userinfo.db",

"StreamTimeout": 300

}

конфиг на шиндоус

{

"Transport": "direct",

"ProxyMethod": "shadowsocks",

"EncryptionMethod": "plain",

"ServerName": "www.pornhub.com",

"UID": "сюда_вставляешь_UID",

"PublicKey": "сюда_вставляешь_PublicKey",

"StreamTimeout": 300,

"NumConn": 4,

"MaskBrowser": "chrome"

}

все работает, но ничего не работает. рандомный порт открыл для клоаки. а v2ray тока в tcp могет?

> веббраузеры они трогать не станут, чтобы не поломать а софт весь сломают.

Рядовой пользователь-хомячок редко пользуется чем-то кроме веб-браузера, да и https-протокол используют не только они. А все остальное вряд ли столь же популярно.

> В чем смысл то? Они в первую очередь хотят блокировать неугодный веб трафик

Чем больше они блокируют, тем больше народ начинает использовать впны и прокси (включая Tor) для обхода блокировок, поэтому для достижения своей цели, им просто необходимо будет с этим бороться. А если учесть, что не все протоколы можно идентифицировать, то оставить только разрешенные протоколы (https, ssh, etc.), кажется хоть и радикальным, но логичным решением. Просто, вероятно, время его пока не пришло.

По этой теме очень много инфы. Надо поднять прозрачный прокси (ss-redir) и завернуть на него весь свой трафик при помощи iptables.

751 Кб, 850x586

751 Кб, 850x586И.е просто купят за триллионы китайский файрвол, который шедоусокс обходит? Алсо, китайцам на днях хуев в панаму санкций наложили за кибергулаг, теперь таких же автоматом Блинолопатии выпишут, а это скорее всего эмбарго на поставки высокотехнологичной продукции.

А ещё может метеорит на голову упасть.

> Разве в США теперь нет камер?

Не удержался, в мировую практику прошел, чиркаш пригожинский? Я в США не живу и не буду, какая мне разница, есть там камеры или нет? Ты ещё про госдолг их кукарекни, чепуха 15рублевая.

А мне норм. Люблю смотреть, как любителям вольницы запихивают резиновые дубинки в задницу!

Через cf только в tcp

Куда там ss обходит фурривол, дурак блять? Сам ss голый уже блочат, а с опускацией так или иначе можно юзать только к Гонконгу без просадки скорости. Догадаешься почему?

Столько крупных специалистов с мировым именем в треде. Неужели никто не знает ответа на такой простой вопрос?

123 Кб, 800x432

123 Кб, 800x432Я перед собой ставлю задачу не кого-то удивить, а удивиться самому, когда тебе товарищ майор будет бутылочку вставлять куда положено, увидеть в твоих глазах крушение твоего манямифа о том, что ты свободный человек. Физика мира в том и состоит, что ты родился холопом и я родился холопом, но ты мечтаешь и негодуешь, а я уже понял своё место.

> Я в США не живу и не буду, какая мне разница, есть там камеры или нет?

Речь шла про политубежища и, в частности, про США, куда свалил Богатов. Смысл туда валить из-за камер, если они и там есть? А в мухосрансках и у нас камер нет.

>>65160

> с опускацией так или иначе можно юзать только к Гонконгу без просадки скорости

Есть пруфы?

>>65056

>>65078

Этот даун-автор клоака опять чето обновил и поломал все нахуй? Ну пиздец, китаец он и есть сука китаец, почему у меня блядь рвотные рефлексы вызывают все эти ссР и прочий чисто китайский подход и код - сделать абы как и хуй с ним, а в следующем патче все переделать нахуй и сломать, аш трисет

Обновлю гайд по клоку на выходных

> Речь шла про политубежища и, в частности, про США, куда свалил Богатов.

Свалил туда, где будут кормить за критику кровавого режима?

работает через UDP, очень ресурсоемкая (100% нагрузки на 4 ядра зивона, от одного клиента качающего спидтест) медленная хуйня (медленнее ебаного опенвпн), которая выглядит как трафик через протокол KCP

для китайцев было актуально, потому что некоторые мобильные провайдер у них анально троттлят ТСР а на UDP забили и там скорость выше

>Обновлю гайд по клоку на выходных

Только ты не пропадай никуда, а то я как раз клоаку собирался накатить на посмотреть.

Нет не заворачивал. Смысл в том, что на любом туннеле скорости нет. Через iperf напрямую скоррсть есть.

>который шедоусокс обходит

голый СС уже не обходит GFW

но собсно ниче не мешает юзать опускацию

А попробуй самый обычный сокс прокси-сервер поставить, например, danted, и протестировать.

https://github.com/Dreamacro/clash

Найти провайдера, который принимает монеро или зкэш, ну или на крайний случай битки.