Вы видите копию треда, сохраненную 18 октября 2015 года.

Можете попробовать обновить страницу, чтобы увидеть актуальную версию.

Скачать тред: только с превью, с превью и прикрепленными файлами.

Второй вариант может долго скачиваться. Файлы будут только в живых или недавно утонувших тредах. Подробнее

Если вам полезен архив М.Двача, пожертвуйте на оплату сервера.

В этом треде можно задать вопрос - и получить на него ответ. Кроме того, отписавшись тут - можно получить приглашение потестировать софт\технологию с аноном.

Обучение-тред-ГО!

это твой пост?

Молодец.

У меня всё тоже самое, кроме как на ноуте кастомная операционка без выхода в сеть, а для интернета - несколько каналов под разные (физически) ПК. Ну а на них стандартно - vpn, tor, i2p, freenet

Если хочешь - вкатывайся в https://2ch.hk/crypt/

Кроме этого - можешь в конфу

Знакомый давно сказал заклеить вебку черной изолентой.

Сам я слегка параною, хотя не знаю почему. И мне бы конечно хотелось максимально снизить риски слежки, лол, ну или чего-то такого.

Буду рад информации как обезопасить ноутбук от всякого говна.

В Тор могу, иногда покупаю вещества через него.

Больше ничего не знаю.

>>307

> заклеить вебку черной изолентой

Из диспетчера задач недостаточно отключить вебку?

> иногда покупаю вещества через него

Разве это безопасно? Ловят постоянно же на почте.

Никакой почты. Закладки-закладочки.

Хотя с почты тоже заказывал. Еще в почившем СИЛКОтреде в свое время отписывался о результатах.

Да

>>307

Твой знакомый няша.

1 Не забудь, если у тебя дома приставка - она тоже уязвима. Камеру отключай\закрывай.

2 В телефоне тоже есть камера - у меня она закрыта чехлом, когда не нужна (чехол книжка)

3 Часто новые телевизоры имеют камеру

>Сам я слегка параною, хотя не знаю почему.

Потому что мир катится в жопу, полную анальной слежки и насилия над гражданами.

Это норма.

И мне бы конечно хотелось максимально снизить риски слежки, лол, ну или чего-то такого.

Буду рад информации как обезопасить ноутбук от всякого говна.

В данный момент в конфе есть анон, который заканчивает объемный гайд "обо всём". А пока - можешь задать конкретные вопросы тут, и\или почитать "настольная книга анонимуса" (название хрень, но всё же). Кроме того - читай https://securityinabox.org/ru/

>Из диспетчера задач недостаточно отключить вебку

Нет, возможно напрямую достучаться до железа.

>Разве это безопасно?

Нет, но ловят не всех. Потому люди продолжают жрать кактус

Какие почтовые сервисы использовать?

1) Ноутбук из коробки. Что на него поставить чтобы было безопасно и не параноить. Какие проги? Что включить/отключить?

2) Телефон на адроиде из коробки. Тоже самое - что поставить/включить/отключить?

Есть. Гугл будет собирать твои пароли, регистрации, саму почту, сеть контактов, материал для лингвистического анализа, драйв = данные с твоих дисков, голосовой поисковик - образец голоса итд. +история поиска.

Я рекомендую riseup, но туда так просто тебе не попасть. Свои сервера...

На самом деле вопрос открыт, можем вместе поискать замену (я вообще не использую почту, только одноразовую)

1. Нужна тонкая настройка. 100% не бывает. Параноить нужно по жизни, иначе только техника за тебя работу не сделает, но...

1. Заклеиваешь камеру, если она тебе не нужна.

2. Если будет винда - накатываешь файрволл по вкусу, контролируешь кто пошел в сеть и зачем. И кто стучится из сети.

3. Трукрипт. Но не финальной версии. 7.1. Шифруешь всю систему. Запуск - с флешки или по длинной парольной фразе.

4. Ставишь лису для интернета. Дополнение - ghostery, ADblock, NOscrypt. Флеш - разрешаешь руками, где нужен.

5. Покупаешь за биток, с вайфая, месяц-два-сколько_нужно подписки DO для установки VPN. Потом идешь на хабр - там есть статья как настроить (или спрашиваешь анона). Для того, чтобы ещё и конечные сайты не отслеживали - ставишь тор (пользуешь как прокси, под впн)

6. Читаешь этот раздел, идешь в конфу. Навсегда меняешь сознание. Меняешь поведение = ты на ~30% в безопасности

Сейчас есть почта во фринете

С андройдом сложнее - хочешь запили тут тред, я сам пока разбираюсь.

Но однозначно - для программ - фдройд. Далее открытый файрволл. Прошивка - циаген без гапса. Никаких гугл акков вообще. В настройках циана "использовать vpn всегда. Запретить соединяться с сетью без впн"

Про riseup что-то нехорошее читал, мол, накрывали уже.

https://www.openmailbox.org/ Говорят, норм, но очень молодая почта.

Есть ещё такая штука https://bitmessage.ch/ , но не для бытового пользования же. Регистрация закрыта. И опять же, где гарантия, что завтра сервис не свернут?

Просто в гугле есть уверенность в завтрашнем дне, что мои данные и аккаунты не пропадут, а с этими всеми её нет.

> я вообще не использую почту, только одноразовую

Кстати, как? Как аккаунтами пользуешься, которые с привязкой к почте?

Тогда только для регистраций заведи себе ~yahoo mail. Из под тора.

Для остального - криптопочта.

За https://www.openmailbox.org/ - спасибо.

Два чаю. Столько годных идей изучают, и всё это ради того, чтобы не узнал батя, пердящий в соседней комнате. О какой безопасности они имеют наглость судить, если они не умеют правильно реагировать на раскрытие данных, и даже просто дать пизды обидчику, я не знаю, и знать не хочу. Просто пусть идут в школу, и перестанут придумывать себе, что они всё время кому-то нужны.

Массовость и школьники, которые хотят в безопасность - это хорошо.

3 пользователя vpn и i2p в мухосрани - плохо.

Тк можно к каждому физически приехать домой.

А вот десятки тысяч - позволяют затеряться.

есть: локалочка на работе, компик, к ней подключенный

вопрос: как же мне скрыть от злобного одмина сидения на двачах и все такое прочее?

и еще: пробовала воткнуть каким образом работает ТОР (там что-то про разные сервера), но не унимаюсь до сих пор как же этот трафик показывается моему админу?

Если взяли за жопу то понятно будут рыться и в компе и детализацию всю запросят, а вот ДО этого палятся ли как-то люди? Идет ли слежка?

Админ может увидеть, что ты сидишь через тор, но не сам траффик. https://tor.stackexchange.com/questions/1809/can-someone-in-our-local-network-find-out-that-i-use-tor-browser

> каким образом работает ТОР

тор хуйня, уже год как подконтрольная ФБР и АНБ.

весь шифрованный в торе траффик можно запалить тупо перехватывая его в точке выхода.

можешь создать сам точку выхода и собирать пароли и логины.

> как же мне скрыть от злобного одмина сидения

VPN до твоего домашнего компа. (или до 5 долларового провайдера в месяц)

Следят за всеми. Тотально за всеми. Звонки, Смс, фото, переписка...

Только вот есть проблема - мусора не имеют доступа к этой системе

Есть слежка.

https://ru.wikipedia.org/wiki/СОРМ

>>335

Разве это следствие подконтрольности, а не просто особенность тора?

> Переданы были только и именно СМС, что говорит о том, что получить их можно было либо в МТСе, либо через систему СОРМ

>>339

PRISM?

Нет, паутина, 317, хз все названия.

>жидовский жид из всех жидов говорит что за ним следят и его пасут и фсб разберитесь быстрее

ну охуеть. иного и не ожидал

Не только

ОП вернулся. Снова отвечаю.

Конечно нет. Правда есть циан акк, но он отключается (или игнорируется с самого начала). 1+1 - хз, я больше смотрю в сторону китайских планшетов в 9" под циан, а для звонков - нокла

>В данный момент в конфе есть анон, который заканчивает объемный гайд "обо всём".

Где? Почему я не знаю?

Потому что ты слоу?

ОП, пока не могу сформулировать какой-то конкретный вопрос по иб, но меня вот интересует следишь ли ты за новостями об итогах недавней операции onymous? Есть какие мысли на этот и что насчет недавнего вброса про индийского профессора, который заявил что для идентификации 87% пользователей Tor не нужны большие ресурсы, достаточно пары мощных серверов?

не наркоман

Нет, я не следил, времени сейчас мало.

Тут всё просто - читай треды, общайся, будут вопросы - пиши. Вот если ещё и то, что находишь в сети - будешь выкладывать тут тредами - цены тебе не будет.

Про тор... особого доверия у меня нет, но часто пользую его на мобильном, как аналог впна, просто чтобы данные не воровали по wi-fi

Данные = история посещений, треды итд. Для всего, где есть логин пароль - VPN до домашнего ПК

Для вопросов. У тебя они есть?

Эй оп, у меня есть вопросы и их много, но я еще не сформулировал их. Не проебите тред.

https://xmail.net

Our privacy policy is very simple, we don't collect any information from our users, unlike many other services that require intrusive personal and demographic questionnaires during user signup.

We are a British Virgin Islands incorporated company and our IT operations are subcontracted in Vancouver, Canada.

Свободная пчта. 1 гиг места.

Как вам такое? Проведите аудит, пожалуйста, и оставьте отзывы.

Сразу вопрос: насколько можно доверять этому 4096-bit RSA CA? самоподписанному

и каких подводных камней ожидать.

аргументируйте.

Где ее нашел? ее используют хакиры-инсайдеры шалтай-болтай b0ltai.org

>@xmail.net

Мой здравый смысл говорит - если сервис приарят для хакинга\серой деятельности - считай что бекдор имеет анб и прочие

и он не врет

Его не пиарят для хакинга. Его ВЫБРАЛИ действующие ХАКЕРЫ, еб твою мать. Смотри b0ltai.ru/ Которые ломали почту медведева и всяких банкиров. Вот и спрашиваю. Почему они выбрали именно эту почту, а не опенмаилбокс, например. Это ж не хуи с горы.

Сайт prism-break говорит с осторожностью относиться к серверам в штатах, канаде и германии.

Насколько подходит под функцию контейнера для безопасной пересылки или хранения данных запароленный винрар-архив? Насколько уступает трукриптам всяким и прочему специальному софту?

Очень сильно. Потенциально там бекдор на бекдоре.

Лучше уже 7zip, если тебе нужно ламерам документы пересылать

Если твоя система абсолютно защищена от проникновения, то подходит. При этом твой собеседник должен знать ключ и получить его по абсолютно надежному каналу. В чем преимущество специализированного софта?

В трукрипт ты получаешь диск, содержимое которого зашифровано. То есть все твои незашифрованные копии останутся на этом диске. Как только ты его отключишь диск будет зашифрован. Твоя копия не сможет стать источником утечки. В gpg ты решаешь проблему передачи ключа. Ты шифруешь публичным ключом, принадлежащим собеседнику, он расшифровывает секретным. То есть пароль передавать и палить при этом не надо. Если он расшифрует это также в трукрипт-томе - его копия не сможет стать источником утечки. Плюс после удаления расшифрованных копий вам не надо будет затирать места удаления, с виртуального диска удалится файл, а контейнер, для укравшего новую копию изменится на несколько мегабайт случайных символов. Он поймет, что контейнер был изменен, но что произошло понять не сможет.

По поводу затирания - есть новая модная тема - перезапись в оперативке.

Есть метод убедительной отрицаемости, который не позволит применить тебе силу. Если нет оснований браться за паяльник, например, в контейнере оказалось цп, пользователь расшифровал его под страхом паяльника. А у контейнера потом нашлось второе дно, а там гостайна.

А ещё мы не должны исключать отстаивание собственных прав с подключением прессы и грамотных юристов.

Если дела набирают такой оборот, то скорей всего до расшифровки криптоты просто не дойдёт. Тебя прищучат или по показаниям крыса-куна, или сам спалишься и будет не отвертеться. Дальше надо будет не второе дно прятать и договариваться с людьми имеющими влияние.

или так

Это уже оружие нападения

Да, в данный момент он подозреваемый.

Можно в ЖЖ шум поднять, поднимутся тысячники, потом кто-то из гуру, после уже пресса. Госудаству будет выгодней взять за хобот нерадивого капитана, устроить показательный процесс, чем выслушивать хуету от западных инвесторов и партнеров. Права человека - для Европы больной вопрос. Никто не станет инвестировать в государство, где пытают людей по левой наводке (даже если сами недавно пытали). Срач в прессе может сделать процесс публичным. Тем более кто-то запилит заголовок "гражданина обвинили в педофилии за отказ безвозмездно передать государству свои разработки". А вот это грязная тряпка прямо на входе во дворец. "Продайте нам свои йоба-приборы, а потом мы вас в гулаг за то, что не подарите технологию" Так было, СССР не мог многого купить из открытого и разработанного на Западе. Сейчас все этого боятся до ужаса, особенно военные и гебня.

Крипточую этого хитрого еврея

Верный способ борьбы

RSA

Что делать будем?

Модифицирование данных - вмешательство.

Законодательно реализуемо все, лол.

Технически я вижу два пути:

1) обязать все сайты устанавливать спец ПО для этого и вносить в реестр всех, кто не кооперируется

2) на уровне провайдеров подменять картинки, скачиваемые по http. https, разумеется, запретить. Некоторые мобильные операторы уже делают подобное, кстати, для экономии трафика.

В ближайшей перспективе именно этого не будет, т.к. стеганография массово не используется. Если пойдет в массы, то запросто сделают.

Впрочем, никто не застрахован даже от белого списка сайтов. ДЕТИ ЖЕ В ИНТЕРНЕТЕ СИДЯТ!

А смысл? Нельзя передавать в изображениях, будем передавать в видео/аудио/.../заголовках http|tcp|ip запросов. А на таком уровне законодательства можно ни от кого не скрываясь использовать все биты изображения, кроме затираемых на уровне провайдера/спецсофта.

Если уж запрещать, то запрещать стеганографию как таковую. В среде, где организовать скрытый канал можно даже пингуясь попеременно то на один ip, то на другой, законодатели просто не будут успевать запрещать новые типы контейнеров и скрытых каналов передачи.

А за замеченными в использовании скрытых каналов выезжать в пативене, а не мешать им пользоваться на уровне провайдера. На уровне провайдера разве что собирать статистику по которой выдвигать обвинения.

Массово стеганография всё-равно никогда не будет использоваться, а 100 или 1000 человек это даже не смешно – можно всех отправить на государственный курорт за счёт бюджета.

не.

1 сайтов много, провайдеров мало

2 договор с провайдерами позволит покрыть даже недоговорившиеся сайты и передачи от пользователя к пользователю.

>Запрещать как таковую.

Стеганографию шумоподобных данных, какими являются шифротексты, задетектить невозможно. Проще давить её.

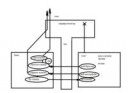

Блокируем роутером выход с компа в wan, оставляем lan. Поднимаем на линуксе прокси сервер, который направляем в vpn туннель, проходящий через роутер далеко-далеко. В виндовом компе цепляем браузер к прокси по http(s), ftp, ssl. По необходимости поднимаем на сервере торрентокачалку, управляемую по вебморде, подгруженные файлы стягиваем через локальный ftp или samba.

Итог: получаем неплохо защищенную винду, сохранение пользовательского функционала веб-серфинга и возможности погонять в игоры при порезанном левом трафике и наличии vpn.

Ваше мнение?

Никто не детектит тип внедрённых данных. Детектят искажения, а они будут всегда. Эти искажения могут быть незаметны на глаз или на слух, но статистика их вполне может обнаружить. Да, можно довести беспалевность алгоритма аж до 80%, но это лишь до тех пор пока не найдётся ещё один ушлый очкарик, который догадается как палить и этот новый алгоритм.

То есть если надо зашифровать определенный текст, мы можем взять кусок пасты про Вована той же длины, что и текст, сложить по модулю, и хуй кто подберет ключ, не зная, что могло быть этим ключом?

Что безопаснее, одноразовый блокнот или криптография над полями Галуа-шмалуа, которые будут жить ровно до изобретения квантовых пекарен?

Неплохо в теории.

>которые будут жить ровно до изобретения квантовых пекарен

Которые уже 4 года работают в подвалах Ленгли.

>Что безопаснее, одноразовый блокнот

Безопаснее Аллаха даже, если не перехватят блокнот.

У меня вот идея - при встрече меняемся терабайтными винтами с шумом. Используем шум как одноразовый блокнот.

Учитывая все факторы ~950GB мы можем передавать в полной безопасности.

Одноразовый блокнот никогда не смогут взломать. Но только при условии, что он используется правильно: сам блокнот натуральный рандом; ни одна страница не используется дважды; каждая страница надёжно уничтожается сразу после использования; никто кроме использующих блокнот не имеет к нему доступа и не имеет возможности узнать его содержимое.

> мы можем взять кусок пасты про Вована той же длины, что и текст, сложить по модулю, и хуй кто подберет ключ

Очень грубо говоря: это будет шифр Цезаря. Я думаю ты знаешь насколько он устойчив к взлому.

> Что безопаснее, одноразовый блокнот или криптография над полями Галуа-шмалуа

При правильном использовании - одноразовый блокнот.

> которые будут жить ровно до изобретения квантовых пекарен?

В пост-квантовой криптографии будут просто другие алгоритмы. Уже есть NTRU. Когда приспичит, придумают новые и получше. Не ты один очкуешь что квантовый компьютер уже взломал твой вконтакт. Серьёзные дяди тоже нервничают.

>>799

> У меня вот идея

Слишком сложно. проще использовать GPG.

Какие алгоритмы используют нетрадиционные алгебраические структуры?

Объясни. Если младшие байты распределены случайно, а они та и распределены (тепловой шум матрицы), то как ты их отличишь от зашифрованного сообщения?

>GPG

но потенциально он уязвим против брутфорса на кластерах (зависит от алгоритма шифрования и ключа, но всё же)?

Поступай на компьютерную безопасность, самостоятельно разбираться в такой математике было бы мучением.

Не подумал.

Вот тебе гифка. На ней лишь lsb фотографии сделанной на телефон. Матрица очень шумная, ага. На гифке всего два кадра и я думаю ты с лёгкостью заметишь на каком из них есть стег (внедрён тупо рандомный шум). Это самый простой вариант.

Если тебе интересно как обстоят делай в области частот, посмотри вот эту лекцию: http://www.youtube.com/watch?v=BQPkRlbVFEs

Мужик весьма доступно объясняет и показывает.

>>815

Ну да, говорят что какие-то ребята используя кластер суперкомпьютеров смогли за полгода сломать один ключ RSA размером в 768 бит. Так что в домашней криптографии GPG реально небезопасен.

нет, в даркнете

Эээ... Какой-то странный вопрос. Вообще по 8 бит на канал. Но на гифке оставлен только самый младший бит каждого канала, так что там да, три бита на пиксел. Если же речь про сам "стег", то в пикселе меняется один бит одного случайного канала.

>Но на гифке оставлен только самый младший бит каждого канала

ОК.

ещё вопрос, картинка изначально в jpeg была, или в raw? Может шума в оригинале не видно из-за того, что жпег отрезал высокочастотную часть?

Впрочем, даже если бы взяли рав, после обработки нужно будет кодировать в жпег, потому что какой идиот по сети будет рав фотку котика знакомым лулзов ради слать.

отсюда вопрос, что будет если

1 закодить в пнг?

2 после обработки закодить обратно в жпег и посмотреть, сколько скрытой информации это переживёт.

> картинка изначально в jpeg была, или в raw?

Джпег (с телефона же). Да, шум порезан джпегом. Но и в равках всё будет не так просто. lsb на фотографиях очень редко бывает действительно шумом. Частенько можно даже разглядеть что на фотографии, а в местах хорошей заливки одним тоном даже угадать какой именно в этой области цвет. А раз так - найти на фоне не таких уж и рандомных битов рандомные будет возможно с помощью статистического анализа. У меня даже была где-то пдф-ка с работой каких-то ребят, которые для некоего довольно хитрого lsb стега разработали стат-метод который не только детектит наличие скрытого сообщение, но ещё и угадывает его длину (естественно примерно, но и так уже здорово)

Вообще, если уж дело обстоит так серьёзно, то можно готовить именно равки специальным образом. Делать фотографии с более рандомным младшим битом, может их даже в ЛайтРуме фильтрами обрабатывать добавляющими мелкого зерна (а так же сепии, виньеток и прочих хипстерских штучек) и уже так рассылать друзьям в виде "зацените какой одуванчик".

Задача стега не в стопроцентной технической недетектируемости, а в отводе глаз наблюдающего. Сам процесс обмена картинками должен быть естественным, чтобы просто не возникало подозрения проверить на стег.

Вот по этой причине и развивают методы упрятывания сообщений в джпег. подойдёт почти любая картинка, можно даже без особого шума. Можно даже с мемчиком с двачика. И если посмотреть ту лекцию, что я скинул в предыдущем посте, там мужик рассказывает что один из алгоритмов детектится лишь по завышенному количеству нулей в коэффициентах. Этот переход ко всё более сложным алгоритмам всё ещё не даёт полной скрытости, но уже делает ответ спецов не таким уверенным - "Да, подозрительно, возможно стег" а не "Да, тут стег длинной примерно в 900 байт".

> отсюда вопрос, что будет если

lsb не переживёт кодирования в jpeg. Кодирование с потерями в первую очередь разрушает именно младшие биты. По этому когда работают с джпегом (или другим сжатием с потерями), модифицируют не пикселы, а частоты.

> картинка изначально в jpeg была, или в raw?

Джпег (с телефона же). Да, шум порезан джпегом. Но и в равках всё будет не так просто. lsb на фотографиях очень редко бывает действительно шумом. Частенько можно даже разглядеть что на фотографии, а в местах хорошей заливки одним тоном даже угадать какой именно в этой области цвет. А раз так - найти на фоне не таких уж и рандомных битов рандомные будет возможно с помощью статистического анализа. У меня даже была где-то пдф-ка с работой каких-то ребят, которые для некоего довольно хитрого lsb стега разработали стат-метод который не только детектит наличие скрытого сообщение, но ещё и угадывает его длину (естественно примерно, но и так уже здорово)

Вообще, если уж дело обстоит так серьёзно, то можно готовить именно равки специальным образом. Делать фотографии с более рандомным младшим битом, может их даже в ЛайтРуме фильтрами обрабатывать добавляющими мелкого зерна (а так же сепии, виньеток и прочих хипстерских штучек) и уже так рассылать друзьям в виде "зацените какой одуванчик".

Задача стега не в стопроцентной технической недетектируемости, а в отводе глаз наблюдающего. Сам процесс обмена картинками должен быть естественным, чтобы просто не возникало подозрения проверить на стег.

Вот по этой причине и развивают методы упрятывания сообщений в джпег. подойдёт почти любая картинка, можно даже без особого шума. Можно даже с мемчиком с двачика. И если посмотреть ту лекцию, что я скинул в предыдущем посте, там мужик рассказывает что один из алгоритмов детектится лишь по завышенному количеству нулей в коэффициентах. Этот переход ко всё более сложным алгоритмам всё ещё не даёт полной скрытости, но уже делает ответ спецов не таким уверенным - "Да, подозрительно, возможно стег" а не "Да, тут стег длинной примерно в 900 байт".

> отсюда вопрос, что будет если

lsb не переживёт кодирования в jpeg. Кодирование с потерями в первую очередь разрушает именно младшие биты. По этому когда работают с джпегом (или другим сжатием с потерями), модифицируют не пикселы, а частоты.

>Сам процесс обмена картинками должен быть естественным, чтобы просто не возникало подозрения проверить на стег.

Нет. Можно проверять на стег ВСЁ автоматом, если вычислительные мощности позволяют и не слишком дорого выходит.

Тогда стеганография не имеет смысла. Можно в открытую слать криптоту.

Допустим, я прочитал пару статей на хабре и нихуяшеньки не понял, но скачал f5. Как ей пользоваться в двух словах?

Сама f5 не видела, пользуюсь redjpeg и steghide Если дашь ссылочку, то разберусь.

https://code.google.com/p/f5-steganography/

http://www2.htw-dresden.de/~westfeld/publikationen/21370289.pdf

Как-то так

Ну а вообще мне не принципиально, готов пользоваться чем угодно, сейчас пальну твои

Могу еще одну штуку на ргхост залить. Заодно и гуй к стегхайду. Чтобы не консолиться

Бинарники с файлопомоек от васяна. У стегхайда есть официальный сайт, где лежит чистый билд, да и рядом с сорцами. А с какой помойки ты свой гуй мокрописечный подобрал, мне даже представить страшно. Нахуй такая школокриптография нужна?

Ты видимо контрольные суммы проверять еще не научился, а уже вякаешь. Бля, с меня хватит. За сегодня столько раз на ваше говно натыкаюсь, что находиться в разделе не хочу. Как

бы все знают кого где искать, если надо, оставайтесь.

Ну и нахуй мне этот архив, если после его скачивания я должен пройтись по всем интернетам, найти откуда что скачано, скачать с официального источника(ну или найти где они указаны), и сравнить чексуммы? Или мне чексуммы сравнивать с теми которые в ридми лежат, в скомпрометированном архиве? Ты хуйню какую-то предлагаешь.

Первое что хочется отметить: многие почему-то считают что стеганография это такая волшебная шапка-невидимка, которая спрячет тебя от плохих дядь и ты сможешь делать всё, что тебе захочется. Это не так.

На самом деле стеганография это инструмент Неуловимого Джо. И нужен он этому Джо для поддержания статуса Неуловимого. Как только ты перестаёшь быть Неуловимым Джо, тут же перестаёт работать и твоя стеганография. Да, используемый тобой алгоритм может быть стойким, но решает в основном человеческий фактор.

Кому интересно, вот забавный документ:

http://www.scirp.org/journal/PaperInformation.aspx?PaperID=18783

tl'dr: только треть картинок со стегхайдом останется несдетекченной. И это лишь в идеальных лабораторных условиях.

Короче, если вы чувствуете на себе тяжелый взгляд тащмайора, можете забыть про стег, вам уже пизда.

Ковёр

Очень важно обращать внимание на то, какая картинка выбирается для cover image. Вот например в этом посте >>1113 весьма неплохой стегконтейнер. Большое разрешение, и качество более-менее ок. Хотя тут джпег сохранён с качеством 0.85, а было бы лучше, если бы было 0.92 или выше. Можете взять себе за правило - на "ковре" не должно быть видно глазами артефактов джпега при двухкратном увеличении. Особенно "блочности".

Кроме этого на картинке много шума, много мелких деталей и почти нет областей залитых ровным цветом. Да, фоточки сделанные на "бацкий" фотоаппарат подходят лучше всего.

Самое важное правило: никогда не использовать картинку дважды!

Пример помечен как "two stegs". Это вообще мой любимый пример. С него и началась моя охота на стегочатики. Так вот, один канафаг спалил всю контору использовав один и тот же ковёр дважды в течении 12 часов . Ещё и картинку он взял хреновую: низкого качества, обилие равномерно залитых областей, куча родных артефактов джпега. Я просто глазами увидел что у двух картинок различные артефакты. Расчехлил ГИМП, вычел - опаньки-приехали!

Причём даже если вторую картинку перед стегом вы немного пережмёте, этот паттерн всё равно останется.

Следующее правило: только ориджинал контент!

В качестве примера картинка подписанная "original - steg". Постер использовал как ковёр довольно популярную картинку. Ищём соус через iqdb, вычитаем в ГИМПе - обана, да это ж стегхайд наш родимый! Очень характерные искажения плюс равномерный разброс шаффла. А картинка-то такая хорошая была, прям как будто для стеганографии делали...

Причём, даже если ваш оригинал был изначально лоззлес, это не поможет. Джпег содержит в себе таблицы квантизации, с их помощью можно будет восстановить из png-шки именно тот джпег куда вы стегхайдили.

Для желающих на эти два пункта возразить "да это я просто пересохранил джпег с меньшим качеством, чтоб много места не занимал" - приложен третий пример подписанный "recompress". Именно так выглядят искажения от пережатия. Извините, ребята, но это совсем не стегхайд.

Вот так два кренделя спалились. При этом использовал я лишь свои глаза и немного ГИМПа. А вы говорите статистический анализ...

Охота на стегочатики

Теперь немного о том, когда стоит прислушиваться к внутреннему голосу шепчущему "да у них тут стегочатик!". Это уже наверное из области, я не знаю, социальной инженерии или может психологии. В общем это дело уже не технического плана. Это всё банально человеческий фактор.

Итак, листаете вы доску и тут видите электричек тред, утюгов тред, богини тред, рандомная-пикча тред, а то и вовсе аватаркочатик. Стоит ли вам что-то подозревать? Возможно. Особенно если встречается что-то из этих паттернов:

"медленный собеседник + быстрый собеседник": В треде только картинки, возможно рандомные. Но вот время постинга - первая, через пять минут вторая. Третья через полчаса. Четвёртая почти сразу же. Ещё двадцать минут тишины и постят пятую, а через две минуты постится шестая. Возможно это потому, что кто-то оперативно отвечает тормозу.

"паки картинок": опять же в треде только картинки, может даже рандом. Но вот если приглядеться, вы можете по какому-то признаку поделить их на несколько паков. Общей темой, цветовой гаммой, просто атмосферой. Очень может быть что несколько анонв общаются используя для стега картинки из папки "с двача". И хотя картинки там у них рандомные, но всё же набор у каждого свой - по интересам. А то и вовсе используется пак с вайфу. Гляделки-тред между Рей, Суисейсеки и Оптимусом праймом? Возможно. А может всё гораздо глубже.

"эмоции": примерно тоже самое что и предыдущий вариант. Только вместо общей темы можно увидеть некий диалог именно в картинках идущий параллельно с постами. Бывает срабатывает в аватаркочатиках потому как в открытую пишется всякая чепуха, а основной смысл идёт в стег. И картинка по аватаркофажской привычке выбирается так, чтоб оттенить пост. Только постер ошибается и оттеняет стегопост. Весьма расплывчатый критерий, но иногда срабатывает.

"пикрандом": к посту прикреплена картинка. При этом никакой связи с постом или темой треда нет. Вообще. И таких постов в треде масса. Может аноны не могут иначе, ведь это же ИМАДЖ боард? Может и так. А может и нет.

Вот. Что-то больше ничего в голову не приходит. Наверное остальное уже на какой-то самому мне не понятной чуйке работает. Хотя, на самом деле чаще всего народ палится на толстоте по поводу того что у них в треде есть ещё какой-то элитный скрытый смысл, 3deep5u и "you need premium account to view this image".

Эта часть вышла довольно имиджбордоориентированной, но думаю всё равно извлечь что-то полезное из этого можно. Эти паттерны поведения можно перенести и на другие каналы передачи картинок. Хоть наличие этих паттернов ничего и не доказывает, даже если они ну уж очень ярко выраженные, всё равно могут вызвать интерес у параноиков. А если у вас там и правда стег, этот интерес может быть фатальным. Так что следите за тем как вы передаёте стеганограммы. И ещё раз - стег работает только когда вы Неуловимый Джо.

На этом всё. Раз, два, три, четыре, пять, я иду искать. Кто не спрятался - я не виноват!

Первое что хочется отметить: многие почему-то считают что стеганография это такая волшебная шапка-невидимка, которая спрячет тебя от плохих дядь и ты сможешь делать всё, что тебе захочется. Это не так.

На самом деле стеганография это инструмент Неуловимого Джо. И нужен он этому Джо для поддержания статуса Неуловимого. Как только ты перестаёшь быть Неуловимым Джо, тут же перестаёт работать и твоя стеганография. Да, используемый тобой алгоритм может быть стойким, но решает в основном человеческий фактор.

Кому интересно, вот забавный документ:

http://www.scirp.org/journal/PaperInformation.aspx?PaperID=18783

tl'dr: только треть картинок со стегхайдом останется несдетекченной. И это лишь в идеальных лабораторных условиях.

Короче, если вы чувствуете на себе тяжелый взгляд тащмайора, можете забыть про стег, вам уже пизда.

Ковёр

Очень важно обращать внимание на то, какая картинка выбирается для cover image. Вот например в этом посте >>1113 весьма неплохой стегконтейнер. Большое разрешение, и качество более-менее ок. Хотя тут джпег сохранён с качеством 0.85, а было бы лучше, если бы было 0.92 или выше. Можете взять себе за правило - на "ковре" не должно быть видно глазами артефактов джпега при двухкратном увеличении. Особенно "блочности".

Кроме этого на картинке много шума, много мелких деталей и почти нет областей залитых ровным цветом. Да, фоточки сделанные на "бацкий" фотоаппарат подходят лучше всего.

Самое важное правило: никогда не использовать картинку дважды!

Пример помечен как "two stegs". Это вообще мой любимый пример. С него и началась моя охота на стегочатики. Так вот, один канафаг спалил всю контору использовав один и тот же ковёр дважды в течении 12 часов . Ещё и картинку он взял хреновую: низкого качества, обилие равномерно залитых областей, куча родных артефактов джпега. Я просто глазами увидел что у двух картинок различные артефакты. Расчехлил ГИМП, вычел - опаньки-приехали!

Причём даже если вторую картинку перед стегом вы немного пережмёте, этот паттерн всё равно останется.

Следующее правило: только ориджинал контент!

В качестве примера картинка подписанная "original - steg". Постер использовал как ковёр довольно популярную картинку. Ищём соус через iqdb, вычитаем в ГИМПе - обана, да это ж стегхайд наш родимый! Очень характерные искажения плюс равномерный разброс шаффла. А картинка-то такая хорошая была, прям как будто для стеганографии делали...

Причём, даже если ваш оригинал был изначально лоззлес, это не поможет. Джпег содержит в себе таблицы квантизации, с их помощью можно будет восстановить из png-шки именно тот джпег куда вы стегхайдили.

Для желающих на эти два пункта возразить "да это я просто пересохранил джпег с меньшим качеством, чтоб много места не занимал" - приложен третий пример подписанный "recompress". Именно так выглядят искажения от пережатия. Извините, ребята, но это совсем не стегхайд.

Вот так два кренделя спалились. При этом использовал я лишь свои глаза и немного ГИМПа. А вы говорите статистический анализ...

Охота на стегочатики

Теперь немного о том, когда стоит прислушиваться к внутреннему голосу шепчущему "да у них тут стегочатик!". Это уже наверное из области, я не знаю, социальной инженерии или может психологии. В общем это дело уже не технического плана. Это всё банально человеческий фактор.

Итак, листаете вы доску и тут видите электричек тред, утюгов тред, богини тред, рандомная-пикча тред, а то и вовсе аватаркочатик. Стоит ли вам что-то подозревать? Возможно. Особенно если встречается что-то из этих паттернов:

"медленный собеседник + быстрый собеседник": В треде только картинки, возможно рандомные. Но вот время постинга - первая, через пять минут вторая. Третья через полчаса. Четвёртая почти сразу же. Ещё двадцать минут тишины и постят пятую, а через две минуты постится шестая. Возможно это потому, что кто-то оперативно отвечает тормозу.

"паки картинок": опять же в треде только картинки, может даже рандом. Но вот если приглядеться, вы можете по какому-то признаку поделить их на несколько паков. Общей темой, цветовой гаммой, просто атмосферой. Очень может быть что несколько анонв общаются используя для стега картинки из папки "с двача". И хотя картинки там у них рандомные, но всё же набор у каждого свой - по интересам. А то и вовсе используется пак с вайфу. Гляделки-тред между Рей, Суисейсеки и Оптимусом праймом? Возможно. А может всё гораздо глубже.

"эмоции": примерно тоже самое что и предыдущий вариант. Только вместо общей темы можно увидеть некий диалог именно в картинках идущий параллельно с постами. Бывает срабатывает в аватаркочатиках потому как в открытую пишется всякая чепуха, а основной смысл идёт в стег. И картинка по аватаркофажской привычке выбирается так, чтоб оттенить пост. Только постер ошибается и оттеняет стегопост. Весьма расплывчатый критерий, но иногда срабатывает.

"пикрандом": к посту прикреплена картинка. При этом никакой связи с постом или темой треда нет. Вообще. И таких постов в треде масса. Может аноны не могут иначе, ведь это же ИМАДЖ боард? Может и так. А может и нет.

Вот. Что-то больше ничего в голову не приходит. Наверное остальное уже на какой-то самому мне не понятной чуйке работает. Хотя, на самом деле чаще всего народ палится на толстоте по поводу того что у них в треде есть ещё какой-то элитный скрытый смысл, 3deep5u и "you need premium account to view this image".

Эта часть вышла довольно имиджбордоориентированной, но думаю всё равно извлечь что-то полезное из этого можно. Эти паттерны поведения можно перенести и на другие каналы передачи картинок. Хоть наличие этих паттернов ничего и не доказывает, даже если они ну уж очень ярко выраженные, всё равно могут вызвать интерес у параноиков. А если у вас там и правда стег, этот интерес может быть фатальным. Так что следите за тем как вы передаёте стеганограммы. И ещё раз - стег работает только когда вы Неуловимый Джо.

На этом всё. Раз, два, три, четыре, пять, я иду искать. Кто не спрятался - я не виноват!

Ок, но например попробуй найди такое же во вконтакте. Это физически невозможно: ты не сможешь просмотреть все места, где возможно появление такого.

В принципе стегочатик - это глупость какая-то. В боевом применении стег нужен, чтобы передать информацию под надзором противника. Чем меньше таких передач, тем это надежнее. Типичный юзкейс: шпион раз в полгода передает координаты места встречи своиму контрагенту в очередной фотке любимого котика, запощенной на стене. Постит он их раз в 2-3 дня, но сообщение бывает крайне редко. Это реально используется сейчас, и это очень надежно.

А чатики школоты вскрывать - кому это может понадобиться, сам подумай?

Да, всё верно. Пока ты Неуловимый Джо, твой стегхайд работает прекрасно. Пока в твоих котиках на стенке никто ничего не подозревает - всё спокойно. Но стоит тебе попасть под подозрение и твой стегхайд превращается в огромное красное знамя весело хлопающее на ветру.

Если я на коленке не имея особых знаний детекчу стегхайд со стопроцентной гарантией, представь что можно сделать имея у себя хорошие вычислительные мощности, специализированный софт и прочие секретные плюшки?

А охота на стегочатики это такой же специальный спорт как и сами стегочатики. Но я не сотрудник отдела "Р", по этому развлекаться приходится на имиджбордах, а не ловить труъ шпионов мирового масштаба.

Те если настроить автопостинг в треды с куклами, лесли и прочей мишурой и поднять скорость борды до ~500 сообщений в час, майор начнет пить таблетки?

>Но я не сотрудник отдела "Р"

Может нужно их пригласить? Пусть помогают людям защищать свои права.

И да, почему i2p это безопасно, если там айпи палятся? Только потому, что ко всем не приехать и не факт что у всех что-то есть, может просто активист?

читал что силк жив, только теперь они сильнее шифруются и только по приглашению туда можно попасть

>И да, почему i2p это безопасно, если там айпи палятся?

Потому что эти айпи ничего не доказавыют, кроме факта что у тебя установлен i2p роутер. Что само по себе не преступление. А вот что именно ты делаешь в i2p товарищ майор никак узнать не сможет.

Задавай вопросы, я постараюсь помочь. И не обращай внимания на срач вокруг, это временно.

В каких-то слитых доках проскакивала инфа, что проект TrueCrypt закрыт по просьбте NSA или подобной конторы.

Как лучше всего скрыть часть моей деятельности на электронных устройствах? Чтоб, если всё-таки проникли в мой комп или квартиру, я выглядел вполне себе обычным быдло-планктоном/студентом/задротом мамкиным. Там порнуха в истории, вк, одноклассники, всякие клиенты скайпиков и прочее были на мне, а вот чтоб некоторые диалоги, программы, файлы были скрыты или тут же уничтожались. Я не шпион, так что вероятность того, что я вообще кого-нибудь зачем-то заинтересую -->0, но предупреждён, как говориться, вооружён. Скрывать необходимо именно общение, т.е. почта, звонки и прочее, что для этого можно использовать и как настраивать? Пользовался GPG, но Kleopatra на рабочем столе уже говорит о том, что я что-то шифрую. Максимум маскировки хочу. Буду благодарен, если обучишь основам или хотя бы отправишь, где можно внятно почитать.

>Это понятно, но, хм, какую-то лишнюю галочку в подозрительность добавляет?

Конечно. Но что бы ты не использовал, у тебя всегда будут эти галочки. Если ты что-то скрываешь, то СОРМ периодически будет отхватывать шифрованный(не опознанный DPI) трафик от тебя. И даже если ты максимум параноик у которого даже трафика шифрованного нет(даже https, ага), то раз ты что-то скрываешь то как минимум проскочит один запрос со скачиванием стегхайда ;) В общем, если ты в интернет не через голубей почтовых ходишь, то галочки у тебя уже есть.

В твоём случае - отдельный жесткий диск. Он полностью зашифрован. Если что - уничтожаешь флешку-ключ.

Только пили аккуратно, можно лохануться и сдиванониться, а потом завайпают серв хентаем и привет.

Только пили аккуратно, можно лохануться и сдиванониться, а потом завайпают серв хентаем и привет.

Не вопрос, выбирай картинку, дважды стегай в неё рандомные сообщения, после чего выкладывай все три картинки итт.

А зачем дважды стегать, поясни? По-моему, если ты сможешь отличить оригинал от картинки с сообщением, это уже успех. И я сделаю несколько примеров, для статистической надежности, если тебе не влом.

Потому что случай, когда один ковёр используется более одного раза встречается сильно чаще, чем вариант когда можно добыть чистый ковёр.

Ну и просто вопрос - если это твой стегософт, разве ты сам это не пробовал делать? Тебе было не интересно?

Я больше экспериментирую. Алгоритма распознавания я не делал, это немного другое. А субъективно трудно самому оценивать, ведь я "не хочу" чтобы моя программа была разоблачена. А с тобой интереснее, тем более и опыт у тебя уже есть.

Запощу через какое-то время, обнаружил что оно сломано сейчас, лол.

Но это довольно сложные условия, когда есть копии. Насколько я знаю, обычно стегоалгоритмы тестируют по единственному экземпляру.

Пошучено.

Очень мутная история. Особенно интересно сообщение разработчиков на сайте проекта: "using truecrypt is not secure as it may contain unfixed security issues", первые буквы которого превращаются во фразу "uti nsa im cu si", что в переводе с латыни "if I wish to use the NSA".

Так, Оп, я вернулся.

Я - тот >>403 и тот >>516 и этот >>556 - кун.

Запиливаю пока самые ньюфажные и очевидные вопросы, прошу пояснений, ссылок, гайдов, и прочего. Желающие могут присоединиться к ответам, если Оп не будет на связи.

Итак:

1. Что такое криптография. (и RSA тогда тоже).

2. Что же такое Тор, ай-ту-пи, VPN. Каков механизм их действия. Как они работают. Уместно ли их использование в городах мухосранях, с населением примерно 250К, то есть затеряется ли мой IP в таком негустонаселенном городе, где всего два-три провайдера от силы? Какой смысл вообще в этих шифровальнях, я слышал что IP все равно ловится на какой то точке выхода данных маршрутизатора. Поясняй короче за всю телегу. И как их ставить тоже.

3. Что такое кастомная операционка?

4. >>312 Гайд будет тут? Или надо попасть в конфу для этого? Обмазываюсь пока твоим сайтом.

5. >>317 Насчет вот этого - как тогда быть? Пользоваться только одноразовыми почтами под каждую конкретную надобность, так что ли? например мне надо зарегать акк на каком-нибудь сайте онлайн игрушки, я делаю почту, регаюсь, и просто забываю о ней, так что ли?

6. Олсо как быть с сайтами, где нужна двойная аутентификация? то есть смс-подтверждение? не хочется ведь на свой номер ничего привязывать, особенно фейкоакк всякие в впашке и другие подобные вещи. Откуда взять левые номера, например?

7. Что такое трукрипт. Какие есть версии. Что значит шифровать всю систему.

8. Читаю в вики объяснения что такое ТОР и ВПН и нихуя не могу понять, анон. ЧЯНДТ? С чего начинать постижение этой науки?

9.>>337 Тогда кто следит, если не мусора?

10.>>339 Что значит "данные по запросу"? То есть если я вбиваю в гугл или где-то еще какой - то "интересный" запрос, то маячок об этом появляется там где надо? Или как то так?

11. >>343 Бампую вопрос этого анона. Нахуя? Государственные преступники в таких трендах не сидят, я уверен на все 100%. Тогда зачем?

12. >>388 Поясните опять же, кому и зачем могут быть нужны твои данные, сворованные с телефона по вай - фай? Олсо, а если у меня нет вай-фай никакого на телефона, то у меня своровать данные?

13. >>390 Что такое выходные ноды.

14. >>593 что такое бэкдор почты?

15. >>634 Боятся публичных срачей?

16. Поясните мне разницу между http и https.

17. >>796, >>799, >>802 - о чем тут речь вообще? Какие блокноты?

18. Вопрос - для чего кодить и шифровать картинки обычные? как и зачем?

19. Что такое стенография и зачем она нужна?

Мимоужасныйньюфагнеумеющийдажеписатькурсивом

Так, Оп, я вернулся.

Я - тот >>403 и тот >>516 и этот >>556 - кун.

Запиливаю пока самые ньюфажные и очевидные вопросы, прошу пояснений, ссылок, гайдов, и прочего. Желающие могут присоединиться к ответам, если Оп не будет на связи.

Итак:

1. Что такое криптография. (и RSA тогда тоже).

2. Что же такое Тор, ай-ту-пи, VPN. Каков механизм их действия. Как они работают. Уместно ли их использование в городах мухосранях, с населением примерно 250К, то есть затеряется ли мой IP в таком негустонаселенном городе, где всего два-три провайдера от силы? Какой смысл вообще в этих шифровальнях, я слышал что IP все равно ловится на какой то точке выхода данных маршрутизатора. Поясняй короче за всю телегу. И как их ставить тоже.

3. Что такое кастомная операционка?

4. >>312 Гайд будет тут? Или надо попасть в конфу для этого? Обмазываюсь пока твоим сайтом.

5. >>317 Насчет вот этого - как тогда быть? Пользоваться только одноразовыми почтами под каждую конкретную надобность, так что ли? например мне надо зарегать акк на каком-нибудь сайте онлайн игрушки, я делаю почту, регаюсь, и просто забываю о ней, так что ли?

6. Олсо как быть с сайтами, где нужна двойная аутентификация? то есть смс-подтверждение? не хочется ведь на свой номер ничего привязывать, особенно фейкоакк всякие в впашке и другие подобные вещи. Откуда взять левые номера, например?

7. Что такое трукрипт. Какие есть версии. Что значит шифровать всю систему.

8. Читаю в вики объяснения что такое ТОР и ВПН и нихуя не могу понять, анон. ЧЯНДТ? С чего начинать постижение этой науки?

9.>>337 Тогда кто следит, если не мусора?

10.>>339 Что значит "данные по запросу"? То есть если я вбиваю в гугл или где-то еще какой - то "интересный" запрос, то маячок об этом появляется там где надо? Или как то так?

11. >>343 Бампую вопрос этого анона. Нахуя? Государственные преступники в таких трендах не сидят, я уверен на все 100%. Тогда зачем?

12. >>388 Поясните опять же, кому и зачем могут быть нужны твои данные, сворованные с телефона по вай - фай? Олсо, а если у меня нет вай-фай никакого на телефона, то у меня своровать данные?

13. >>390 Что такое выходные ноды.

14. >>593 что такое бэкдор почты?

15. >>634 Боятся публичных срачей?

16. Поясните мне разницу между http и https.

17. >>796, >>799, >>802 - о чем тут речь вообще? Какие блокноты?

18. Вопрос - для чего кодить и шифровать картинки обычные? как и зачем?

19. Что такое стенография и зачем она нужна?

Мимоужасныйньюфагнеумеющийдажеписатькурсивом

>>1334

Поясните, вот есть у меня внешний винт. ЧТо делать дальше? Закачать на него весь контент, а как потом и чем шифровать? Тут >>1323 есть годная ссылка вроде, нужно скачать первую прогу в списке и потом с ее помощью обработать внешний винт (когда он уже будет полностью заполнен)? А для чего какая-то флешка - ключ?

Сначала лучше зашифровать устройство, потом смонтировать и уже на него лить данные, а пустое место на основном жестком затирать. Трукрипт хорошая штука, хоть и не разрабатывается далее. Но в начале тебе надо научиться ей пользоваться. Создай сперва файл-контейнер у себя на жестком, поучись пользоваться ключами, которые будут храниться рядом. Как только ты сможешт без труда монтировать контейнер, перестанешь путаться в ключах, можешь шифровать диск. А ключ будешь хранить на флешке, чтобы никто не мог смонтировать диск без нее. Поотвечаю на твои вопросы в этом треде или могу создать тред трукрипта.

Слишком много вопросов разом, буду частями отвечать. Тор и I2P - надстройки, маршрутизаторы, которые шифруют, передают данные между такими же маршрутизаторами, создают туннели, передают данные на сервера в этих сетях. Те, эти данные обрабатывают и возвращают тебе через такую же систему туннелей. Про каждую сеть можешь прочитать отдельно, они все существенно отличаются. Да, все эти сети сообщают, что ты в них участвуешь и выдают кучу случайных данных, которую провайдер расшифровать не может. Но он знает, что ты сидел в той или иной сети. Это не является поводом для паники, это законно. А о содержимом, которое ты получил из этих сетей, никто не может догадаться. Ставить просто, иди на официальный сайт и качай установщик, там же рядом будет инструкция. Вообще по этому поводу мы планируем в вики написать, но не в данную секунду.

> А ключ будешь хранить на флешке, чтобы никто не мог смонтировать диск без нее

А без неё никто и не будет пытаться монтировать диск. Если диск просто украдут - его переформатнут и продадут за тыщу какому-нибудь лоху в тёмной подворотне. А если к тебе домой придёт Весёлый Сгущёнщик, то сделает он это достаточно аккуратно чтобы вынести вместе с диском и флешку с ключом. Спрашивается: в чём профит иметь вместо пароля от контейнера файл с ключом (который "защищён" тем же паролем, если не более слабым потому что ну это же ключ, это же секурно)?

Потому, что у тебя будет возможность носить ключ на шее и при необходимости разгрызть

Так у тебя и пароль и ключ будут. Пароль ты вводишь с клавиатуры, ключ - это файл с случайными или вполне определенными данными, который ты сам создаешь и используешь при монтировании своего носителя. Сперва попробуй трукриптом создать учебный файл-контейнер, сделать к нему ключ, поставить пароль. Если ты любитель сгущенки, то тебе в ga, тут помогают только тем, кто готов экспериментировать, а не делать выводы о сгухе раньше времени. Пока к несчастью так. К вечеру подтянется народ, который будет готов вести с тобой бессмысленные споры и что-то доказывать, а я только научить могу.

Таскать эту флешку с собой ты будешь не больше месяца. А судорожно хвататься за неё готовясь разгрызть или спустить в унитаз - только первую неделю. Через два года использования этой схемы ты начнёшь забывать флешку в компе или привяжешь её верёвочкой к диску потому что задолбался её искать в ящике стола каждый раз. А возьмут тебя аккуратно под белые рученьки при подходе к дому а дома у тебя комп не выключен и криптодиск не отмонтирован

>>1450

Я не спрашиваю как из печенек и сгущёнки сделать тортик для соседа по камере. Я спрашиваю чем сетап "контейнер плюс пароль" хуже сетапа "контейнер плюс ключ закрытый тем же паролем". В этом случае ключ это просто твоя персональная KDF, чем она лучше той же PBKDF2?

Спасибо тебе за пояснения, он - >>1447 - не Я. Я - это >>1442 и >>1440. Не обращай внимание на клоунов.

Итак, мои вопросы тебе:

1. Файл-контейнер - это просто рандомный файл, даже пустой? Например - какой-нибудь ворд-файл, или типа того? И что с ним делать далее? Как его криптовать? С помощью чего? Как делать ключ к нему, как делать пароль?

Далее:

>>1444

Таки Тор и I2P это что-то вроде браузеров? Я просто очкую даже скачать их и включить, параноик я просто. Вдруг уже за это найдут и вставят банку сгущеночки в анус? И вот объясни мне все-таки, как все это множество сетей работает и сосуществует? Я не понимаю, вот есть интернет - это сеть. Всемирная сеть вроде, так? А теперь есть еще какие то Торы и I2P, и эти сети как то где то лежат поверх обычного интернета. Не понимат.

Мимо_все_тот_же_аутист_параноик_научившийся_писать_курсивом

>чем сетап "контейнер плюс пароль" хуже сетапа "контейнер плюс ключ закрытый тем же паролем"

Пароль забыть сложней чем ключ. Если ты шифруешь такой контент который нельзя выдавать даже с паяльником в заднице. И к флешке с ключом к такому контенту ты будешь относится очень серьезно.

> И к флешке с ключом к такому контенту ты будешь относится очень серьезно.

Звучит неубедительно. Если всё держится на моей вменяемости, внимательности и паранойе, то флешка с ключом становится равносильной бумажке с паролем от диска.

В таком случае использование ключа лежащего на флешке менее секурно, чем годный пароль, который я помню при помощи головы.

В делах касающихся твоей безопасности всегда все держится в первую очередь на тебе. Технические средства дополняют вменяемость и паранойю, а не заменяют их.

Зависит. Годный пароль ты можешь забыть, тогда твоя система все.

А так в идеале лучше все секретные данные в голове хранить.

Оно менее секурно только в случае если ключ не запаролен, не нужно так делать - ключ всегда должен быть под паролем. От того что к паролю в голове ты добавляешь пароль "на бумажке", секурности меньше не станет.

>Например?

Домашнее видео где ты насилуешь, расчленяешь, и поедаешь лолю.

Ну или сириоз бизнес с украденной гостайной, если ты штирлец дохуя.

Ясн))

А флешка может сдохнуть. А я хоть и не Джонни, но запомнить пару годных паролей в состоянии.

>>1474

И больше не станет тоже. Какая разница - брутфорсить пароль к контейнеру или к кейфайлу? Более того, если рассматривать именно старый добрый ТруКрюпт, то там кейфайл это не что-то типа приватного ключа RSA, а просто в принципе любой файл который тебе нравится. Что делает с ним ТруКрюпт? Считает от него CRC32

https://github.com/FreeApophis/TrueCrypt/blob/master/Volume/Keyfile.cpp#L68

Другими словами - использование кейфайла даёт нам 32 бита как бе энтропии. Что вполне себе равносильно рандомному паролю из восьми символов из набора [a-z]. Да, восемь английских букв в нижнем регистре и ничего более. Я и сам могу набросить к своему паролю столько энтропии методом "correct horse battery staple"

Файл-контейнер - это файл, который трукрипт будет воспринимать как диск. Файл-ключ - это тот файл, который ты укажешь в качестве ключа, рядом с паролем. То есть у тебя будет как пароль, так и файл-ключ. Тор и i2p это не браузеры, а маршрутизаторы, которые данные, которые им отдадут браузер и другие программы зашифруют и отправят каким-то случайным путем к серверу. Браузер ты используешь свой, хотя у тора в комплекте уже есть браузер. Эти программы выступают относительно браузера как прокси-сервера. Интернет - это сеть. Внутри нее также есть сети, которые делают программы-маршрутизаторы уже между собой. Из интернета видно, что они соединились и начали меняться данными, но узнать что это за данные невозможно. Но если ты решил стать узелком одной из этих сетей, ты ставишь себе такой маршрутизатор, он находит таких же людей и начинает строить туннели в этой сети. При этом ты передаешь запрос своему маршрутизатору, он делит данные на куски, пакует их (в зависимости от типа сети шифрование и маршрутизация делаются по-разному) посылает серверу через посредников, сервер отвечает ему через других посредников, он распаковывает и расшифровывает, гонит данные тебе в браузер. Ты что-то видишь.

Не нужно рассматривать игрушечный шиндокрипт, ты рассматривай сколько времени будешь брутить 2048 бит RSA.

В этом коде происходит нечто гораздо более сложное, чем просто подсчет контольной суммы.

>goto done;

Ппц, ну почему все криптухи такие дебильные говнокодеры? Это прямо напасть какая-то, сейчас иные вебмакаки и то пишут лучше. А ведь это софт, на корректность которого многие люди сильно расчитывают.

>6. Олсо как быть с сайтами, где нужна двойная аутентификация? то есть смс-подтверждение? не хочется ведь на свой номер ничего привязывать, особенно фейкоакк всякие в впашке и другие подобные вещи. Откуда взять левые номера, например?

С сайтами с двойной аутентификацией ответ конкретный - старайся их избегать в целях анонимного общения. То есть если тебе нужно написать привет другу, которого ты знаешь ирл, то делай это от своего реального имени с реального аккаунта. Если тебе нужно поговорить с аноном - используй свободные площадки. Ну или площадки с одинарной идентификацией. Не пользуйся социальными сетями для тех целей, для которых они не подходят. Наличие левой сим-карты - не панацея - ты не можешь так быстро плодить личности, как тебе хочется. Просто для вопросов не для всех прямо предложи своему собеседнику из социалки проследовать в другие места, на анонимную борду или форум. Контактами можно поменяться используя шифрование и стеганографию. Анонимность и двойная аутентификация - вещи почти несовместимые, этим могут заниматься профессионалы, но чаще всего они ошибаются и выдают себя с головой.

goto вполне корректен. Просто очень дохуя макак суют его туда где без него можно обойтись, на что другие макаки брызгают слюной и запрещают его вообще использовать. Неиспользование goto там где это позволяет избавится от сотен строчек лишнего кода и\или накладных расходов - упоротый фанатизм.

Нет, он некорректен всегда, потому что усложняет структуру кода на пустом месте. Ты, как и автор этого говнокода, находишься на слишком низком уровне кодерского навыка, чтобы понимать это. В том самом аудите трукрипта на говнокод тоже обратили внимание и однозначно осудили, как одну из его основных проблем (если тебе нужен авторитет).

Но говнокод это не только из-за goto (хотя это четкий маркер). Например, ты понимаешь что там происходит? Я, посмотрев две минуты, совершенно не понял. Чтобы в этом разобраться, нужно минимум полчаса, причем с дебагеров. Вот это и есть классика говнокода.

Лол, что это?

Во первых goto не всегда усложняет структуру. Он зачастую прекрасно читается, когда переход и метка на одном экране. А те костыли которые городят для избавления от него читабельны далеко не всегда. Этот аргумент если не полная хуйня, то как минимум субьективщина.

Во вторых, читабельность кода далеко не всегда самый важный критерий. Порой даже асмовые вставки пилят ради небольшого прироста производительности, а небольшой goto ради выпиливания огромной кучи лишних тактов и вовсе сущая мелочь, особенно для чего-то низкоуровневого(напримера ведро ос, линус одобряет) или высокопроизводительного - числодробилки, чем по сути шифрование и является.

>Other programmers, such as Linux Kernel designer and coder Linus Torvalds or software engineer and book author Steve McConnell, also object to Dijkstra's point of view, stating that GOTOs can be a useful language feature, improving program speed, size and code clearness, but only when used in a sensible way by a comparably sensible programmer.[13][14] According to computer science professor John Regehr, in 2013, there were about 100,000 instances of goto in the Linux kernel code.[15]

Сплошные говнокодеры, ага.

Просто все думают что говнокод возникает из-за того что в языке есть goto (или потому что этот язык называется php). А если сделать нормальный язык (например Питон) то все сразу перестанут говнокодить. А кроме этого ещё и код комментировать правильно начнут.

Именно. И это огромная проблема. Но ядро линукса хотя бы не занимается концептуально сложными вещами, там ошибки (которых миллионы) обычно можно отследить, не обладая никакими особыми навыками. А вот всякие там трукрипты и оупенссли пытаются делать то, за что им браться бы не следовало по-хорошему.

Возможно причина в другом. Например вот - http://cr.yp.to/talks/2014.10.18/slides-djb-20141018-a4.pdf

> Нет, он некорректен всегда, потому что усложняет структуру кода на пустом месте.

Ну как в си ещё сделать break; внешнего цикла, не вводя дополнительных условий и булевых флагов?

Выделить цикл в отдельную функцию и сделать return. Этот конкретный goto там фактически и делает return, но с доп. проверкой. Переделать так, чтобы проверка при выходе не была нужна. Для этого есть несколько способов в крестах.

В зависимости от сложности пароля. Тем более АНБ этот файл-контейнер нужно получить, а он пока у тебя дома и они даже не догадываются о нем. Если пароль хороший и есть дополнительные ключевые файлы, то информация устареет а ты умрешь пока они брутят. Но нужен реально хороший пароль.

Алсо, какая ситуация с современной скоростью брута? Сколько символов нужно в пароле, чтобы суперкомпьютер пару лет его разгадывал?

Какая длина ключа? На суперк вряд ли, но на квантовом может облегчить себе задачу в корень раз минимум.

Когда-то читал статью про чувака, профессионального исследователя брута. Никто не знает, как его зовут? Я бы нашел его и спросил.

Трусы свои найди сначала.

Вот это тебе в анб только ответят. Мы их возможностей не знаем, но если забить максимально поддерживаемый состоящий из заглавных и строчных букв и цифр, то это не пара лет, а пара сотен. Ну и стоит выбрать комбинацию алгоритмов, один алгоритм могут через пару десятков лет сломать. Про квантовый компьютер пока пишут ерунду, потому что все рабочие модели пока 3 на 5 по минуте умножают. Это лучшие разработки. Допустим есть секретные, но они могут превосходить на порядок, то есть пока еще гораздо медленнее твоей пеки.

В трукрипте максимальная длина кажется 32 символа. Этого достаточно думаешь?

Это личное имхо какого-то исследователя, попробую найти. Полагайся на него как хочешь. На AES позволяет и ключи в 256 бит.

Посчитай примерное время перебора такого количества вариантов каким-нибудь майнинговым пулом, получи время. Прикинь сколько аналогичных пулов может потратить на тебя конкретно анб, оцени время. Но анон завернул сильно крутую цифру.

>>1558

64, только что посмотрел. А это 512 бит, aes стоек к взлому за приемлимое время с 256 любыми средствами по информации от самих же АНБ. Пойду пруф гуглить, но такую инфу встречал. Они эту проблему чаще всего решают тем что золотят ручку разработчику

Попробуем прикинуть грубо.

Предположим, что ты используешь пароль состоящий из английских букв в оба регистра, цифр и некоторых спецсимволов. Пусть это будет совершенно рандомный пароль. Тогда каждый символ будет давать 6 бит. Десять символов дают 60 бит.

Теперь ставим задачу - тупой перебор нашего пароля должен будет занимать 20 лет. Или 631 миллион секунд.

Теперь считаем: 2^59 (твой пароль где-то в середине, по этому на один бит меньше) паролей делим на 631 миллион секунд. Получаем 913 миллионов паролей в секунду.

Если АНБ имеет мощности способные перебирать 913 миллионов паролей в секунду, то они тебя крякнут за 20 лет. Если они могут перебирать 18 миллиардов паролей в секунду, то они тебя крякнут за один год.

Вот в этом месте вступает в действие функция kdf - которая превращает твой десятисимвольный пароль в 256 битный ключ для AES. Если эта функция выводит из пароля ключ на твоей машине за 1 секунду, то у АНБ она должна работать в 913 миллионов раз быстрее чтобы они могли крякнуть твой пароль за 20 лет.

Теперь бы узнать имеют ли они такие мощности.

Давай предположим, что у них компьютер, аналогичный этому

http://ru.wikipedia.org/wiki/Tianhe-2

Разумеется, на таких компьютерах это нереально.

Нужного не нашел, зато время расчетов в наличии имеется по версии хабролюдей.

http://habrahabr.ru/post/80036/

http://www.golubev.com/about_cpu_and_gpu_ru.htm

Теперь наша задача - оценить размеры кластеров АНБ и сколько из этого они могут потратить на тебя лично. Это, скорее всего машин 100, не больше, у них много таких анонов и у каждого трукрипт с цп. Есть еще криптотян, она любит что-нибудь безобидное в хороший стегоконтейнер заложить и послать. А если он сдетекчен, анб приходится его качать, анализировать, подбирать оригинал, вычитать, брутить (там хорошие пароли, я получал) а внутри gpg-шифрат и ключ 2048 RSA. А внутри "привет, ня" Я думаю что она им дорого обходится.

> Посчитай примерное время перебора такого количества вариантов каким-нибудь майнинговым пулом, получи время.

Скорость видях измеряется в хешах в секунду. в Трюкрюпте на одну проверку надо 1000 хешей.

Я попытался нагуглить и нашёл такую инфу: Single gtx titan gets 300 mh/s

Так что если видяха делает 300 мегахешей в секунду, это получится 300 тысяч паролей в секунду на одной карте.

Три тысячи таких видях и мы за 20 лет крякаем пароль. А если взять шестьдесят тысячи таких видях, то можно ломануть за год.

Опять же первая ссылка в гугле выдаёт нам что gtx titan стоит $1700.

Значит для взлома за год надо потратить всего 100 миллионов долларов + электричество.

>>1566

В таком случае у нас какая-то ядерная инфа и её опсчно хранить в Трюкрюпте.

>200—300 миллионов долларов

На каждого анона с паком на 100 лет. Проще дать разрабу пару миллионов и он сделает тебе такой бекдор, что брутить не надо. И ключи от черного хода принесет на флешке с золотым корпусом. И в жепь поцелует. Жаль не все берут, их проекты закрывают

> Проще дать разрабу пару миллионов и он сделает тебе такой бекдор

Вот, вот это правильная мысль. вот это по АНБшнему.

>Значит для взлома за год надо потратить всего 100 миллионов долларов + электричество

это же пиздец. Откуда бабло? 100 лямов баксов на битарда-омегу? Да они охуеют. А если там второе дно? Или еще внутри нашифровано?

Умножай сто лямов на количество слоёв. Но в любом случае цифры у меня очень уж абстрактные. Может они уже заготовили бэкдор в AES и ломают трюкрипт за минуту на Гэлакси С5?

А twofish и Serpen? И все возможные комбинации? Тем более там дыр на 12 год не было, не нашли при очень тщательной проверке и попросили не делать такую йобу. Опасно брать что-то новее.

Да я откуда ж знаю? Rijndael победил исключительно потому что быстрее всех остальных хоть и менее секурный. Serpent говорят самый секурный из всех. Атаки есть на все но они теоретические, а на практике тебе всё равно только грубо брутфорсить ключ в 2^256 бит.

Но я не могу взять и разобраться во всех этих шифрах и сказать что там есть бэкдор Да и кто вообще может?

А может всё банально и Rijndael победил просто потому что у них там уже где-то есть кластер, способный крякнуть его 256 битную версию за неделю и им это окей? (раз он быстро работает - он быстрее крякается)

>за неделю и им это окей

Это не может быть окей. Я вижу это так: я сотрудник АНБ, нашел на гуглдиске корзинки подозрительный файл и хочу его открыть. Я пишу заявку на работу с суперкомпьютером, мне отвечают, что есть свободное время сегодня после 15-00. Пишу им, ок, мне подходит. В 15-00 получаю доступ, запускаю брутсофт, который сам перебирает комбинации нескольких алгоритмов, брутаю за полчаса-час и освобождаю комп для следующего сотрудника. Вот это норм.

Ты не путай, никто в таком направлении не работает. Работают от большого к малому и взлом AES будет последним шагом в деле. И вот там неделя это окей. Пока тебя берут омоновцы, пока таскают по камерам в ожидании суда, недели две пройдёт - как раз всё сломается. И надо это не постоянно, а в редких случаях.

В случае шпионажа работают другими методами - улыбками, миниюбками, долларами...

Есть у кого мыльце на райзапе? Если есть, помогите, скиньте инвайт на twinkach@mail.ru.

Заранее спасибо.

А чем тебя mail.i2p, openmailbox, xmail.net не устраивают? Инвайта нет, но есть ммножество путей. Можно еще в Белорусии почту держать их КГБ будет реально долго до тебя добираться или в Молдове. Там с безопасностью и взаимодействием с госструктурами, а также их взаимодействии с внешним миров все настолько плохо, что сервисы можно считать анонимными. А с райзапом еще не известно. Хотя позиционируется как анонимно. Плюс к тому если все шифровать, то даже майл.ру будет нечего выдать. Ищи сторонние пути, не доверяй людям, которые гарантируют.

Но это же не противозаконно... даже если цп мальчиков , никому это не нужно, вот если ты интересуешься продажей/закупкой ПТУР Джевеллин, то наверно да...

>С андройдом сложнее - хочешь запили тут тред, я сам пока разбираюсь. Но однозначно - для программ - фдройд.

Как его забить в поиске? Может кто даст ссылку на скачивание. И ещё накидайте сайтов всякого илитного софта чего нету в маркете, годнях взломаных игрушек без реклам и доната!

> Но это же не противозаконно...

Ну это пока... Странные инициативы случаются в Думе этой страны. А стоит хоть одному спалиться на чём-то противозаконном, как тут же отряды охотников на ведьм начнут рыскать где попало и лезть в чужие дела.

пасиб, сам нашел уже, там проги все на буржуйском, а я в нём нуб(( накидайте мне списочек самого нужного софта что скачать надо. Хочу скрыть на своём ведре несколько прог и 1 браузер в отдельный ярлык.

Мне кто - нибудь будет "отвечать частями" на мои вопросы, мм?

Олсо, я думал эта доска медленная, а тут по три-пять тредов в день создают, смотрите не проебите этот. До бамплимита еще далеко.

Давай поотвечаю кое-что.

>>1440

> Что такое криптография

Очень грубо говоря - это способ сделать так, чтоб сообщение мог прочитать лишь тот, кому оно адресовано (тот, кто знает ключ).

https://ru.wikipedia.org/wiki/%D0%9A%D1%80%D0%B8%D0%BF%D1%82%D0%BE%D0%B3%D1%80%D0%B0%D1%84%D0%B8%D1%8F

> (и RSA тогда тоже).

Алгоритм для шифрования. Притом весьма забавный - у тебя есть два ключа, один публичный, второй приватный. Публичный ты рассказываешь всем, а приватный никому не рассказываешь и хранишь в секрете в надёжном месте. Открытым ключом можно только шифровать. Для расшифровки сообщения нужен соответствующий закрытый ключ (по этому так называется - "пара открытый-закрытый ключ"). А ещё при помощи закрытого ключа ты можешь подписать сообщение (или файл) а при помощи твоего открытого ключа любой может проверить что это в самом деле твоя подпись.

https://ru.wikipedia.org/wiki/RSA

> Что значит "данные по запросу"

Это значит что тащмйор делает запрос о тебе в особый отдел, а там "по запросу" ему выдают данные о тебе.

> Что такое выходные ноды.

Дабы спрятать тебя от всех Тор использует туннели. Туннели состоят из трёх нод (компы энтузиастов где запущен Тор в специальном режиме) сети: входная нода, промежуточная нода и выходная нода. Твой Тор выкачивает с главного сервера сети список всех нод Тора и сам строит случайный туннель. После чего подключается к выходной ноде и передаёт ей хитро зашифрованный пакет который она должна передать промежуточной ноде. Промежуточная нода получает этот пакет от входной, расшифровывает, а там опять указания - к какой экзит (выходной) ноде подключиться и ещё один шифрованный пакет для этой самой экзит ноды. Промежуточная коннектится к экзиту и передаёт ей третий шифрованный пакет. Экзит нода его распаковывает - там указано какой сайт открыть (википедия к примеру). Экзит нода открывает указанный сайт, получает ХТМЛ и всё начинает заорачиваться обратно в слои шифрования - экзит нода шифрует ответ сервера и передаёт его промежуточной, та шифрует полученные данные и передаёт их входной ноде, а эта соответсвенно шифрует и возвращает тебе.

Получается такой расклад: входная нода знает твой айпи и твою промежуточную ноду, но не знает какой сайт ты открываешь.

промежуточная нода не знает твой айпи, она знает только входную ноду и экзит ноду. И точно так же не знает какой сайт ты открываешь.

Экзит нода не знает твой айпи и не знает какая у тебя входящая нода. Она знает лишь твою промежуточную ноду и сайт который ты открываешь.

Сайт же видить лишь то, что к нему обратились из экзит ноды Тора. узнать источник этого обращения (твой айпи) сайт не может.

Так как нод в сети много и пользователей масса, то данные между нодами постоянно передаются и просто так отследить кто откуда и куда не так уж и просто. (хотя в инете полно инфы что тор давно сломан и принадлежит АНБ и безопасности в нём почти нет)

Так вот, экзит нода хоть и не знает кто ты, зато она имеет полный доступ к передаваемым данным. И если ты там обращаешься к почте без HTTPS - то экзитнода увидит твой пароль. Ну или просто узнает что кто-то смотрит порево через Тор. Такие дела.

> Поясните мне разницу между http и https.

HTTP не зашифрован. Все видят что ты передаёшь, что читаешь, какие письма отправляешь и какой пароль от твоей посты. HTTPS ("S" значит secure) зашифрован. И прсто так никто не подсмотрит что ты там передаёшь, так что украсть твои пароли или прочитать твою переписку будет сложно.

> о чем тут речь вообще? Какие блокноты?

Одноразовые Блокноты. Иначе - шифр Вернама. Единственное шифрование которое нельзя сломать.

Подробности: https://ru.wikipedia.org/wiki/%D0%A8%D0%B8%D1%84%D1%80_%D0%92%D0%B5%D1%80%D0%BD%D0%B0%D0%BC%D0%B0

> Вопрос - для чего кодить и шифровать картинки обычные? как и зачем?

> Что такое стенография и зачем она нужна?

Чтобы мимокрокодил не заметил что ты кому-то что-то передаёшь. Для мимокрокодила это просто ничего не значащие картинки. У нас тут сейчас два треда >>1625 и >>1660 можешь там поспрашивать именно за стеганографию.

Давай поотвечаю кое-что.

>>1440

> Что такое криптография

Очень грубо говоря - это способ сделать так, чтоб сообщение мог прочитать лишь тот, кому оно адресовано (тот, кто знает ключ).

https://ru.wikipedia.org/wiki/%D0%9A%D1%80%D0%B8%D0%BF%D1%82%D0%BE%D0%B3%D1%80%D0%B0%D1%84%D0%B8%D1%8F

> (и RSA тогда тоже).

Алгоритм для шифрования. Притом весьма забавный - у тебя есть два ключа, один публичный, второй приватный. Публичный ты рассказываешь всем, а приватный никому не рассказываешь и хранишь в секрете в надёжном месте. Открытым ключом можно только шифровать. Для расшифровки сообщения нужен соответствующий закрытый ключ (по этому так называется - "пара открытый-закрытый ключ"). А ещё при помощи закрытого ключа ты можешь подписать сообщение (или файл) а при помощи твоего открытого ключа любой может проверить что это в самом деле твоя подпись.

https://ru.wikipedia.org/wiki/RSA

> Что значит "данные по запросу"

Это значит что тащмйор делает запрос о тебе в особый отдел, а там "по запросу" ему выдают данные о тебе.

> Что такое выходные ноды.

Дабы спрятать тебя от всех Тор использует туннели. Туннели состоят из трёх нод (компы энтузиастов где запущен Тор в специальном режиме) сети: входная нода, промежуточная нода и выходная нода. Твой Тор выкачивает с главного сервера сети список всех нод Тора и сам строит случайный туннель. После чего подключается к выходной ноде и передаёт ей хитро зашифрованный пакет который она должна передать промежуточной ноде. Промежуточная нода получает этот пакет от входной, расшифровывает, а там опять указания - к какой экзит (выходной) ноде подключиться и ещё один шифрованный пакет для этой самой экзит ноды. Промежуточная коннектится к экзиту и передаёт ей третий шифрованный пакет. Экзит нода его распаковывает - там указано какой сайт открыть (википедия к примеру). Экзит нода открывает указанный сайт, получает ХТМЛ и всё начинает заорачиваться обратно в слои шифрования - экзит нода шифрует ответ сервера и передаёт его промежуточной, та шифрует полученные данные и передаёт их входной ноде, а эта соответсвенно шифрует и возвращает тебе.

Получается такой расклад: входная нода знает твой айпи и твою промежуточную ноду, но не знает какой сайт ты открываешь.

промежуточная нода не знает твой айпи, она знает только входную ноду и экзит ноду. И точно так же не знает какой сайт ты открываешь.

Экзит нода не знает твой айпи и не знает какая у тебя входящая нода. Она знает лишь твою промежуточную ноду и сайт который ты открываешь.

Сайт же видить лишь то, что к нему обратились из экзит ноды Тора. узнать источник этого обращения (твой айпи) сайт не может.

Так как нод в сети много и пользователей масса, то данные между нодами постоянно передаются и просто так отследить кто откуда и куда не так уж и просто. (хотя в инете полно инфы что тор давно сломан и принадлежит АНБ и безопасности в нём почти нет)

Так вот, экзит нода хоть и не знает кто ты, зато она имеет полный доступ к передаваемым данным. И если ты там обращаешься к почте без HTTPS - то экзитнода увидит твой пароль. Ну или просто узнает что кто-то смотрит порево через Тор. Такие дела.

> Поясните мне разницу между http и https.

HTTP не зашифрован. Все видят что ты передаёшь, что читаешь, какие письма отправляешь и какой пароль от твоей посты. HTTPS ("S" значит secure) зашифрован. И прсто так никто не подсмотрит что ты там передаёшь, так что украсть твои пароли или прочитать твою переписку будет сложно.

> о чем тут речь вообще? Какие блокноты?

Одноразовые Блокноты. Иначе - шифр Вернама. Единственное шифрование которое нельзя сломать.

Подробности: https://ru.wikipedia.org/wiki/%D0%A8%D0%B8%D1%84%D1%80_%D0%92%D0%B5%D1%80%D0%BD%D0%B0%D0%BC%D0%B0

> Вопрос - для чего кодить и шифровать картинки обычные? как и зачем?

> Что такое стенография и зачем она нужна?

Чтобы мимокрокодил не заметил что ты кому-то что-то передаёшь. Для мимокрокодила это просто ничего не значащие картинки. У нас тут сейчас два треда >>1625 и >>1660 можешь там поспрашивать именно за стеганографию.

Допустим, врет. Но как он узнал, что там именно цп? Он ведь не знал?

Алсо, можно ли так распароливать - у меня не получаеттттсо!

> 20 значным паролем с шифрованием имен файлов

Может твой пароль был простой и он угадал?

> удалив через блокнот несколько начальных данных.

Врёт.

Нет, сложный.

В бэ уже объяснили, что в старом раре была такая дырка.

Это было в 2004-07 годах примерно когда-то...

Там старый линух, использует bcrypt (2a) со сложностью 10 и солью, например:

username:$2a$10$Xy3odQV6mFKs6wqUovk8nuumLFa.1HHqOhTfaJi5Bh0WHaLoIfmey:15211:0:99999:7:::

Предположим, у username был пароль s00chka. В каком порядке времени займет его брутфорсить, ближе к паре секунд на мощной ГПУ или десятки лет?

username использовал пароль s00chka и в других местах (да, идиот). Конечно же он поменяет его везде, но с момента обнаружения хака уже прошли недели, так что вопрос в том, могли ли уже успеть до этих мест добраться укравшие shadow и натворить там незаметно таких дел, что смена пароля не поможет?

Сам нагуглил немного инфы

>a modern desktop class processor can do a cost factor of 10 in about 0.3 to 0.4 seconds

>2012

>BCrypt + GTX670 = 6 c/s

>Desktop Machine, Intel i3-2120 (Quad Core, 3.30GHz)

>Work\tTime (Seconds)

>4\t0.0013326406478882

>5\t0.0024385929107666

>6\t0.0046159029006958

>7\t0.0089994072914124

>8\t0.018425142765045

>9\t0.035568559169769

>10\t0.070761203765869

Терпимо

Спасибо

> к своей корпоративной почте